Что такое сетевая Ошибка 0x80070035

Код ошибки Не найден сетевой путь может появится у пользователей операционной системы Windows 10 или Windows 7. Данная проблема возникает при работе ПК с Windows в локальной сети. В результате у пользователя возникают проблемы с доступом к сетевой папке или файлам, вся процедура по установке связи прерывается.

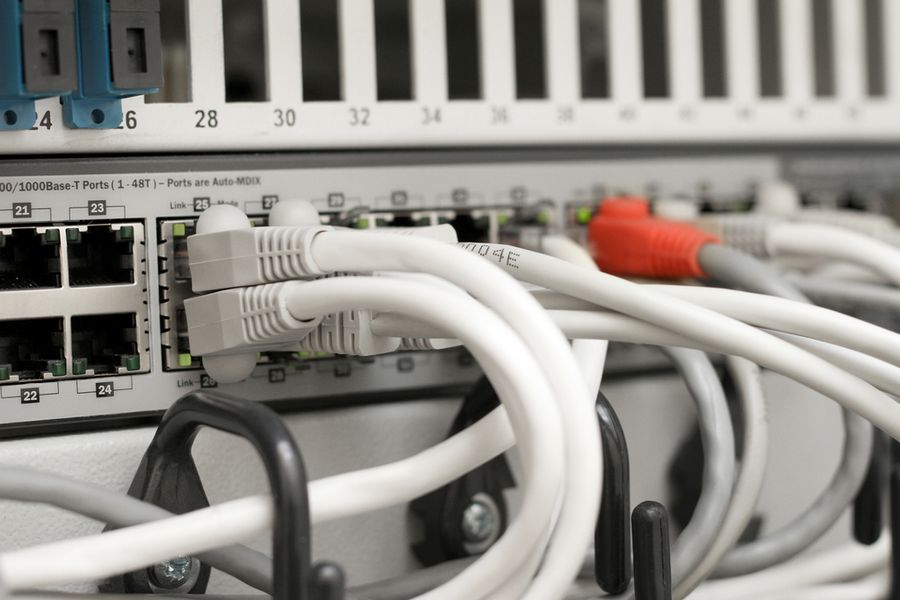

Что такое локальная сеть? Это сеть, объединяющая компьютеры, которые находятся в одном помещении или здании. Соединение в локальной сети происходит с помощью медных проводников (витая пара), оптических проводников (оптоволоконные кабели) или через радиоканал (беспроводные технологии). Пользователи локальной сети могут использовать совместно программы, документы, диски, принтеры, даже без подключения к интернету.

Когда возникает ошибка 0x80070035: не найден сетевой путь

Не найден сетевой путь: код ошибки 0x80070035, эта проблема может возникать по разным причинам, наиболее частые:

- На сетевой карте не были установлены драйвера.

- Отсутствует настройка общего доступа.

- Отключенный/Включенный протокол

- Ошибки в настройках сетевой безопасности.

- Поддержка SMB v1/CIFS выключена.

- Реестр настроен неверно.

- Необходимые службы не запущены.

- Были изменены настройки сетевого протокола или кэш DNS переполнен.

- Включен брандмауэр.

Как исправить ошибку 0x80070035

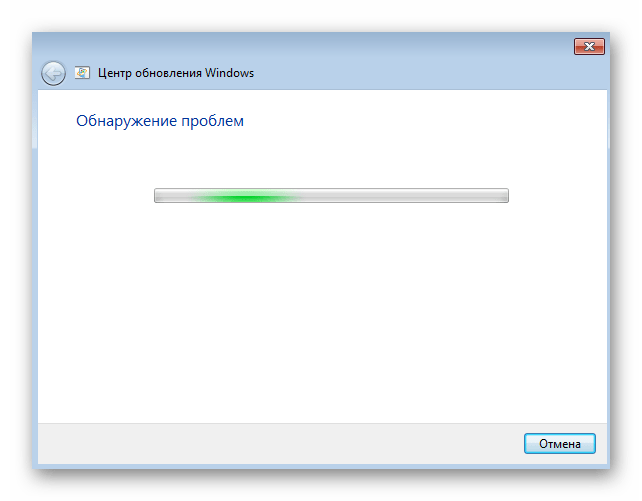

У вас возникал ошибка 0x80070035, как исправить ее самостоятельно? Разберем основные способы.

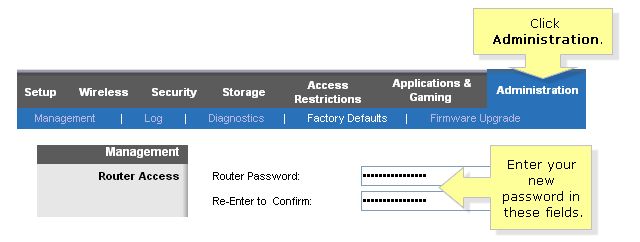

Проверка настроек сети

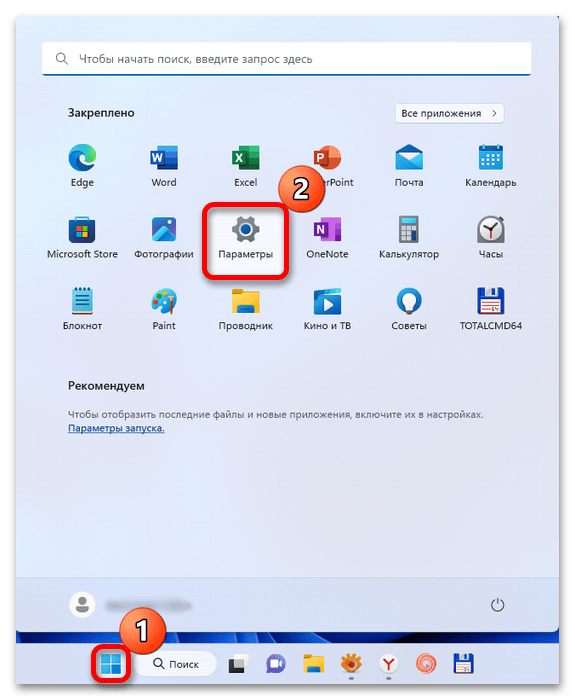

- Необходимо проверить правильность настроек сетевого подключения. Для этого откройте главное меню Windows (кликните на логотип в левом нижнем углу) и перейдите в Параметры.

- Выберите раздел Сеть и Интернет и перейдите в Центр управления сетями и общим доступом.

.png)

- Нажмите Изменить дополнительные параметры общего доступа.

(1).png)

- Включите все разрешения, сохраните изменения и перезагрузите компьютер.

(2).png)

После этого проверьте повторяется ли ошибка 0x80070035.

Если она сохранилась, продолжим искать причину.

Убедитесь, что включена частная сеть

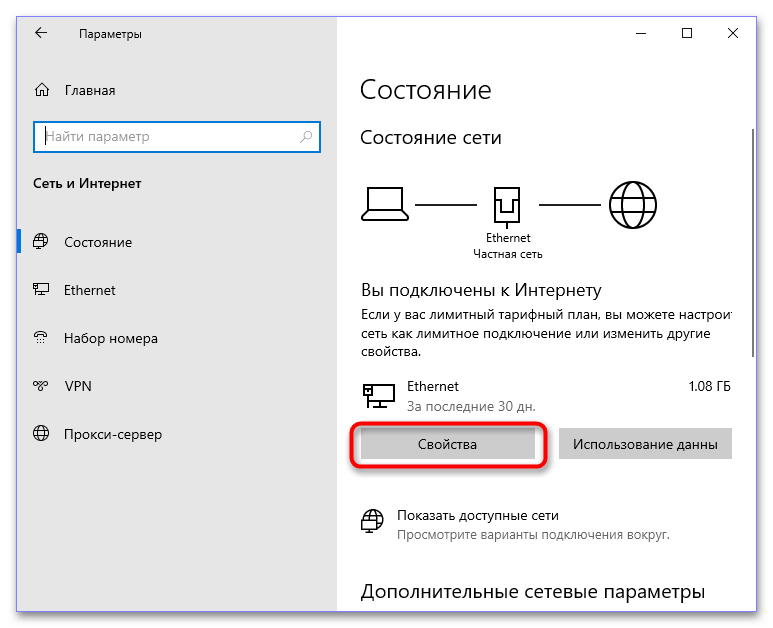

- Перейдите в раздел Параметры → Сеть и интернет, нажмите Свойства под вашей беспроводной сетью.

.png)

- Включите частную сеть, если она отключена.

.png)

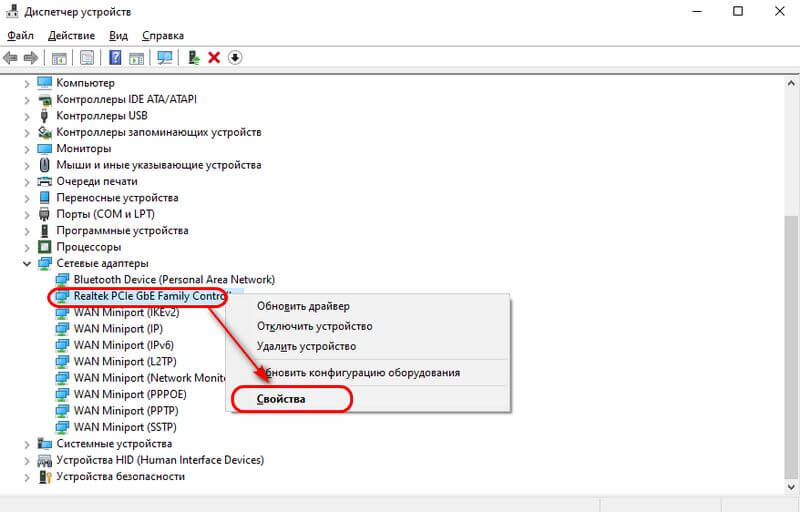

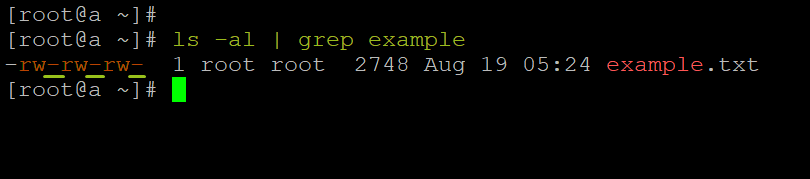

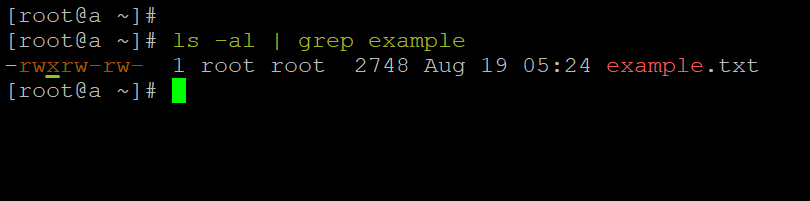

Проверим наличие драйверов

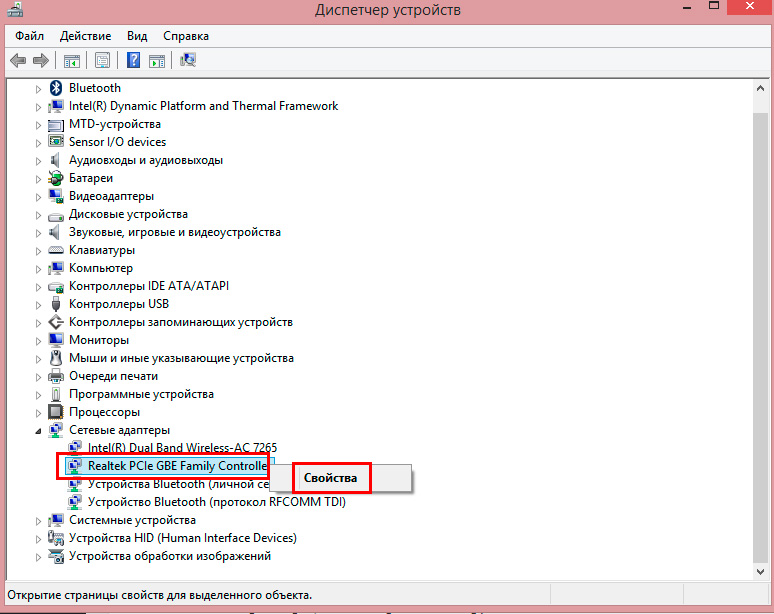

- Запускаем Диспетчер устройств. Для этого найдите его в поисковой строке в левом нижнем углу и откройте.

.png)

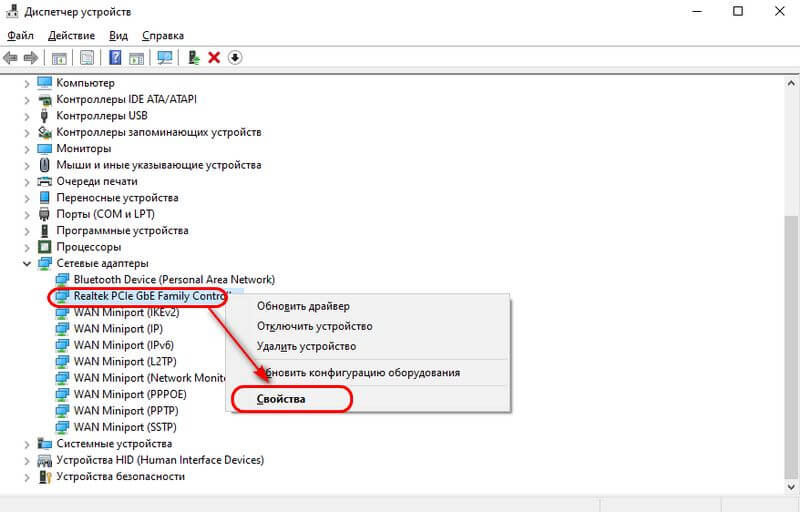

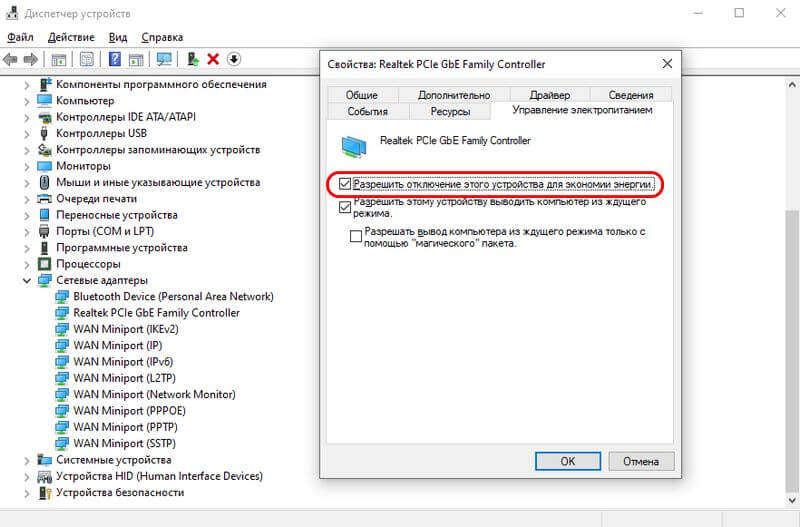

- Найдите пункт Сетевые адаптеры, выберите там компонент RealtekPCIe GbE Family Controller, кликните правой кнопкой мыши и откройте его Свойства.

.png)

- Смотрим графу Состояние устройства. Если оно работает нормально, то здесь проблем нет. В ином случае, необходимо установить актуальную версию устройства.

.png)

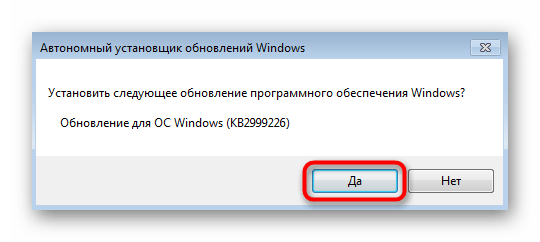

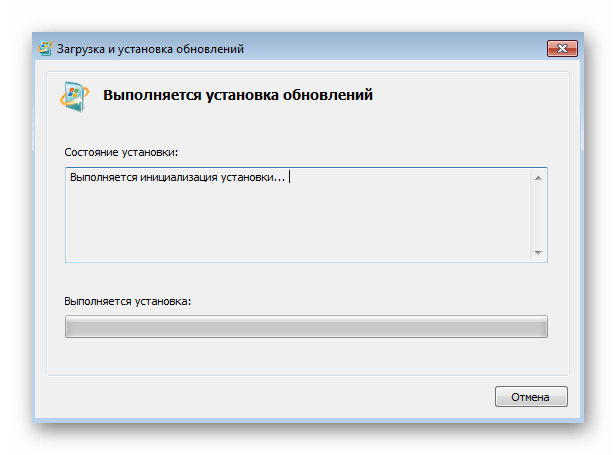

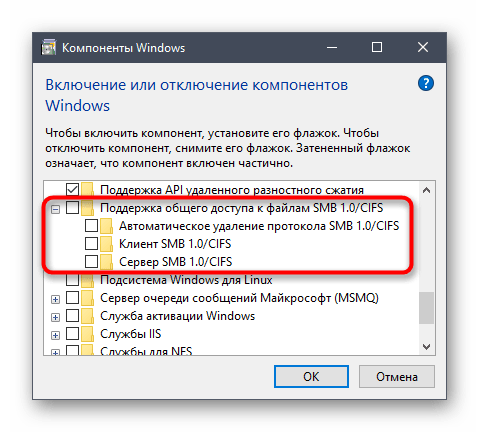

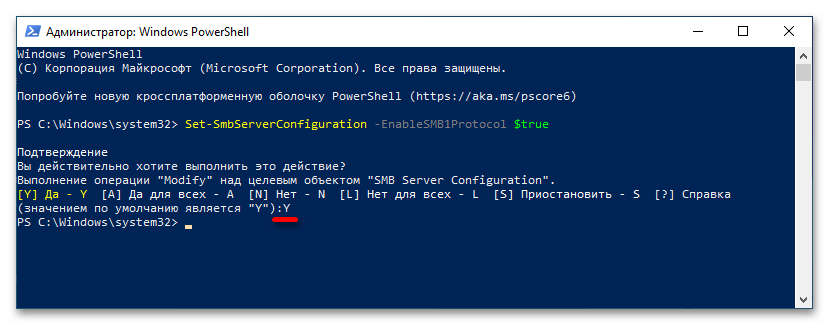

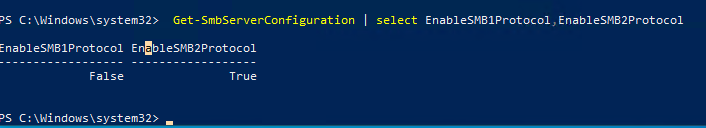

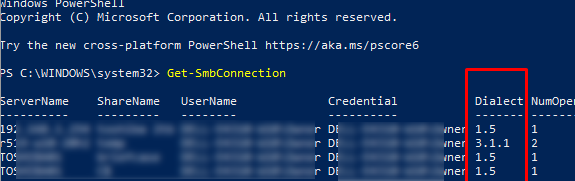

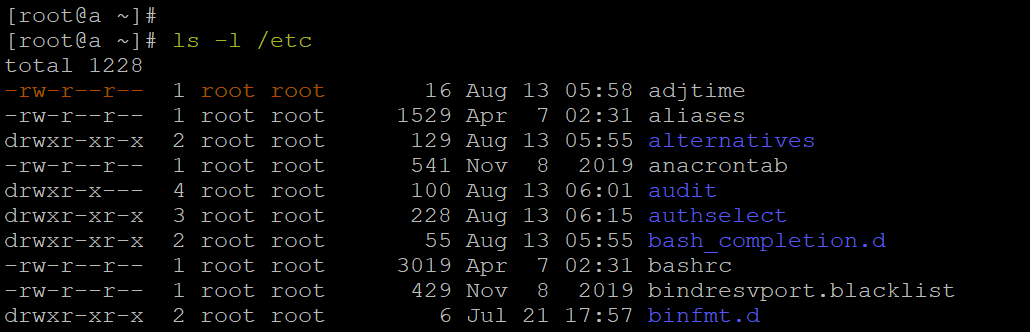

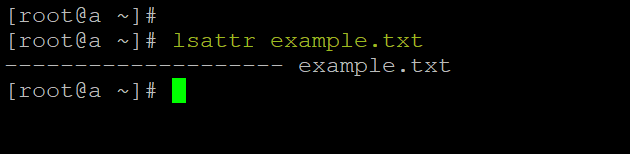

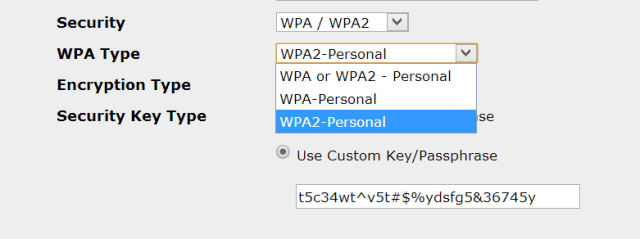

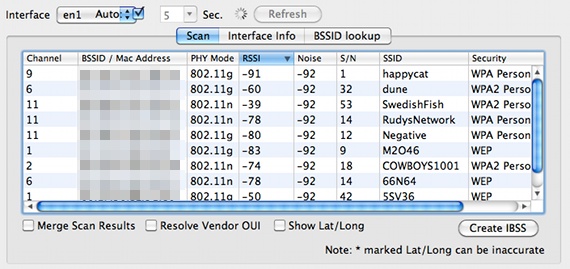

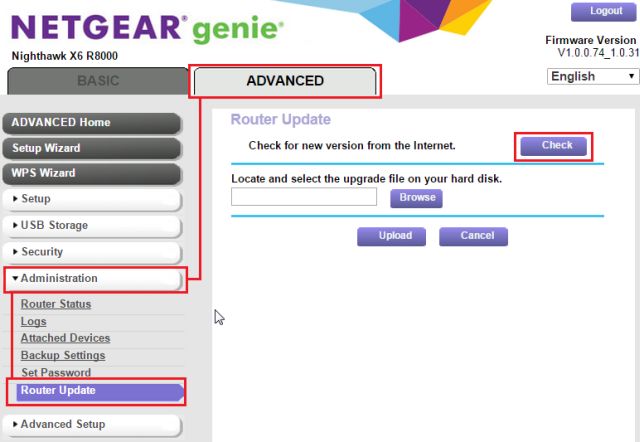

Проверяем протокол SMB

В настоящее время имеется три версии протокола SMB. Первая версия отключена разработчиками Windows 10 в целях повышения безопасности. Это могло вызвать проблему с кодом 0x80070035 Windows. Хотя компонент компонент SMB 1 считается устаревшим, а за него работают версии SMB 2 и 3, этого может быть мало для правильной работы локальной сети. Поэтому предлагается включить компонент SMB1.

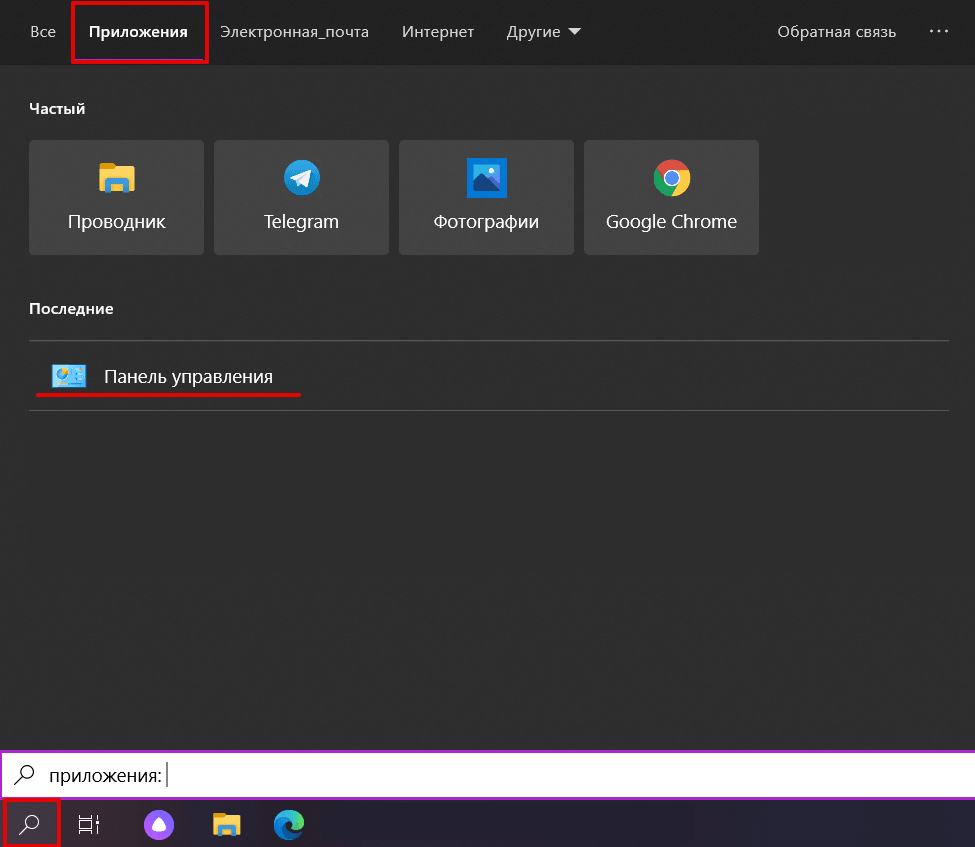

- Откройте меню Пуск, выберите Параметры → Приложения.

- Справа в верхнем углу перейдите в раздел Программы и компоненты (если у вас не отображается это меню попробуйте растянуть окно Параметры вправо).

.png)

- Затем выбираем раздел Включение или отключение компонентов Windows

.png)

- В открывшемся списке находим компонент SMB, ставим галочку напротив, нажимаем ОК. После выполните перезагрузку компьютера.

.png)

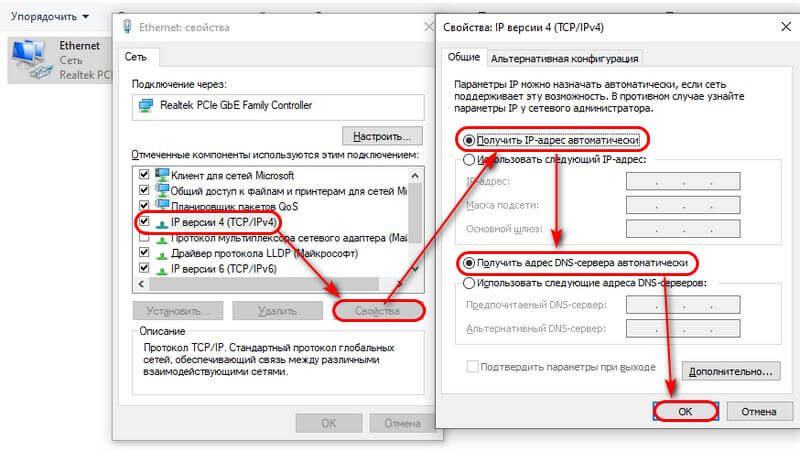

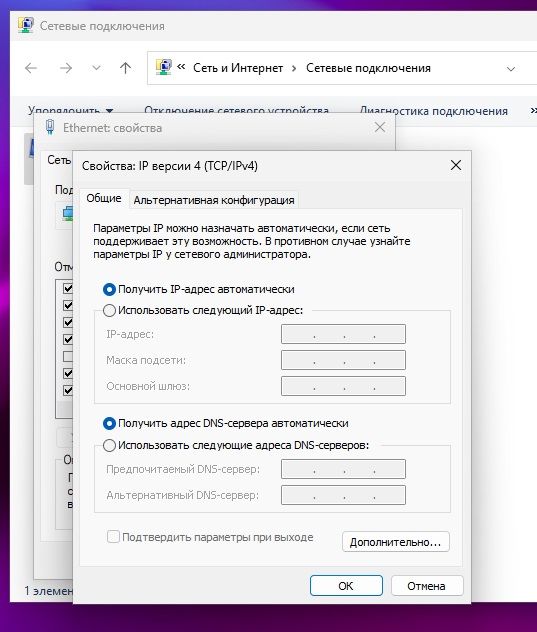

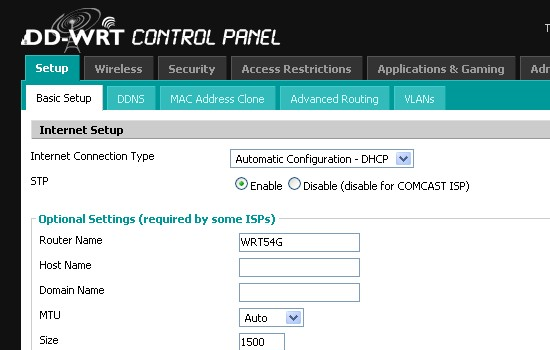

Активация протокола IPV4

Иногда протокол IPV4 отключен в операционной системе по умолчанию, из-за чего может появится ошибка 0x80070035. Для включения протокола проделайте следующие шаги:

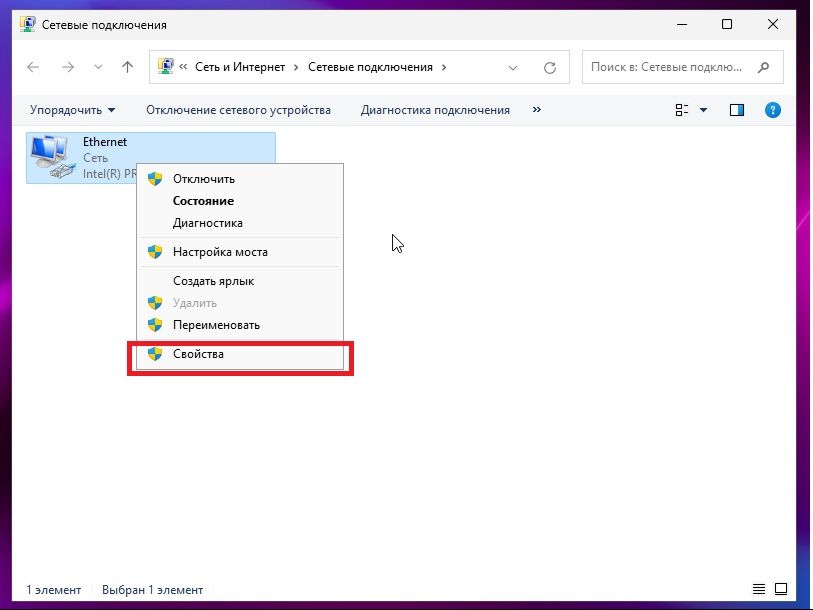

- В меню Пуск переходим в раздел Параметры, выбираем Сеть и интернет→Настройка параметров адаптера

.png)

- Правой кнопкой мышки нажмите на текущее активное подключение и выберите Свойства.

.png)

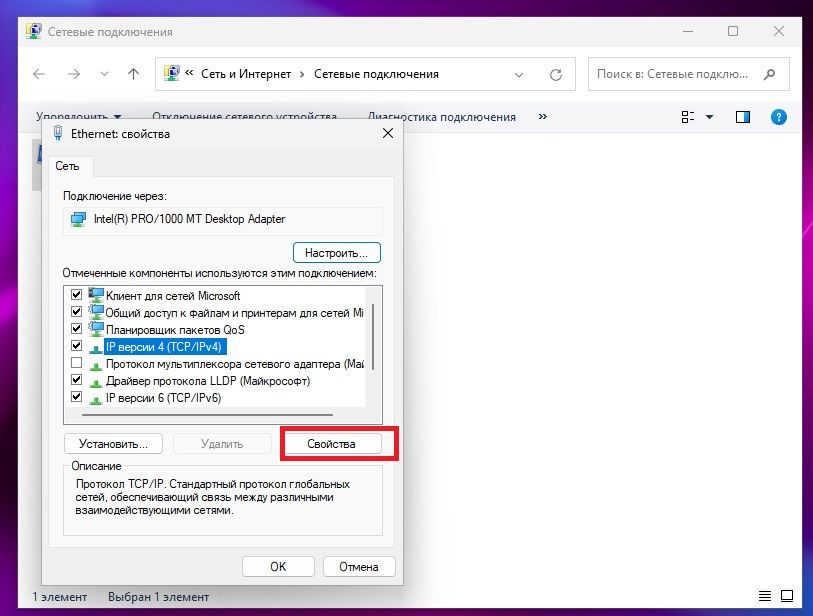

- Проверяем подключение IPv4 на вкладке Сеть. Если напротив пункта IP версии 4 стоит галочка, значит все в порядке. Если нет, то продолжаем делать настройку.

.png)

- Устанавливаем галочку и нажимаем кнопку Установить.

- В открывшемся окне выбирает раздел Протокол и жмем Добавить.

.png)

- Далее выбираем Надежный многоадресный протокол (RMP) и кликаем ОК.

.png)

- После перезагрузите компьютер и проверьте результат.

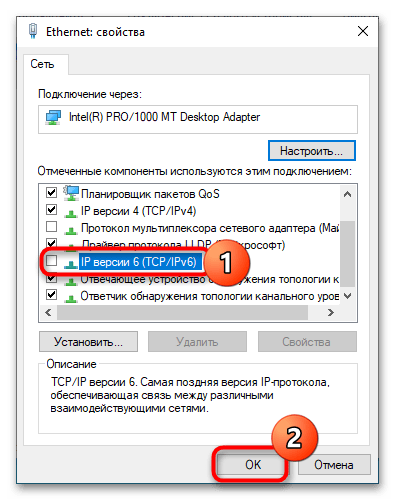

Деактивация протокол IPV6

Иногда решить проблему “Не найден сетевой путь” помогает отключение IPv6.

- В меню Пуск перейдите в Настройки → Сеть и интернет→Настройка параметров адаптера.

- Выберите раздел Настройка параметров адаптера, кликните правой кнопкой мыши и выберите Свойства.

- Напротив строки IP версии 6 уберите галочку и нажмите ОК.

- Перезагрузите систему.

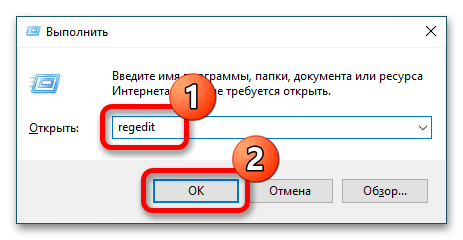

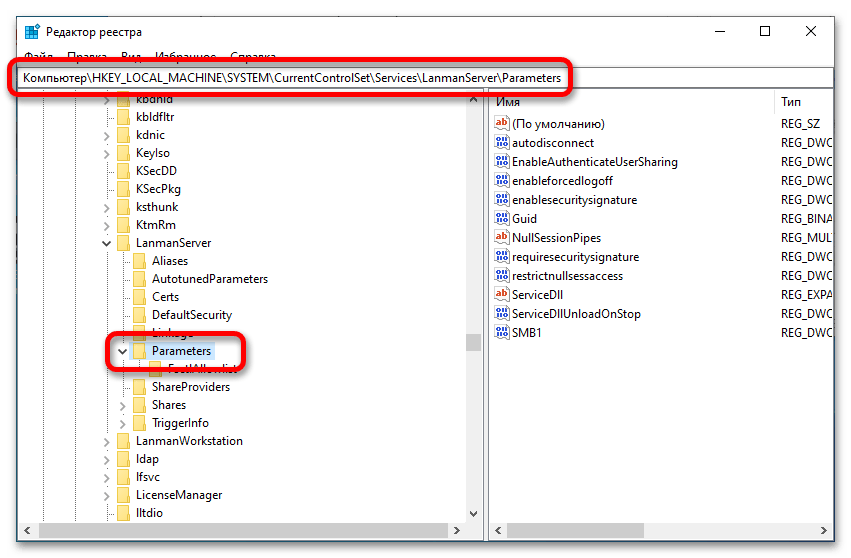

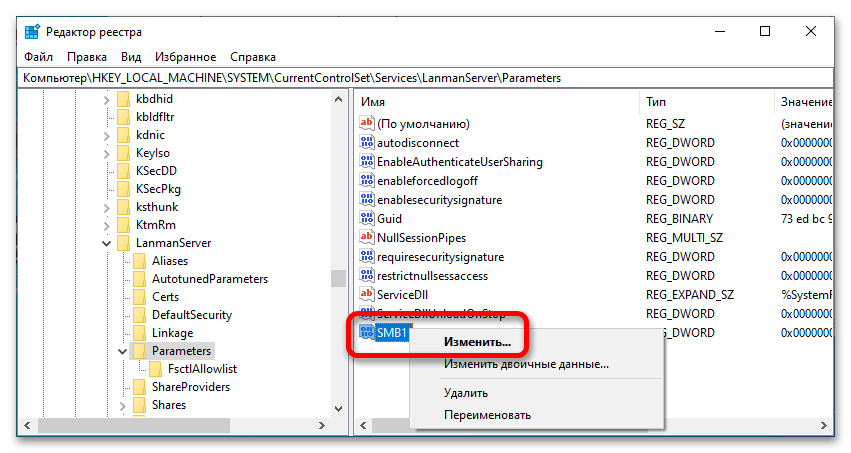

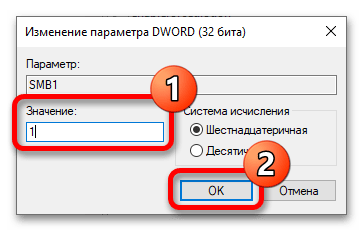

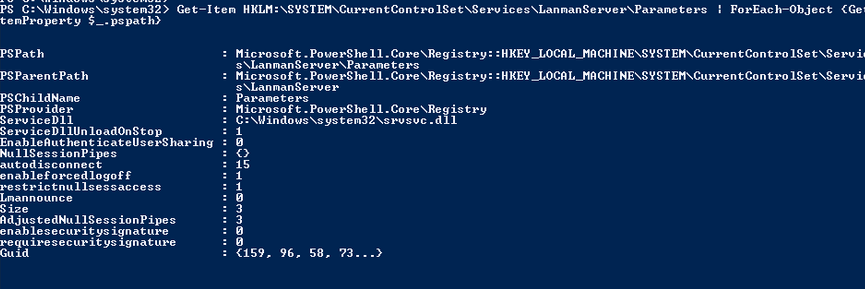

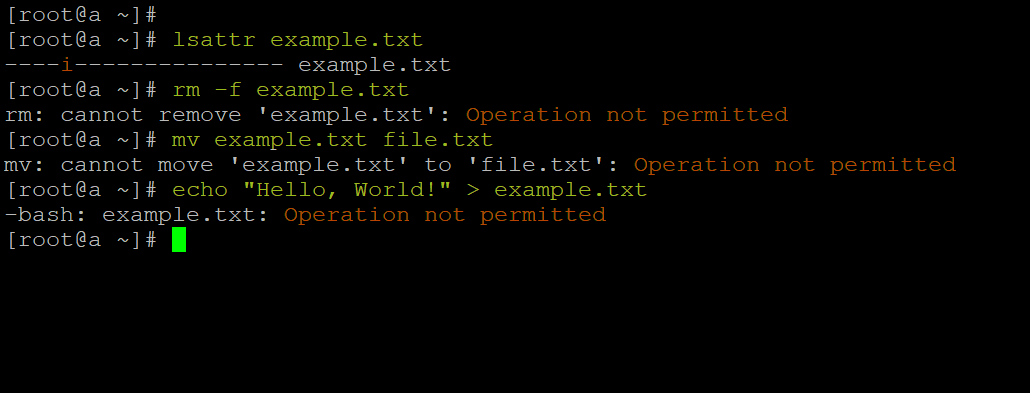

Правка реестра

Если программа работает нестабильно, то она может нарушать целостность реестра. Итогом этого может быть код ошибки 0x80070035. Для этого проверим реестр и внесем корректировки если потребуется.

- Открываем Пуск и вводим «regedit» для поиска редактора реестра.

.png)

- В левой части окна идем по пути HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters\AllowInsecureGuestAuth, затем делаем двойной щелчок по нему и смотрим значение. В случае, если указано «0», то меняем на «1» и подтверждаем выбор ОК.

- Делаем перезагрузку компьютера.

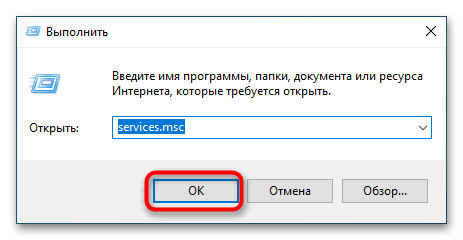

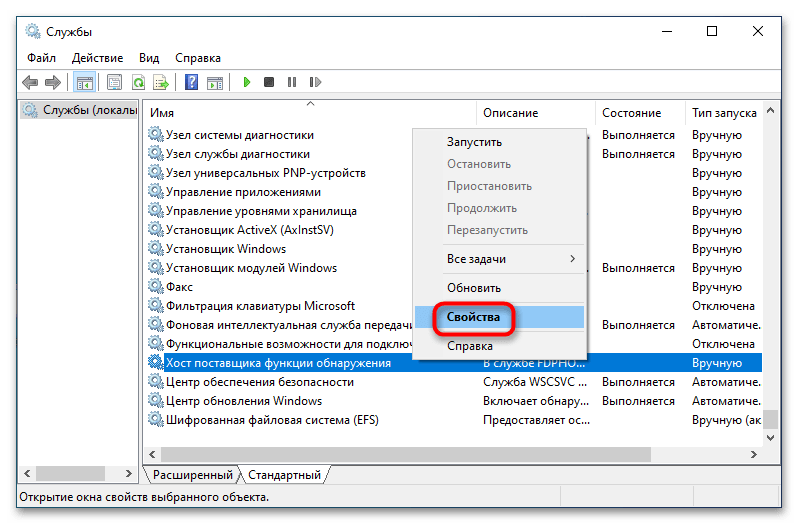

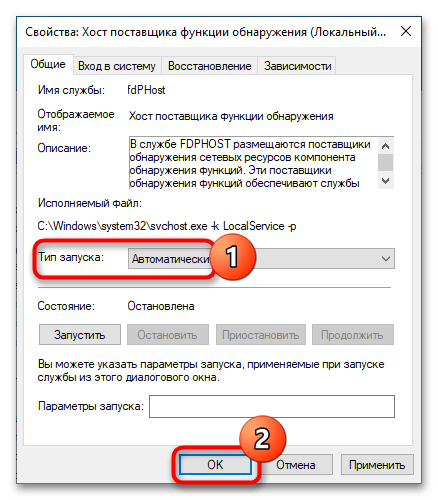

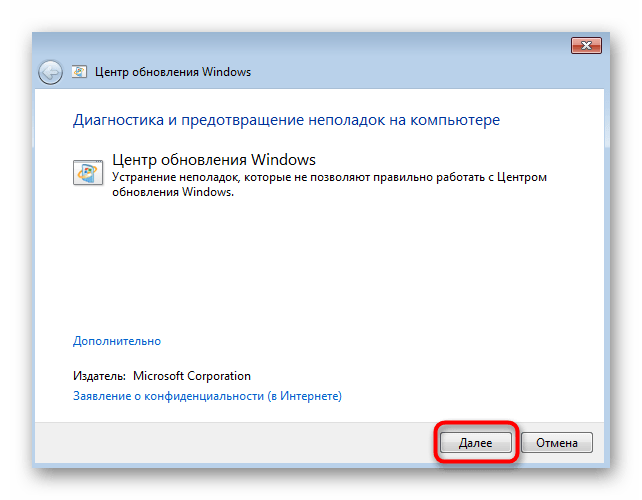

Запуск служб

Если проблема все еще сохраняется, то попробуйте запустить сетевые службы, необходимые для правильной работы сетевых компонентов.

- Через поиск меню Пуск находим приложение Службы, открываем его.

.png)

- Заходим в свойства каждой службы из списка ниже, правой кнопкой мыши меняем тип запуска на Автоматический.

.png)

- Службы, которые требуется запустить:

- Хост поставщика функции обнаружения

- Публикация ресурсов обнаружения функции

- Служба обнаружения SSDP

- Узел универсальных PNP-устройств

.png)

- Закрываем все окна на рабочем столе, делаем перезагрузку и проверяем полученный результат.

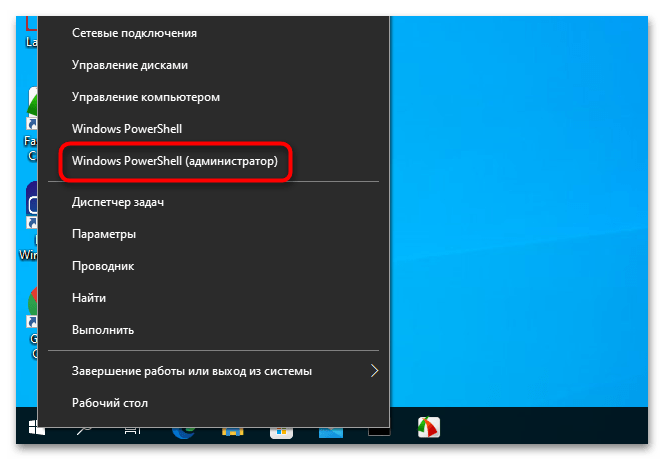

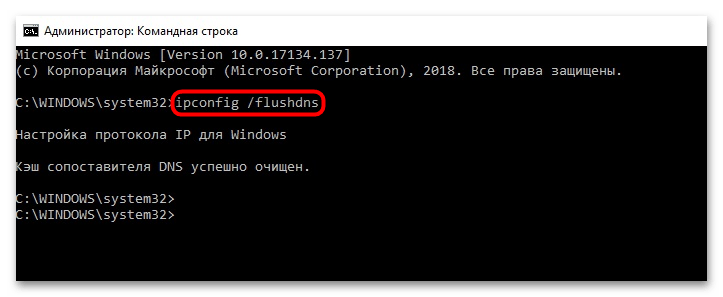

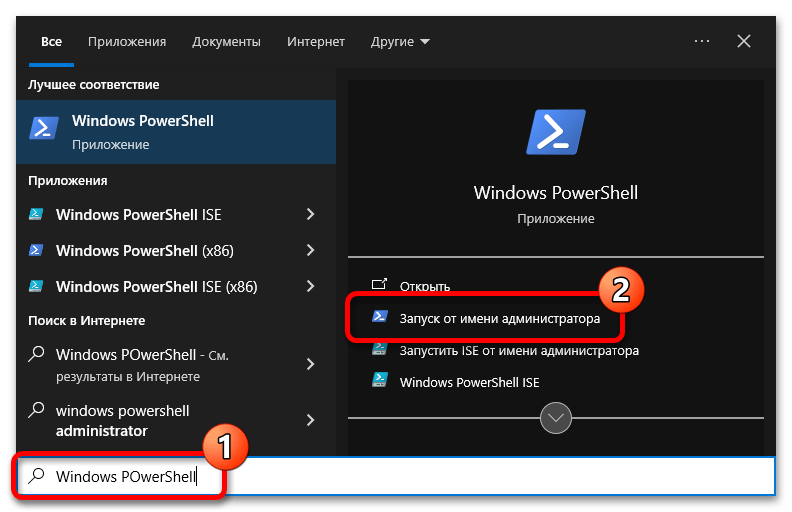

Очищаем кэш и сбрасываем настройки

В некоторых случаях решить проблему помогает сбрасывание кеша DNS.

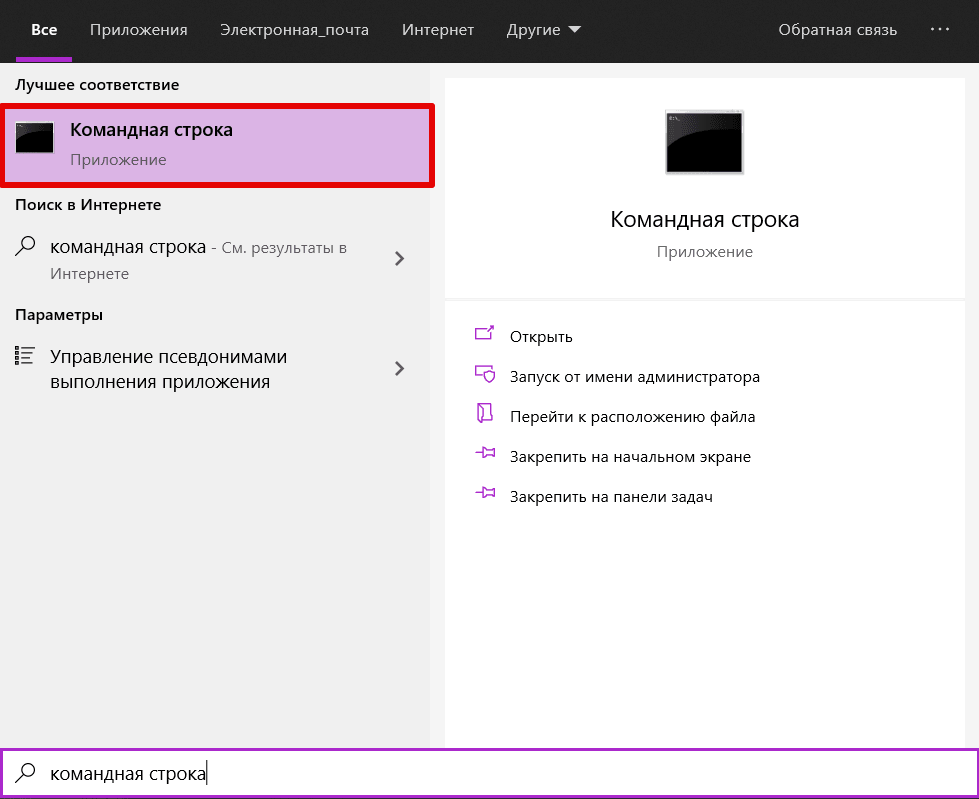

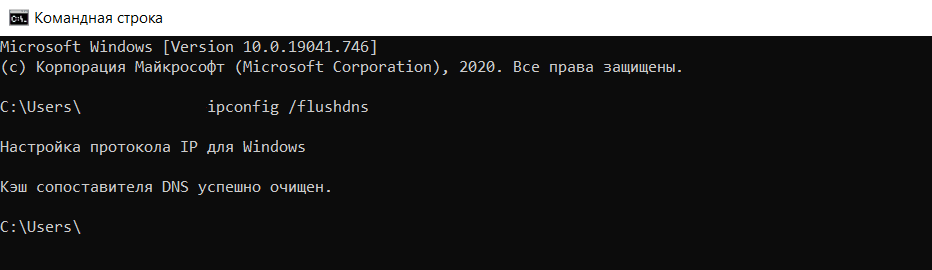

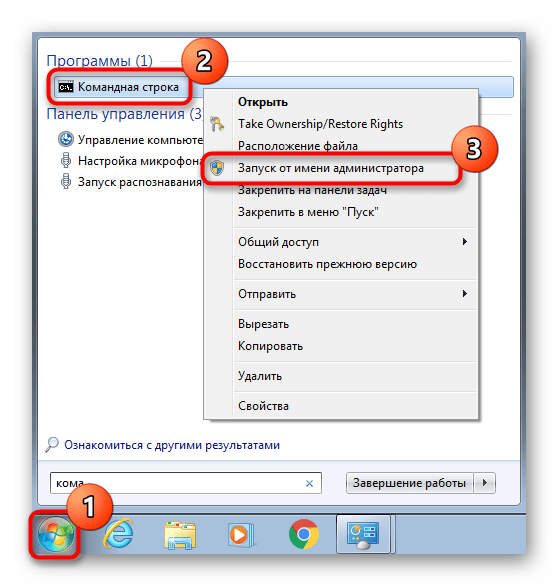

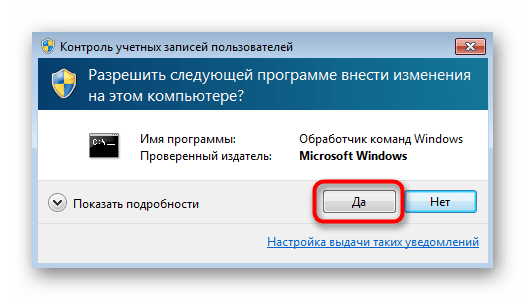

- Откройте командную строку от имени Администратора: в меню Пуск набираем cmd. На появившуюся надпись Командная строка жмем правой кнопкой мыши и выбираем Запуск от имени администратора.

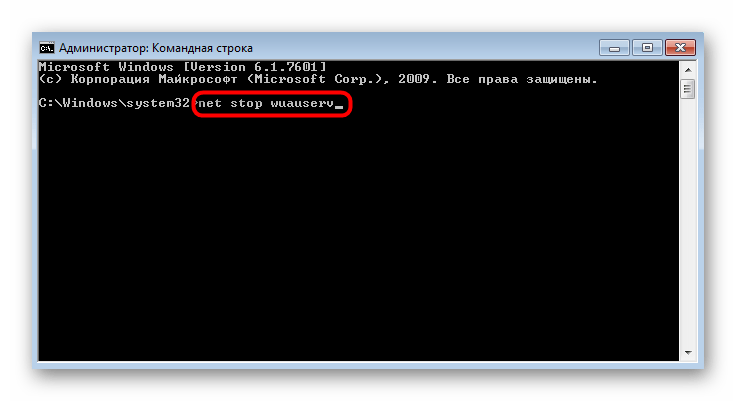

- Одну за одной вводим команды:

ipconfig /flushdns и нажимаем Enter

ipconfig /release и нажимаем Enter

netsh winsock reset и нажимаем Enter

netsh int ip reset и нажимаем Enter

- После выполнения всех команд командную строку закрываем и делаем перезагрузку.

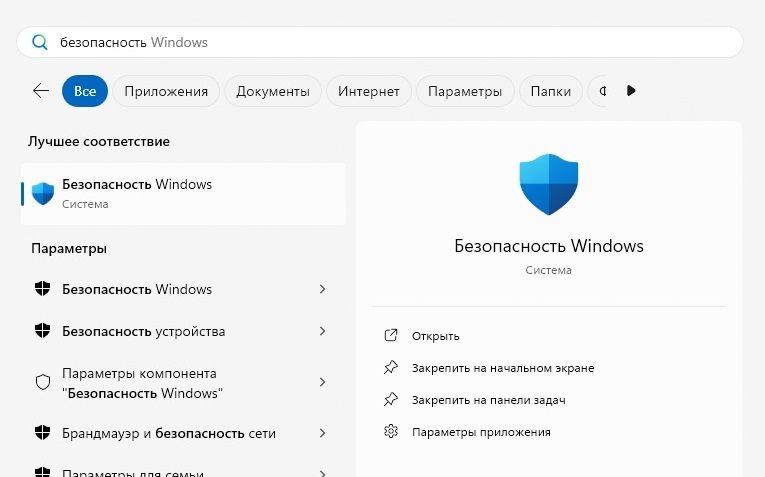

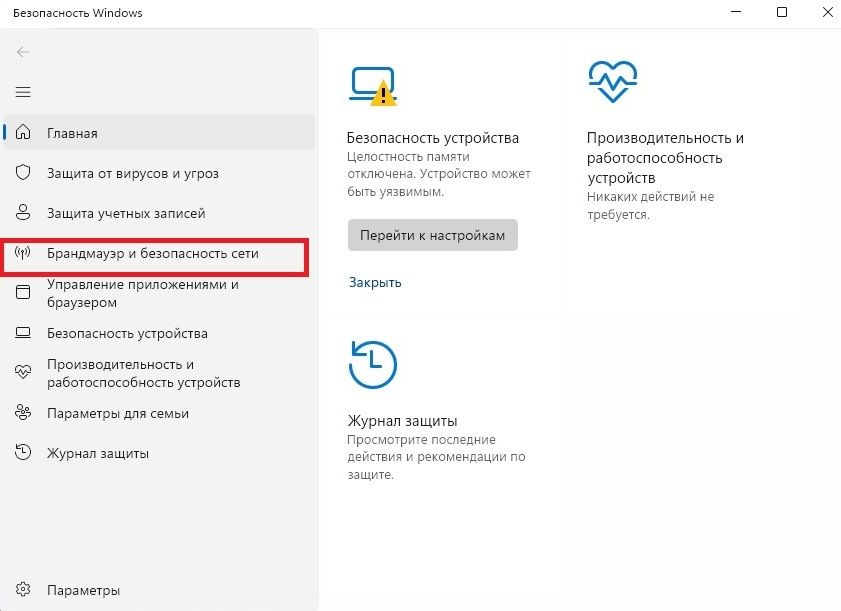

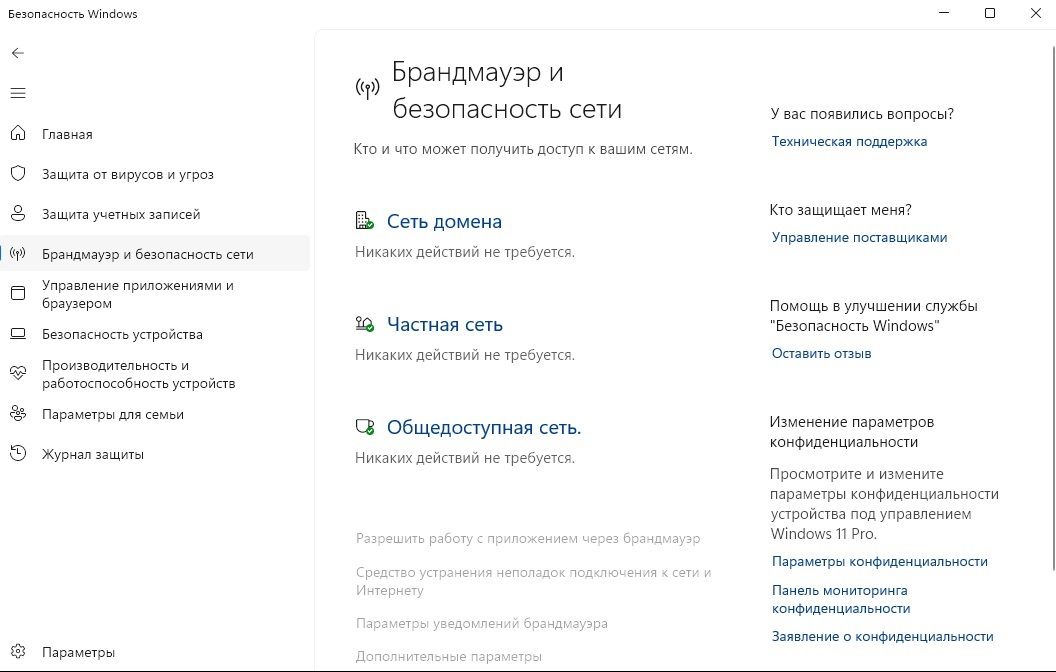

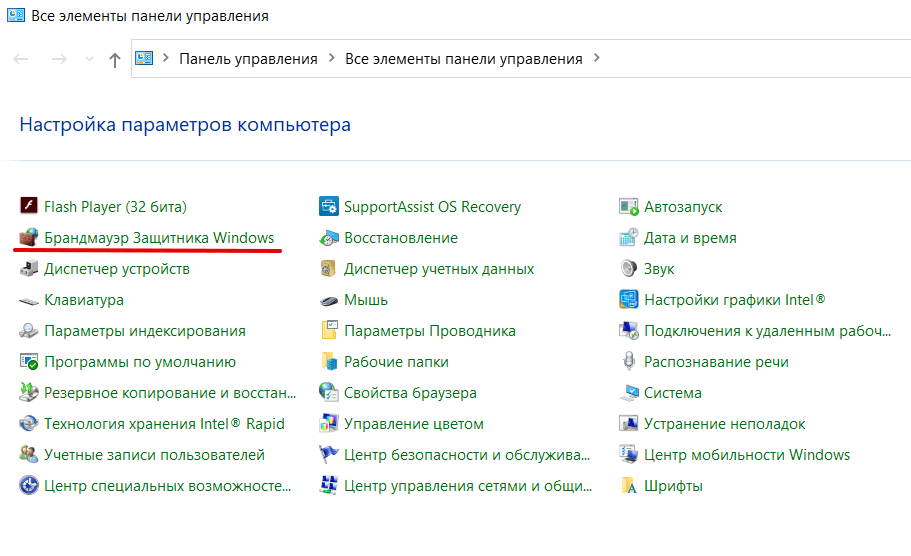

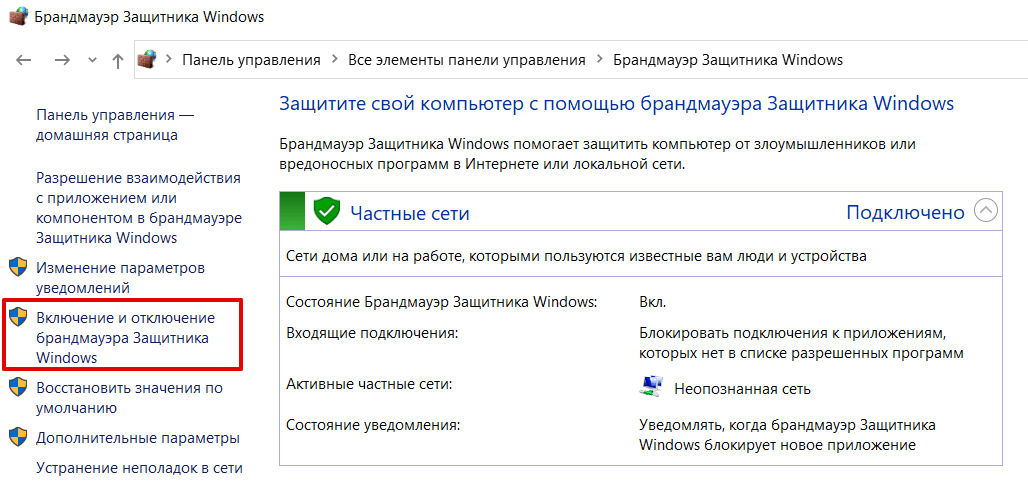

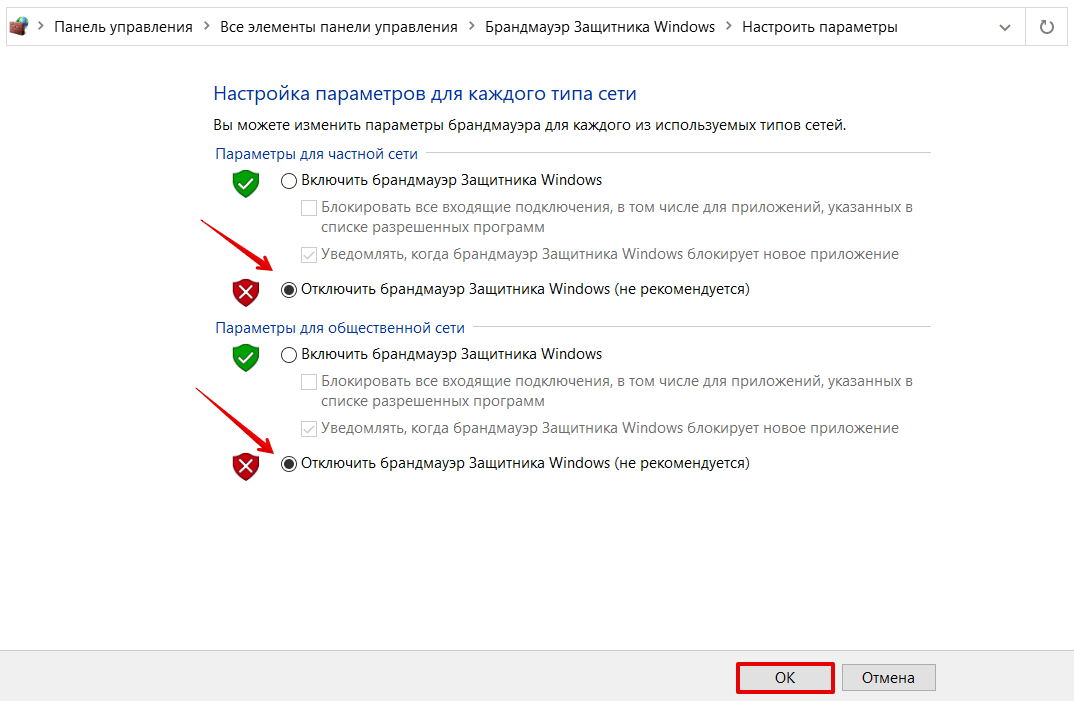

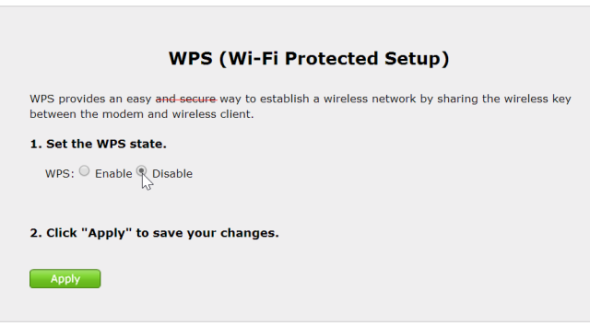

Отключаем брандмауэр

Брандмауэр – это своего рода экран, который защищает от воздействий внешних угроз и атак.Чтобы его отключить:

- В меню Пуск находим Брандмауэр и открываем его

- Выбираем пункт Включение и отключение брандмауэра Защитника Windows

- Прокликиваем все пункты отключения, жмем ОК.

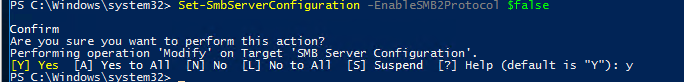

Открываем права к недоступным папкам и файлам

- Для этого откройте необходимую папку, зайдите в ее свойства (правой кнопкой по нужной адресу).

- Далее нажмите Доступ → Общий доступ.

- У пользователя “Все” должны быть проставлены необходимые права.Удостоверьтесь, что для пользователя с именем «Все» выставлены необходимые привилегии. Если подобного пользователя и вовсе не существует, то добавьте его.

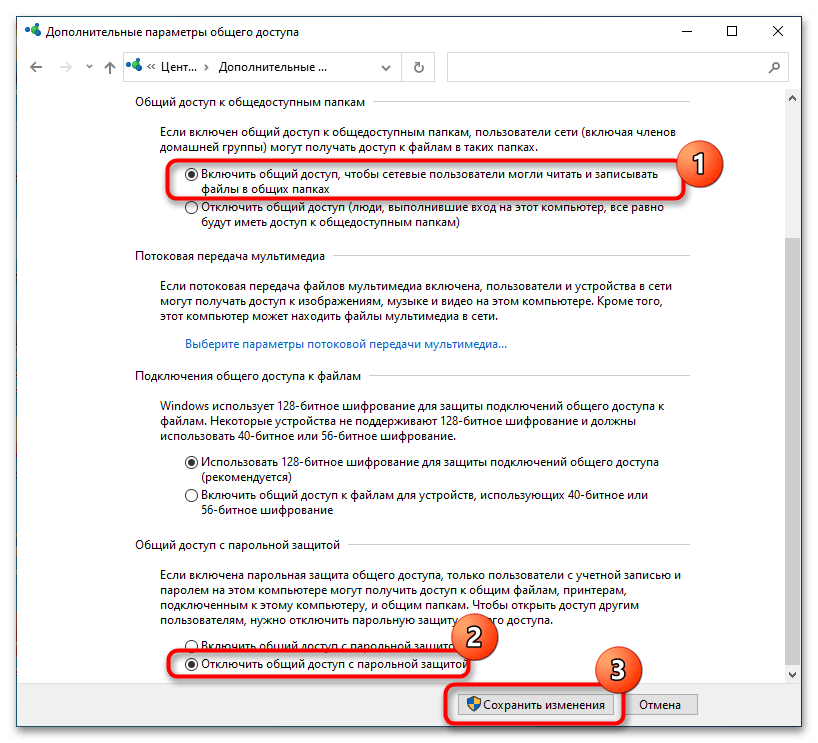

Проверка настроек сетевого доступа

Убедитесь, что в операционной системе не сбились настройки общего доступа. Если конфигурация сети у вас отличается от описанной ниже, измените ее.

-

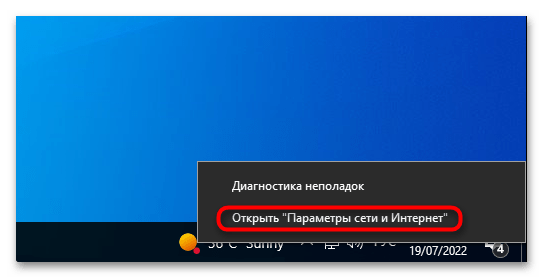

- Зайдите в сетевые настройки, для чего кликните правой кнопкой мыши по значку интернет-подключения в системном трее и из контекстного меню выберите пункт «Открыть «Параметры сети и интернет»».

-

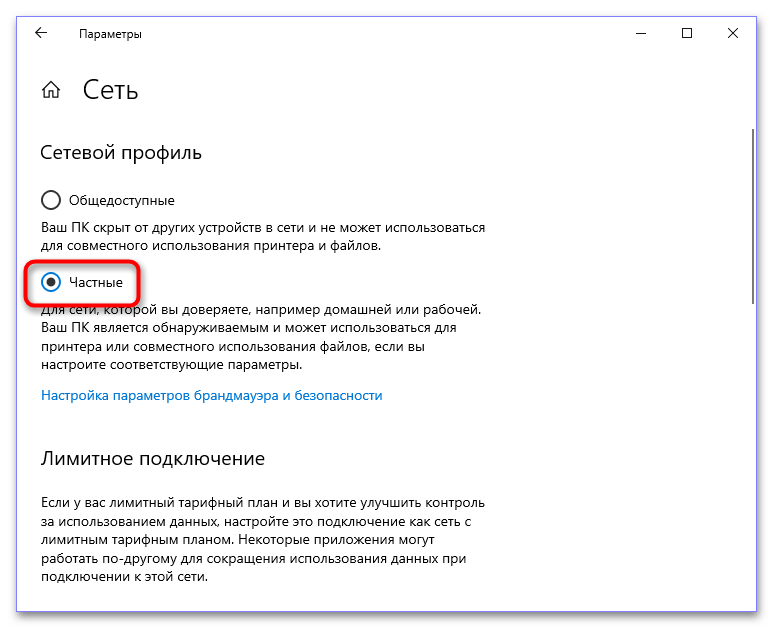

- Убедитесь, что задан тип сети «Частная». Если сеть имеет тип «Общедоступная», нажмите кнопку «Свойства», чтобы выбрать другой профиль.

-

- Активируйте в следующем окне «Сеть» радиокнопку «Частные» и вернитесь.

-

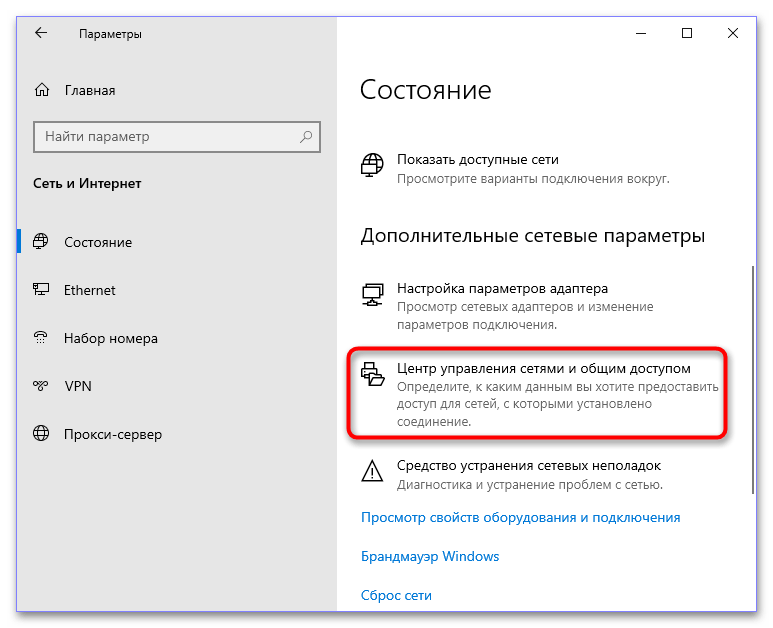

- Нажмите «Центр управления сетями и общим доступом».

-

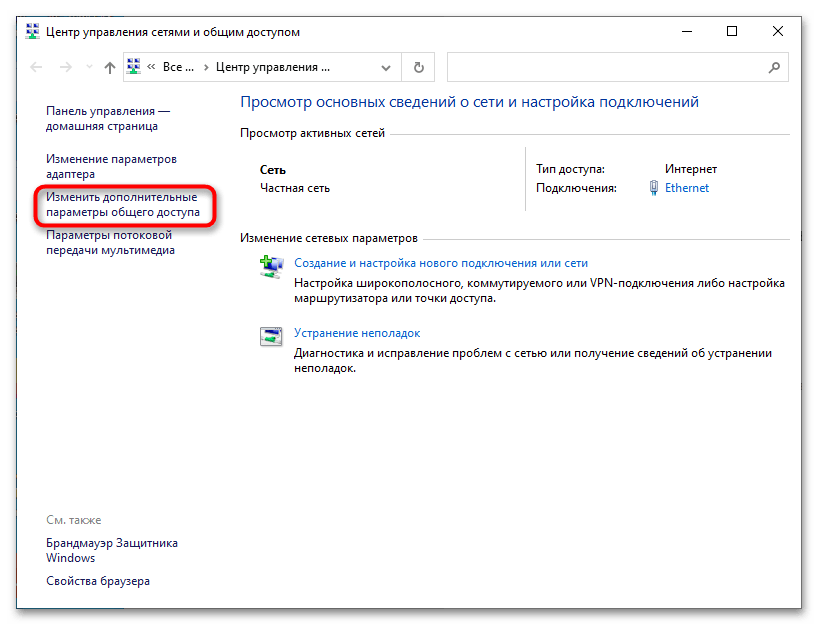

- В новом классическом окне нажмите слева ссылку «Изменить дополнительные параметры общего доступа».

-

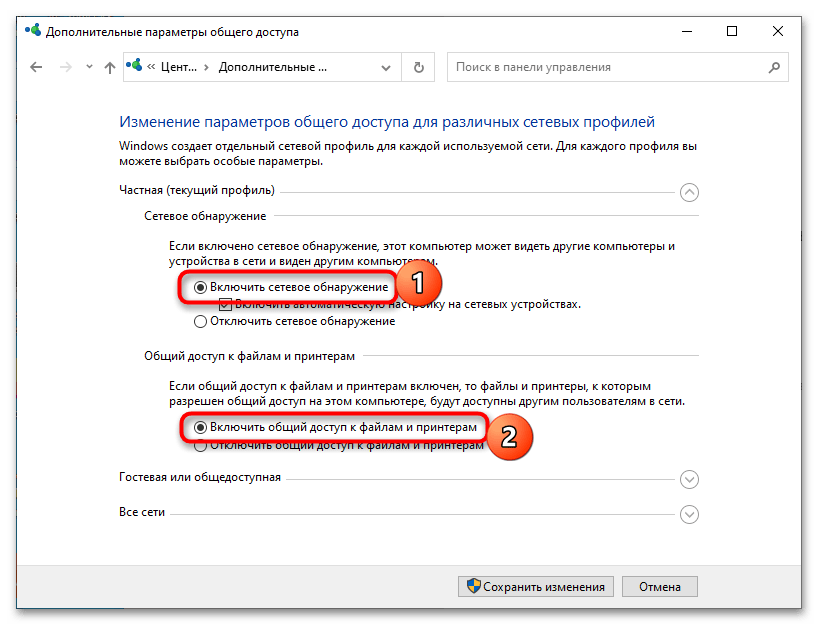

- Разверните блок «Частная» и активируйте, если они не активированы, опции «Включить сетевое обнаружение» и «Включить общий доступ к файлам и принтерам».

-

- Теперь разверните блок «Все сети», включите общий доступ и отключите парольную защиту. Это дополнительная, а не обязательная мера.

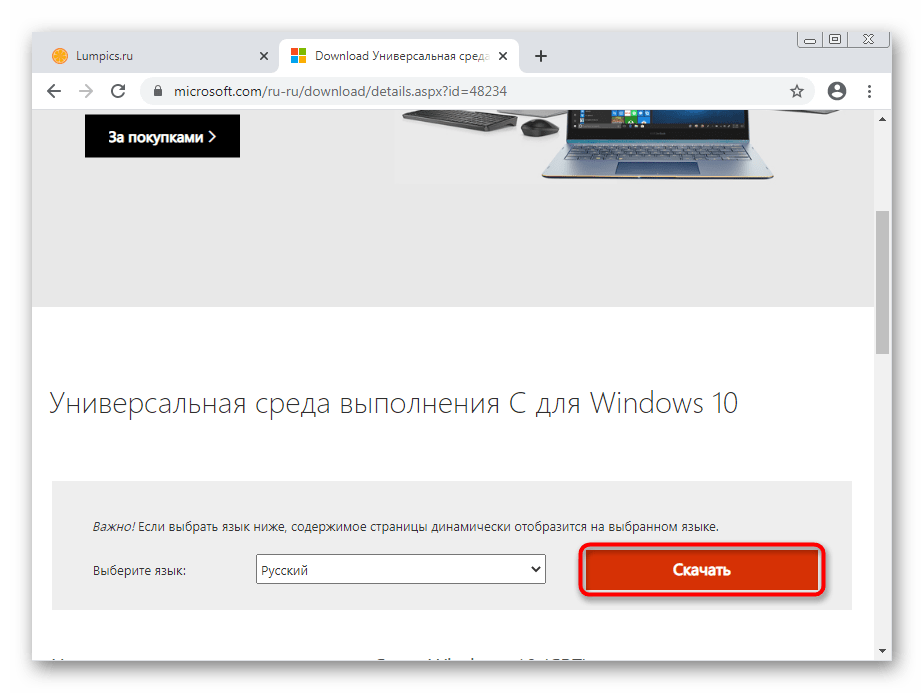

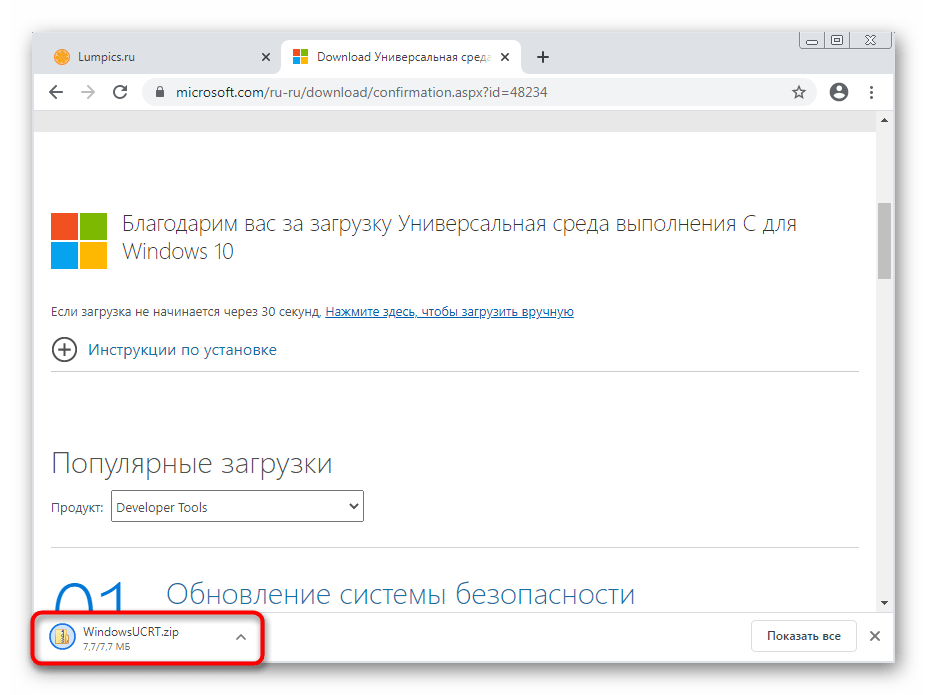

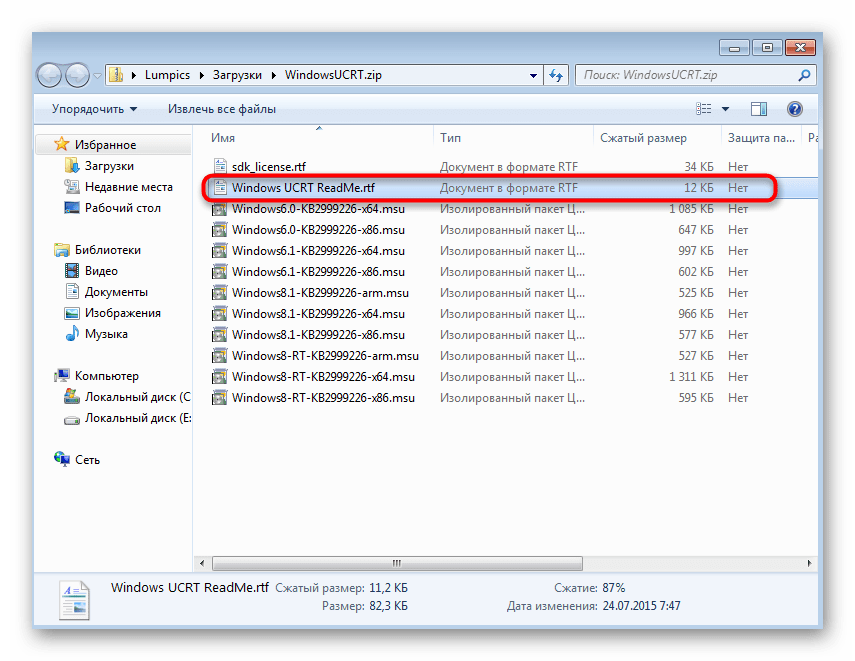

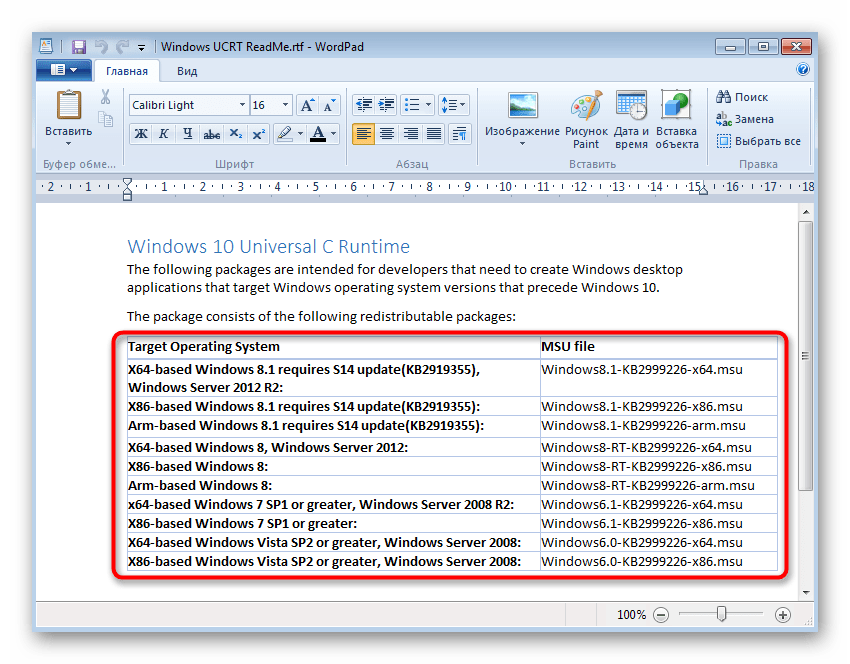

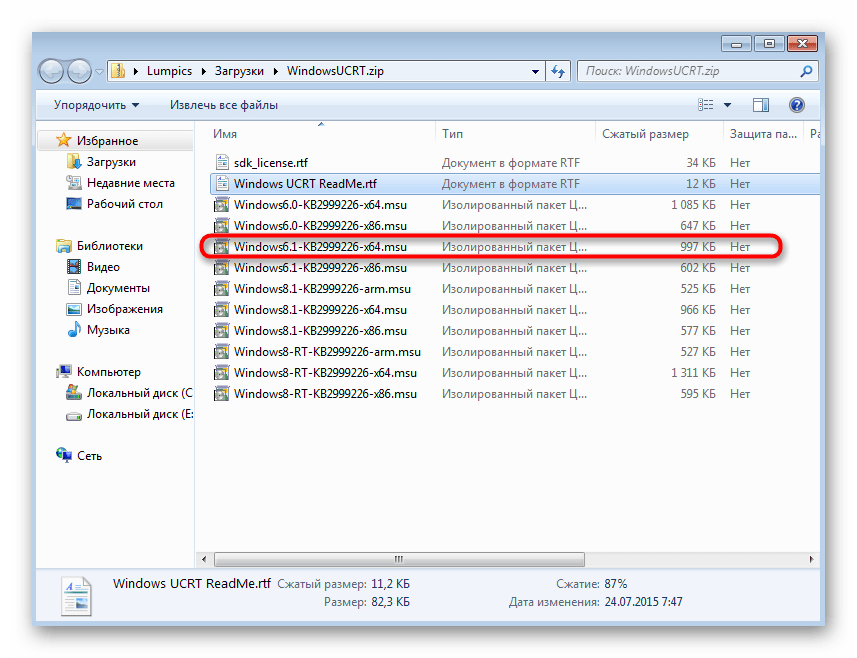

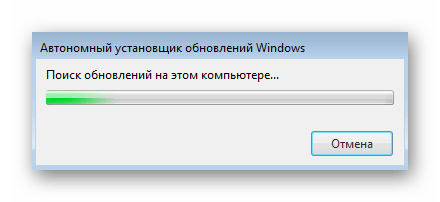

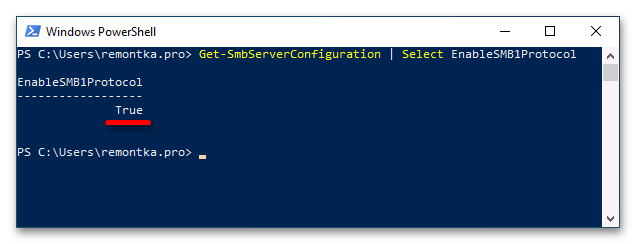

Включение протокола SMB 1.0

Если для подключения требуется протокол SMB 1-й версии, следует учитывать, что в Windows 11 и Windows 10 он по умолчанию отключен. В некоторых случаях решить проблему может помочь его включения, для этого:

- Откройте окно «Программы и компоненты», например с помощью Win+R — appwiz.cpl

- В панели слева нажмите «Включение или отключение компонентов Windows».

- Включите компонент «Поддержка общего доступа к файлам SMB 1.0/CIFS».

- Примените сделанные настройки и согласитесь на перезагрузку компьютера.

- Учитывайте, чтобы это могло сработать для подключения между компьютерами, на компьютере с общим диском или папкой также должен быть включен протокол SMB 1.0

Внимание: перед следующим шагом и для перед выполнением далее описанных шагов рекомендую создать точку восстановления системы, чтобы в случае чего можно было быстро откатиться в исходное состояние.

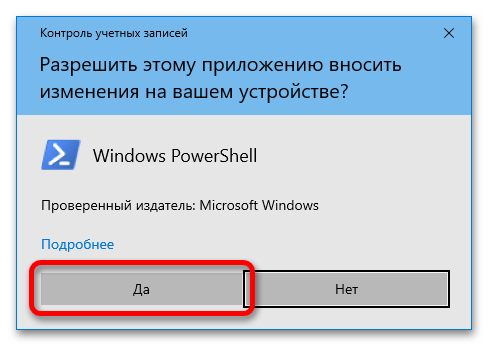

Далее проверьте, исправило ли это ошибку. Если нет, попробуйте выполнить ещё один шаг — в командной строке от имени администратора (на компьютере, с которого выполняется подключение) выполните команду:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

а затем перезагрузите компьютер и проверьте подключение к сетевому ресурсу.

Параметры сетевой безопасности

Следующий вариант — изменить параметры безопасности:

- Нажмите клавиши Win+R на клавиатуре, введите secpol.msc и нажмите Enter.

- Откройте раздел Локальные политики — Параметры безопасности.

- Дважды нажмите по параметру «Сетевая безопасность: уровень проверки подлинности LAN Manager» и на вкладке «Параметр локальной безопасности» выберите пункт «Отправлять LM и NTLM — использовать сеансовую безопасность».

- Примените настройки.

Брандмауэр Windows

Если ваши устройства находятся в разных подсетях, может помочь следующий подход для решения проблемы:

- На компьютере, с которого осуществляется подключение нажмите клавиши Win+R, введите wf.msc и нажмите Enter.

- Откройте «Правила для исходящего подключения» и дважды нажмите по правилу Общий доступ к файлам и принтерам (SMB — исходящий) для текущего профиля сети.

- На вкладке «Область» в обоих разделах установите «Любой IP-адрес».

- На компьютере, к которому осуществляется подключение, выполните те же действия, но для входящих соединений.

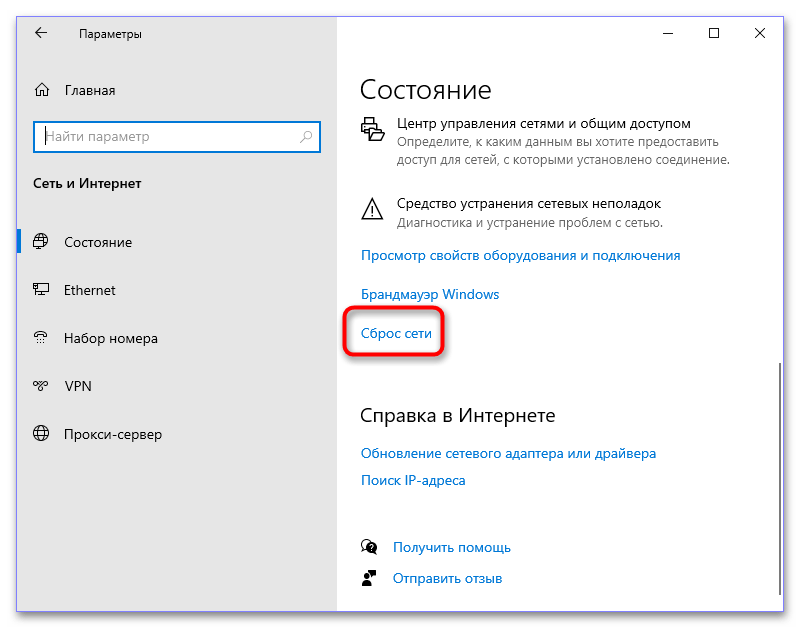

Сброс кеша DNS и сети

Сбросьте сетевые настройки на обоих компьютерах, это устранит последствия сбоев в работе сети. Сделать это можно из интерфейса приложения «Параметры» или из «Командной строки». Для начала попробуйте обойтись сбросом кеша DNS.

-

- Запустите от имени администратора «Командную строку» или «Windows PowerShell».

-

- Выполните команду ipconfig /flushdns.

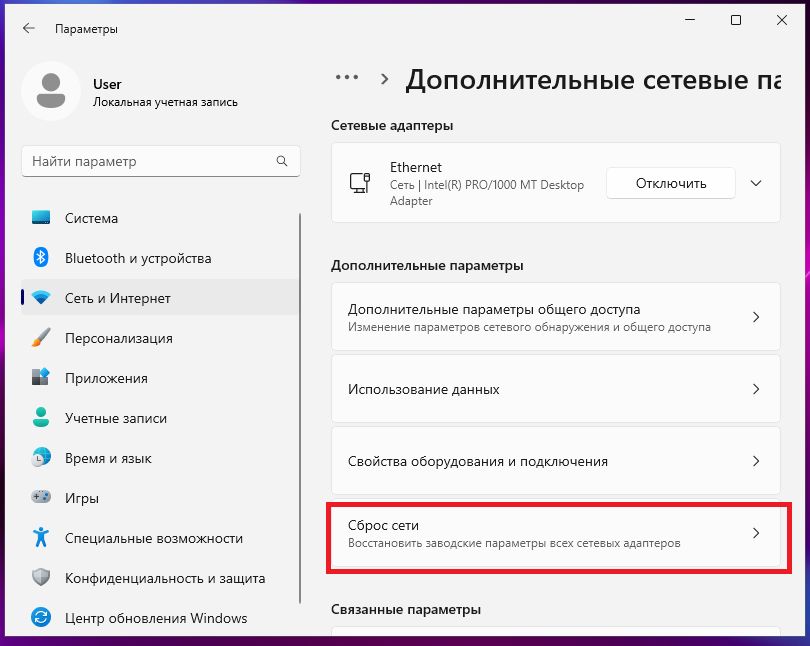

Если очистка кеша DNS не поможет, сбросьте сетевые настройки.

-

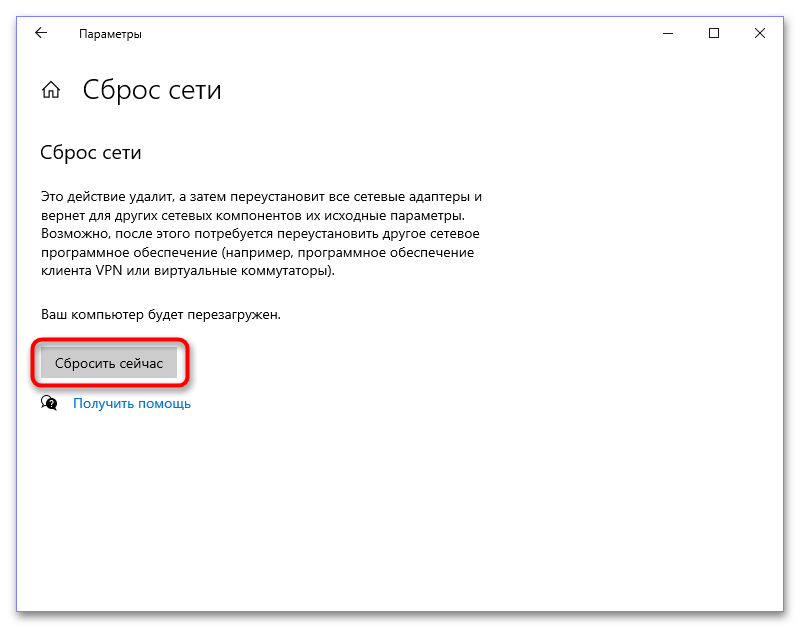

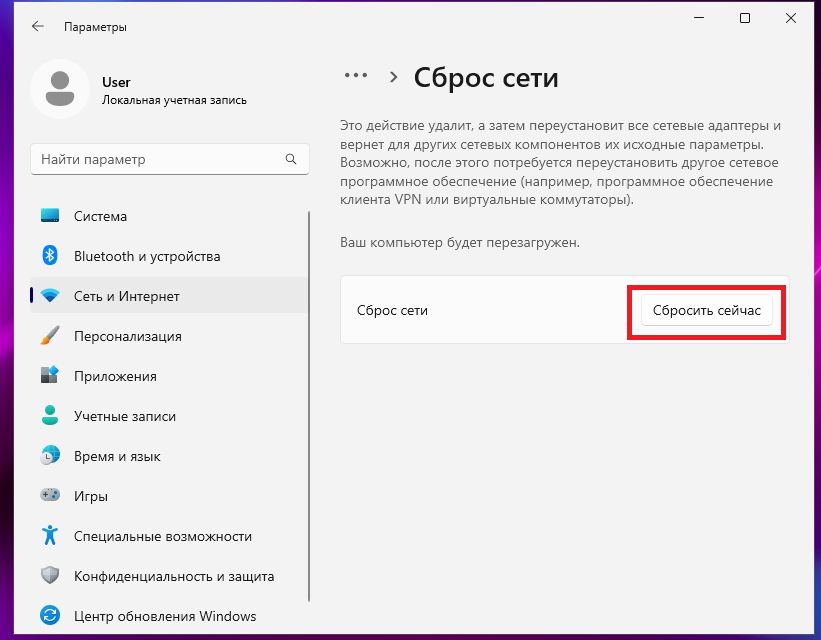

- Откройте приложение «Параметры», зайдите в раздел «Сеть и Интернет» и нажмите расположенную в нем ссылку «Сброс сети».

-

- В следующем окне нажмите кнопку «Сбросить сейчас».

- Перезагрузите компьютер.

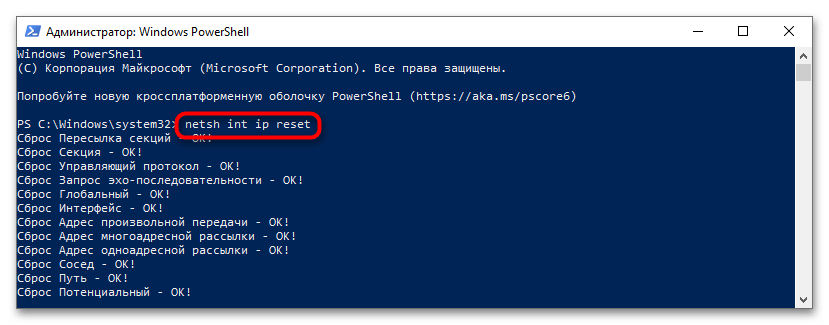

Вы также можете сбросить сеть альтернативным способом, выполнив в запущенной с повышенными правами «Windows PowerShell» одну за другой команды:

netsh int ip reset

netsh int tcp reset

netsh winsock reset

После перезагрузки вам нужно будет заново изменить тип профиля сети на «Частная» и настроить параметры общего доступа.

Дополнительные методы решения

Какие еще варианты можно попробовать для исправления ошибки 0x80070035:

- Зайдите в Службы Windows с помощью Win+R — services.msc и убедитесь, что следующие службы не отключены (также можно попробовать установить тип запуска в «Автоматически»): «Публикация ресурсов обнаружения функции» и «Хост поставщика функции обнаружения». Для изменения типа запуска службы можно нажать по её названию дважды и указать нужные параметры.

- Откройте редактор локальной групповой политики (Win+R — gpedit.msc), перейдите в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности, дважды нажмите по Клиент сетей Майкрософт использовать цифровую подпись (всегда) — Отключить. В Конфигурация компьютера — Административные шаблоны — Сеть — Рабочая станция Lanman — Включить небезопасные гостевые входы — включить.

- При доступе к сетевым ресурсам по паролю, зайдите в Панель управления — Диспетчер учетных данных — Учетные данные Windows — Добавить учетные данные Windows. Введите данные для доступа к сетевому ресурсу (сетевой путь, имя и пароль пользователя, у которого есть доступ к указанному расположению).

- Попробуйте выполнить подключение по IP-адресу: проверьте IP удаленного компьютера в локальной сети с помощью командной строки, затем используйте Win+R вида: //192.168.1.10/путь_к_папке , заменив IP-адрес на нужный.

- Проверьте, присутствуют ли в разделе реестраHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0параметры RestrictReceivingNTLMTraffic и RestrictSendingNTLMTraffic — при наличии таковых, удалите их и перезагрузите компьютер.

- При наличии в разделе реестраHKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NetBt\Parametersпараметров NodeType и DhcpNodeType попробуйте удалить их.

- Проверьте, меняется ли ситуация, если временно отключить антивирус или файрволл на компьютере.

Отключение протокола IPv6

Попробуйте отключить протокол IPv6 в свойствах сетевого адаптера. Не исключено, что это дополнительное решение поможет вам устранить ошибку 0x80070035.

-

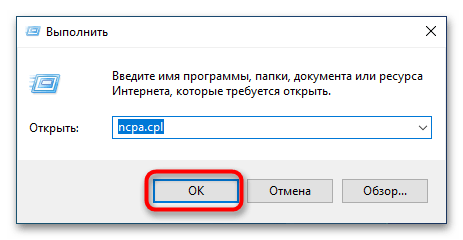

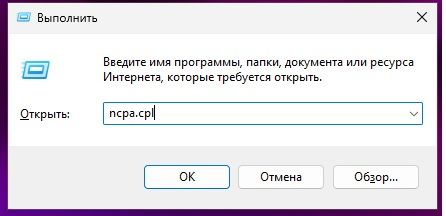

- Откройте «Сетевые подключения», для чего выполните в окошке Win + R команду ncpa.cpl.

-

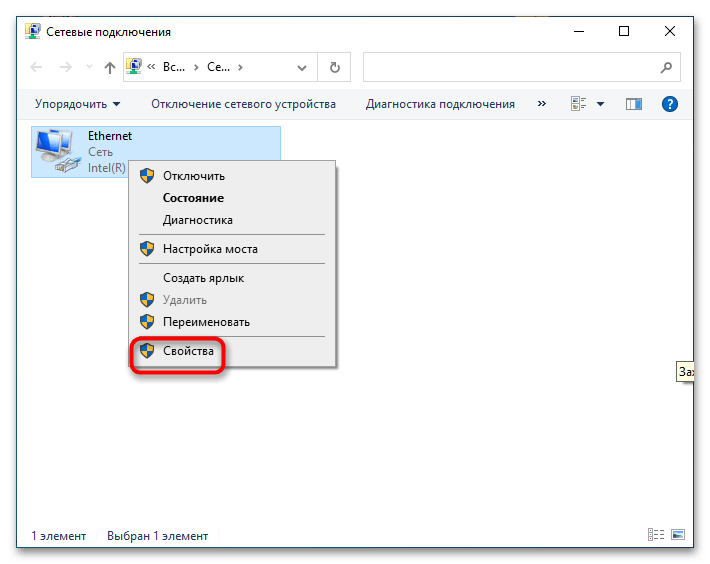

- Откройте «Свойства» рабочего сетевого адаптера.

-

- Снимите флажок с чекбокса «IP версии 6 (TCP/IPv6)» и сохраните настройки.

Проверка работы служб

Проверьте работу обеспечивающих сетевой обмен данными служб — они должны быть запущены.

-

- Откройте оснастку управления службами, выполнив в диалоговом окошке Win + R команду services.msc.

-

- Отыщите в списке следующие службы:

- «Хост поставщика функции обнаружения»;

- «Публикация ресурсов обнаружения функции»;

- «Служба обнаружения SSDP»;

- «Узел универсальных PNP-устройств»;

- «Служба DNS-клиента».

- Они должны иметь статус «Выполняется», в противном случае откройте «Свойства» службы двойным по ней кликом или из ее контекстного меню.

- Отыщите в списке следующие службы:

-

- Выставьте тип запуска «Автоматически», сохраните настройки и перезагрузите компьютер.

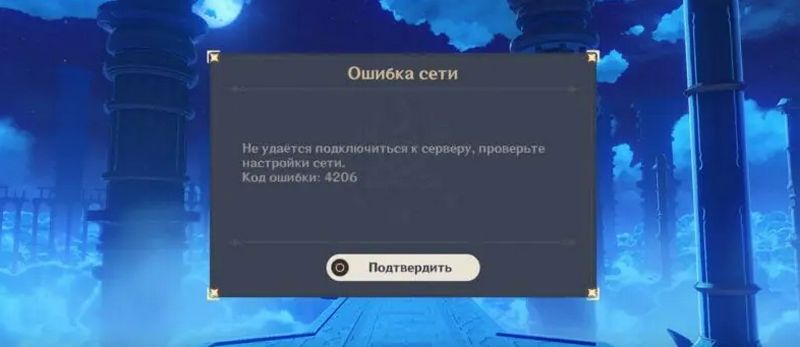

Почему возникает ошибка сети?

Под фразой «ошибка сети» скрывается целый класс неполадок различного типа. И далеко не всегда они напрямую касаются вашего подключения к интернету. Иногда проблема на другой стороне: у провайдера, сервиса и даже у самой программы, которую вы используете. Перечислим, почему ошибка сети вообще может возникать:

- по какой-то причине отсутствует интернет, например, неполадки у провайдера или у вас на компьютере что-то неверно настроено;

- приложение, выдающее ошибку не может подключиться к сети;

- сервер, к которому пытается подсоединиться приложение, отклоняет подключение.

Даже если две программы пишут вам про ошибку сети, вовсе необязательно проблема решается одинаково.

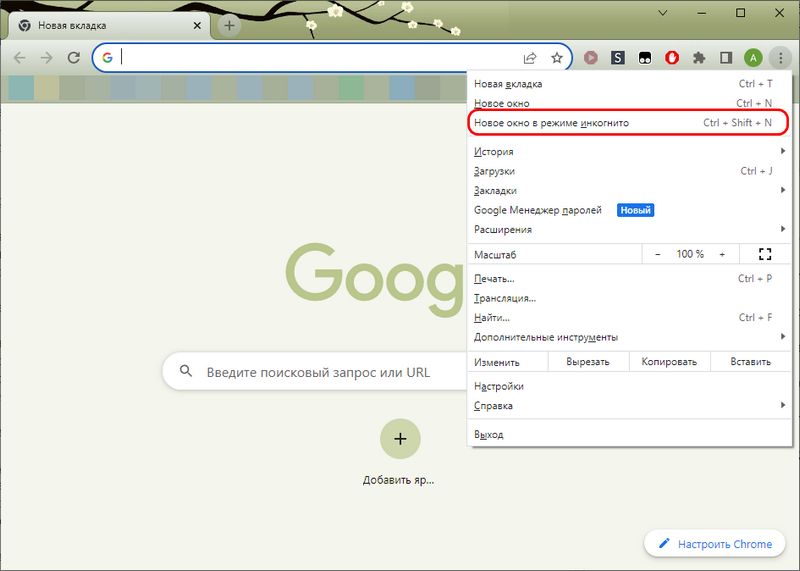

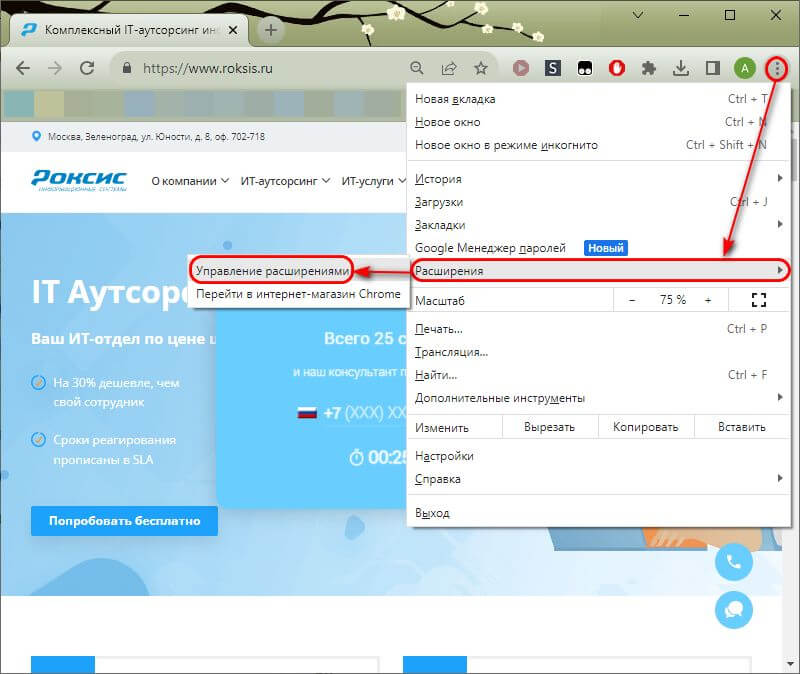

Шаг 6. Попробуйте другой браузер

Ошибка сети может возникать, если у вас некорректно настроен браузер. Некоторые расширения блокируют доступ к интернету. Если ошибка возникает именно в браузере, используйте другой, либо попробуйте открыть вкладку «Инкогнито». В ней обычно отключены все сторонние расширения и сброшены настройки пользователя, поэтому интернет может заработать. Для запуска режима «Инкогнито» используйте сочетание клавиш Ctrl+Shift+N. Также можно воспользоваться стандартным меню.

Пункт меню, открывающий в браузере раздел «Инкогнито»

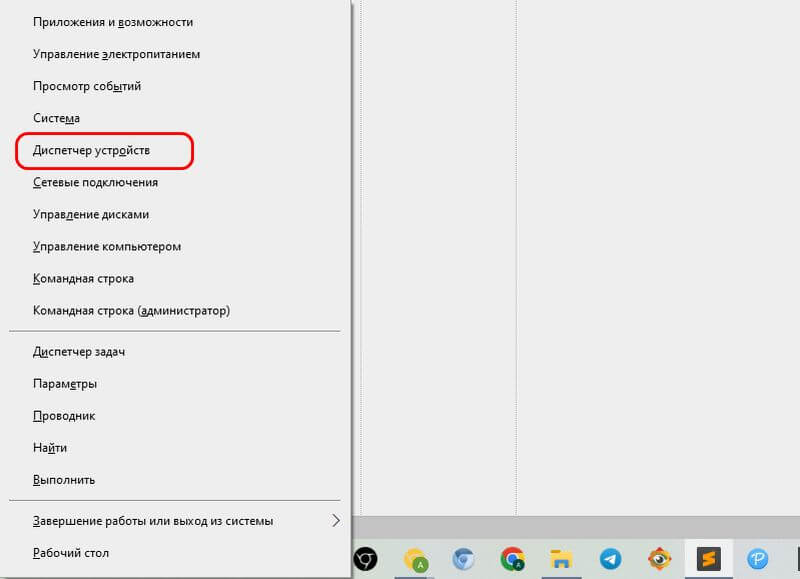

Шаг 7. Отмените последние обновления драйверов

Если вы используете операционную систему Windows, которая обновляется сама, возможно, установленные ей драйверы не дают интернету нормально работать. Попробуйте «откатить» последнее обновление. Для этого вызовите Диспетчер устройств. Для этого нажмите сочетание клавиш Win+X и выберите соответствующий пункт в выпадающем списке.

Открытие Диспетчера устройств

Далее найдите свое устройство в ветке «Сетевые адаптеры». Наведите на нее курсор и нажмите правую кнопку мыши. Откройте раздел свойств.

Работающая сетевая карта в диспетчере устройств

В разделе свойств переключитесь на вкладку «Драйвер» и там нажмите кнопку «Откатить», если она активна. Перезагрузите компьютер. Если ошибка сети не исчезает, попробуйте вместо отката обновить драйверы (кнопка на этой же вкладке). Подробнее про обновление драйверов мы писали в отдельной статье.

Свойства устройства и кнопка отката драйверов

Совет: В некоторых случаях Windows может отключить сетевую карту для экономии заряда батареи. Если вы часто работаете на ноутбуке и сталкиваетесь с неполадками сети, снимите галочку напротив пункта «Разрешить отключение этого устройства для экономии энергии»

Управление электропитанием для сетевой карты

В предыдущих семи шагах мы описали, какие методы могут помочь проверить подключение при ошибке сети и восстановить связь. Это общие решения, которые можно применить, какая бы программа не перестала работать. Однако часто никаких проверок, настроек, переустановки драйверов не требуется: нужно просто немного подождать и все заработает.

Частные решения: как исправить ошибку сети в разных приложениях

Разберем несколько типичных ситуаций, в которых пользователь может столкнуться с подписью «Ошибка сети». Нередко решения стандартные, но иногда есть дополнительные тонкости.

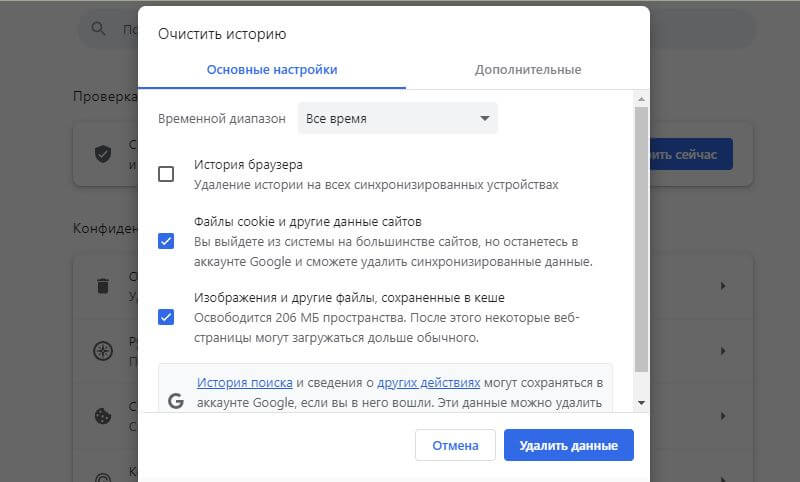

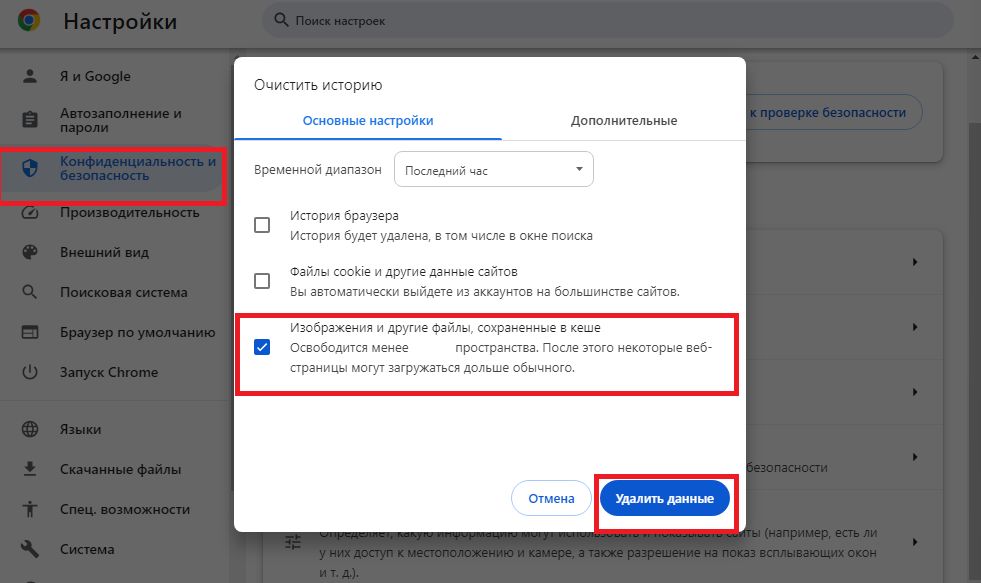

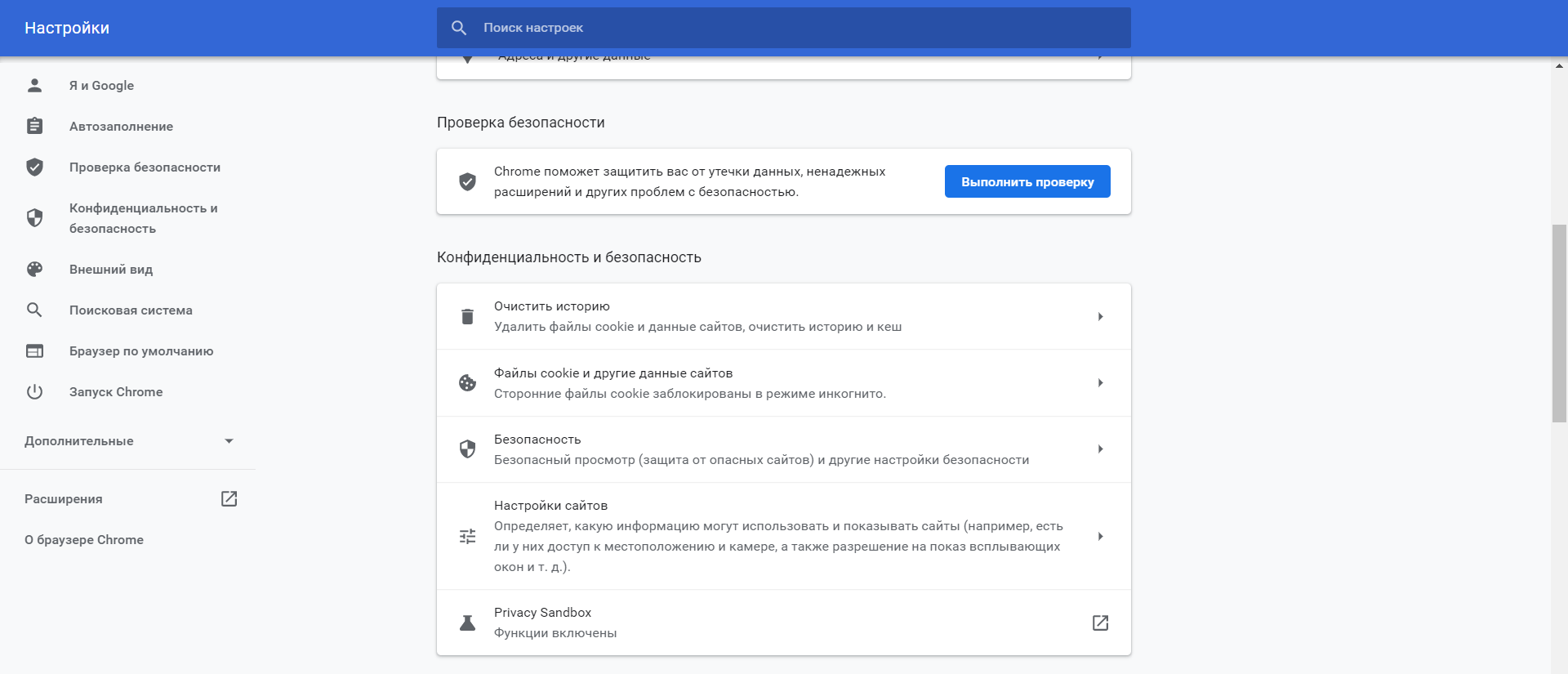

Ошибка сети при скачивании файла в Google Chrome

Бывает, начнешь скачивать файл, но он не скачается, а выдаст надпись «Ошибка сети». Знакомая ситуация? Проблема возникает довольно часто и обычно решается просто: загрузкой файла заново. Если во второй раз все сработало, можно даже не задуматься, почему появилась проблема. Если же она повторяется, попробуйте очистить кэш и cookie. Для этого откройте браузер и наберите комбинацию Ctrl+Shift+Del. В появившемся окне выберите удаление cookie и сохраненных файлов в кэше. Нажмите «Удалить данные».

Важно! Удаление cookie приведет к тому, что у вас сбросятся входы на сайтах. Если вы не знаете паролей или у вас нет рядом мобильного телефона для подтверждения входа, не торопитесь удалять cookie. Начните со сброса кэша.

Меню сброса данных в Google Chrome

Еще один способ скачать проблемный файл — воспользоваться другим браузером или вообще другой программой. Если файл большой, соединение с сервером может рваться, и поэтому будет возникать ошибка. Попросите владельца файла загрузить его на более стабильный сервер, например, воспользуйтесь стандартными файловыми хранилищами вроде Яндекс.Диска.

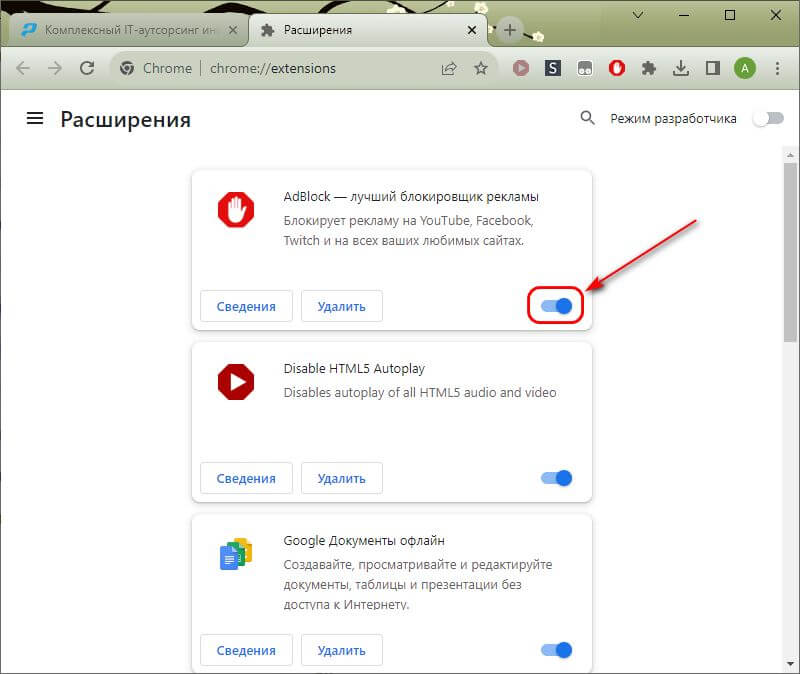

Также рекомендуем отключить все конфликтные расширения или просто попробовать скачать файл в режиме инкогнито, где они уже дезактивированы. Если проблема решилась, значит, какое-то из расширений блокирует скачивание файла. Зайдите в меню расширений.

Вызов вкладки с настройками расширений браузера

Далее включайте и выключайте каждое расширение по очереди и проверяйте, появляется ли ошибка. Если да, то одно из расширений нужно удалить. Для отключения расширения достаточно нажать на переключатель в правом нижнем углу рядом с его описанием.

Кнопка активации и дезактивации расширения в браузере

Обратите внимание, что ошибка сети может быть временной и вообще не зависеть от вашего браузера. Например, некоторые пользователи считают ошибкой сети ситуацию, когда сайт выдает им страницу 404 или ошибки 502, 503, 500. Все это проблемы на стороне владельца сайта, а не у вас. Либо на его ресурсе нет страницы, к которой вы обращаетесь (выберите другую), либо сервер не работает. В последнем случае вы можете только ждать или поискать нужные вам данные на другом ресурсе.

Отсутствие подключения в играх

Ошибка сети в одной из популярных игр

Нередко про ошибку сети пишут оповещения в различных играх. Если подобное возникает, нужно сначала опробовать очевидные решения выше (не торопитесь переустанавливать драйверы, а вот проверить, работает ли роутер, стоит), а после предпринять следующие действия:

- Обновитесь. Часто старые клиенты просто не могут подключиться к серверам игры. Если у вас новый клиент, убедитесь, что разработчики не выпустили какого-нибудь микропатча, что необходим для подключения.

- Запустите игру от имени администратора. Для этого выключите программу, найдите ее ярлык, правой кнопкой нажмите на него и выберите пункт «Запуск от имени администратора». Во всплывающем окне подтвердите все права.

- Выключите VPN или смените его. Даже если VPN не мешает работе интернета, он может мешать работе конкретной игры. Например, в бесплатных VPN вам может выпасть страна, где разработчик не предоставляет своих услуг.

- Воспользуйтесь штатными средствами восстановления файлов игры. Они есть практически в каждом клиенте. Пусть игра проверит сама себя, возможно, ошибка будет исправлена.

Если все остальные программы работают, а игра все равно выдает ошибку сети, пишите в техподдержку. С большой вероятностью проблема на их стороне, либо вы получили блокировку.

Ошибка сети в приложения социальных сетей

Активные пользователи социальных сетей наверняка сталкивались с оповещением «Произошла неизвестная ошибка сети» на смартфоне. Вот что с этим можно сделать:

- удалите приложение и установите его еще раз. Это решит 90% проблем, которые только могут возникнуть, начиная от неправильной конфигурации запуска, заканчивая поврежденными файлами программы;

- замените или выключите VPN. Если к серверам социальной сети не получается подключиться без VPN, поищите альтернативный сервис;

- используйте другое подключение. Возможно, у вас слишком слабый сигнал, поэтому приложение не может получить все необходимые данные с сервера. В этом случае оно будет просто отключать вас, выдавая ошибку.

Не работает Интернет на компьютере по кабелю или через роутер

Интернет не только в браузере

Начну с одного из самых распространенных случаев: Интернет не работает в браузере, но при этом продолжают соединяться с Интернетом Skype и другие мессенджеры, торрент-клиент, Windows может проверять наличие обновлений.

Обычно в такой ситуации значок соединения в области уведомлений показывает, что доступ в Интернет есть, хотя по факту это не так.

Причинами в данном случае могут быть нежелательные программы на компьютере, изменившиеся настройки сетевых подключений, проблемы с DNS серверами, иногда — неправильно удаленный антивирус или выполненное обновление Windows («большое обновление» в терминологии Windows 10) с установленным антивирусом.

Данную ситуацию я подробно рассматривал в отдельном руководстве: Сайты не открываются, а Skype работает, в нем подробно описаны способы исправить проблему.

Проверка сетевого подключения по локальной сети (Ethernet)

Если первый вариант не подходит к вашей ситуации, то рекомендую выполнить следующие шаги для проверки подключения к Интернету:

- Зайти в список подключений Windows, для этого вы можете нажать клавиши Win+R на клавиатуре, ввести ncpa.cpl и нажать Enter.

- Если статус подключения «Отключено» (серый значок), нажмите по нему правой кнопкой мыши и выберите пункт «Подключить».

- Если статус соединения «Неопознанная сеть», посмотрите инструкции «Неопознанная сеть Windows 7» и «Неопознанная сеть Windows 10».

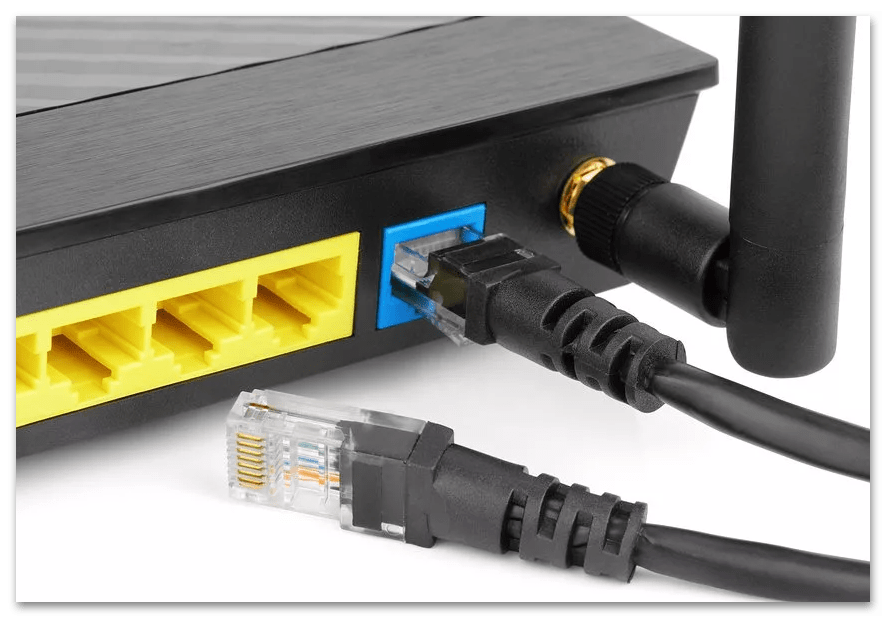

- Если вы видите сообщение о том, что Сетевой кабель не подключен — возможно, он действительно не подключен или подключен плохо со стороны сетевой карты или роутера. Также это могут быть проблемы со стороны провайдера (при условии, что роутер не используется) или неисправность роутера.

- Если в списке нет Ethernet подключения (Подключения по локальной сети), с большой вероятностью вам пригодится раздел про установку сетевых драйверов сетевой карты далее в инструкции.

- Если статус подключения «нормальный» и отображается имя сети (Сеть 1, 2 и т.д. или имя сети, заданное на роутере), но Интернет всё равно не работает, пробуем шаги, описанные далее.

Остановимся на пункте 6 — подключение по локальной сети показывает, что всё нормально (включено, есть имя сети), но при этом Интернета нет (этому может сопутствовать сообщение «Без доступа к Интернету» и желтый восклицательный знак рядом со значком соединения в области уведомлений).

Подключение по локальной сети активно, но Интернета нет (без доступа к Интернету)

В ситуации, когда подключение по кабелю работает, но Интернета нет, возможны несколько распространенных причин проблемы:

- Если подключение осуществляется через роутер: что-то не так с кабелем в порте WAN (Internet) на роутере. Проверьте все подключения кабелей.

- Так же, для ситуации с роутером: сбились настройки Интернет-подключения на роутере, проверьте (см. Настройка роутера). Даже если настройки верны, проверьте статус подключения в веб-интерфейсе роутера (если не активно, то по какой-то причине не удается установить соединение, возможно, виной 3-й пункт).

- Временное отсутствие доступа в Интернет со стороны провайдера — такое случается не часто, но случается. В этом случае Интернет будет недоступен и на других устройствах через ту же сеть (проверьте, если есть возможность), обычно проблема исправляется в течение дня.

- Проблемы с параметрами сетевого подключения (доступ к DNS, параметры прокси-сервера, параметры TCP/IP). Способы решения для данного случая описаны в упоминавшейся выше статье Сайты не открываются и в отдельном материале Не работает Интернет в Windows 10.

Для 4-го пункта из тех действий, который можно попробовать в первую очередь:

- Зайти в список соединений, нажать правой кнопкой по Интернет-подключению — «Свойства». В списке протоколов выбрать «IP версии 4», нажать «Свойства». Установить «Использовать следующие адреса DNS-серверов» и указать 8.8.8.8 и 8.8.4.4 соответственно (а если, там уже были установлены адреса, то, наоборот, попробовать «Получить адрес DNS-сервера автоматически). После этого желательно очистить кэш DNS.

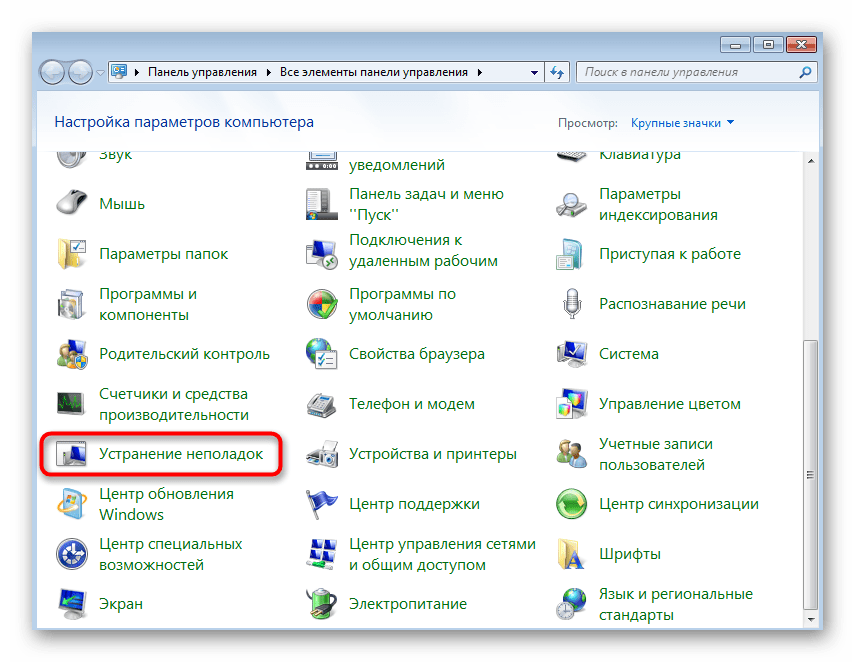

- Зайти в панель управления (вверху справа, в пункте «Просмотр» поставьте «Значки») — «Свойства браузера». На вкладке «Подключения» нажмите «Настройка сети». Снимите все отметки, если хотя бы одна установлена. Или, если не установлена ни одна — попробуйте включить «Автоматическое определение параметров».

Если эти два способа не помогли, попробуйте более изощренные методы решения проблемы из отдельных инструкций, приведенных выше в 4-м пункте.

Примечание: если вы только что установили роутер, подключили его кабелем к компьютеру и на компьютере нет Интернета, то с большой вероятностью вы просто пока не настроили ваш роутер правильно. Как только это будет сделано, Интернет должен появиться.

Драйверы сетевой карты компьютера и отключение LAN в BIOS

Если проблема с Интернетом появилась после переустановки Windows 10, 8 или Windows 7, а также в тех случаях, когда в списке сетевых подключений отсутствует подключение по локальной сети, проблема с большой вероятностью вызвана тем, что не установлены необходимые драйверы сетевой карты. Реже — тем, что Ethernet адаптер отключен в БИОС (UEFI) компьютера.

В данном случае следует выполнить следующие шаги:

- Зайдите в диспетчер устройств Windows, для этого нажмите клавиши Win+R, введите devmgmt.msc и нажмите Enter.

- В диспетчере устройств в пункте меню «Вид» включите показ скрытых устройств.

- Проверьте, есть ли в списке «Сетевые адаптеры» сетевая карта и есть ли в списке какие-либо неизвестные устройства (если таковые отсутствуют, возможно, сетевая карта отключена в БИОС).

- Зайдите на официальный сайт производителя материнской платы компьютера (см. Как узнать, какая материнская плата на компьютере) или, если это «фирменный» компьютер, то на официальный сайт производителя ПК и в разделе «Поддержка» загрузите драйвер для сетевой карты. Обычно он имеет название, содержащее LAN, Ethernet, Network. Самый простой способ найти нужный сайт и страницу на нем — ввести в поисковике запрос, состоящий из модели ПК или материнской платы и слова «поддержка», обычно первый результат и является официальной страницей.

- Установите этот драйвер и проверьте, заработал ли Интернет.

Возможно, в данном контексте окажется полезным: Как установить драйвер неизвестного устройства (если в списке в диспетчере задач есть неизвестные устройства).

Параметры сетевой карты в БИОС (UEFI)

Иногда может оказаться, что сетевой адаптер отключен в БИОС. В данном случае вы точно не увидите сетевых карт в диспетчере устройств, а подключения по локальной сети — в списке подключений.

Параметры встроенной сетевой карты компьютера могут располагаться в разных разделах BIOS, задача — найти и включить её (установить значение Enabled). Тут может помочь: Как зайти в БИОС/UEFI в Windows 10 (актуально и для других систем).

Типичные разделы БИОСа, где может находиться нужный пункт:

- Advanced — Hardware

- Integrated Peripherals

- On-board device configuration

В случае, если в одном из таких или похожих разделов LAN (может называться Ethernet, NIC) адаптер отключен, попробуйте включить его, сохранить настройки и перезагрузить компьютер.

Устранение проблем с интернетом на компьютере с Windows 11

Способ 1: Проверка подключений

Прежде чем менять настройки, сбрасывать параметры и выполнять другие действия, описанные в статье, просто перезагружаем систему. При раздаче интернета через маршрутизатор пробуем присоединить к сети другие устройства, и если они подключатся, значит проблема, скорее всего, именно в компьютере. Если результат отрицательный, возможно, дело в роутере и тогда его тоже следует перезагрузить – вынуть интернет-кабель, отключить от электросети, при наличии аккумулятора, извлечь его, подождать 1-2 минуты, затем снова все подключить.

Проверьте настройки маршрутизатора, они могли сбиться или вообще сброситься к значениям по умолчанию. Если вы не разбираетесь в этом, пригласите специалиста из организации, предоставляющей доступ к интернету, или откройте специальный раздел на нашем сайте, где, возможно, вы найдете инструкцию для настройки своего роутера или похожей модели.

Если на компьютере есть LAN-разъем, но сетевой кабель проходит через маршрутизатор, подсоедините его напрямую к сетевой карте и создайте новое подключение. Для этого вам, возможно, потребуются имя пользователя, пароль и другие данные, которые обычно прописываются в договоре, заключенном с провайдером.

Проверьте основной кабель, а также патч-корды на наличие повреждений. Обратите внимание на индикаторы на разъеме сетевой карты. Светодиоды должны мигать или просто гореть, то есть реагировать на подключение. На роутере обязательно должны гореть зеленым или синим цветом иконка WAN, а также LAN, если компьютер подключен с помощью патч-корда к Ethernet-портам.

Кроме того, убедитесь, что вы не забыли оплатить интернет, а если в этом плане все в порядке, позвоните в службу поддержки вашего провайдера и уточните, нет ли каких-то сбоев с их стороны.

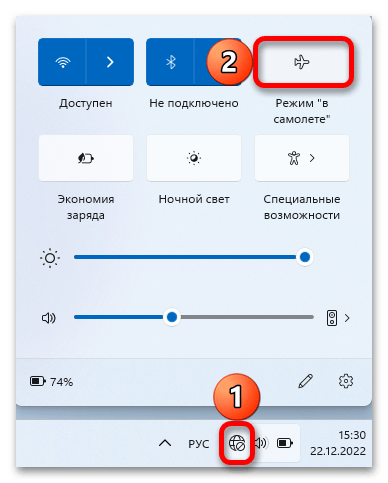

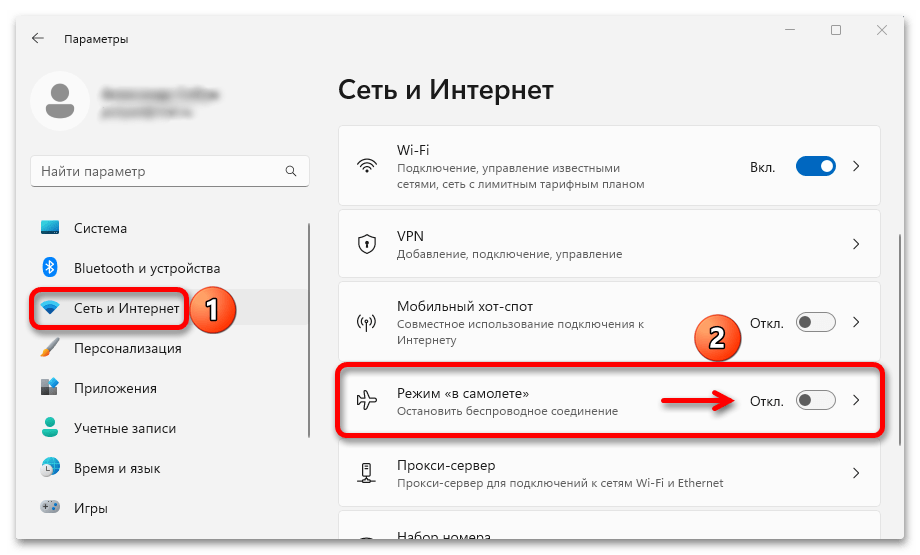

Способ 2: Отключение автономного режима

Если остальные устройства подключаются по Wi-Fi стабильно, а ваш компьютер с Windows 11 нет, необходимо убедиться, что не активирован режим «в самолете», так как он может блокировать беспроводные модули.

-

- Открываем окно быстрых настроек, кликнув по иконке подключения к интернету, и проверяем статус функции.

-

- Если такой плитки здесь нет, кликаем кнопку «Пуск» и вызываем окно системных параметров.

Переходим во вкладку «Сеть и Интернет», находим режим «в самолете», и если он активен, отключаем его.

- Если такой плитки здесь нет, кликаем кнопку «Пуск» и вызываем окно системных параметров.

Шаг 1. Проверьте ресурс, с которым возникает ошибка

Прежде чем настраивать что-либо на своем компьютере, сначала убедитесь, что проблема именно в нем. Проверьте, грузится ли сайт, с помощью других устройств, посмотрите в новостях, нет ли масштабных сбоев в соцсети, которая выдает ошибку. Проверить сайт можно через сервис . Для этого введите адрес ресурса в поле по центру и нажмите «Определить». Если сайт не работает, сервис вам об этом сообщит. Тогда остается только ждать.

Сервис выдает ошибку, если сайт не работает.

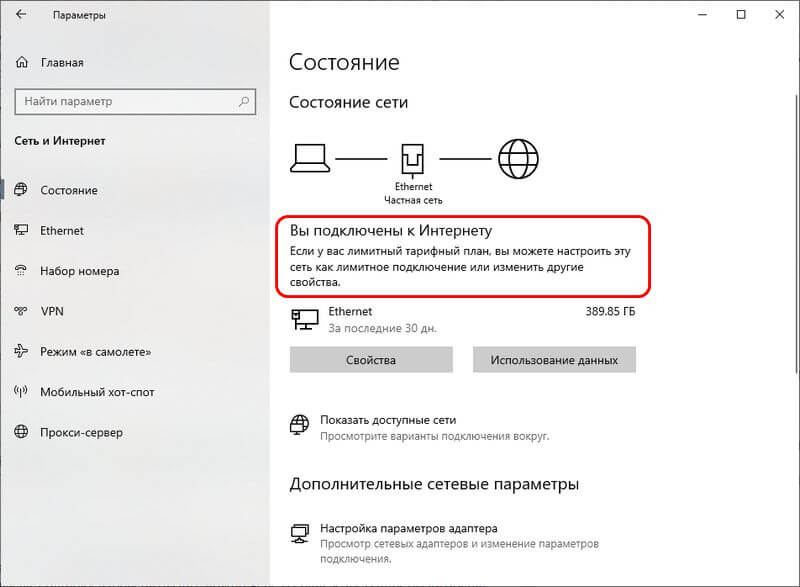

Шаг 2. Убедитесь, что на устройстве есть интернет

Загрузите несколько других ссылок, проверьте статус сети. Для проверки статуса откройте раздел «Параметры сети и Интернет» в «Параметрах» компьютера и на вкладке «Сеть» прочитайте, есть ли доступ к интернету. Подробно о том, как открыть этот раздел см. статью «Почему не работает интернет и что делать, чтобы связь заработала».

Статус сети в разделе «Параметры сети и Интернет»

Если в разделе указана «Неопознанная сеть», попробуйте получить IP-адрес для нее — возможно, это решит проблему. Выберите пункт «Изменение параметров адаптера», затем правой кнопкой нажмите по вашему подключению и перейдите в свойства: выберите пункт «IP версии 4». В свойствах IP должно стоять «Получать адрес автоматически». Если выбрано другое значение, переключитесь на автоматический выбор.

Выбор свойств подключения

Шаг 4. Отключите или смените VPN или Proxy

Ошибка сети очень часто возникает, если у вас медленное подключение. Подобное часто происходит, когда человек пользуется общественными VPN. Сервисы предоставляют ограниченный канал и, чем больше пользователей его задействуют, тем медленнее связь. Серверы proxy просто могут не отвечать или отвечать слишком медленно.

Шаг 5. Выберите другое подключение

Совет выбрать другое подключение или сменить сеть актуальнее всего для смартфонов, где чаще всего возникает ошибка сети. Проверьте, что у вас достаточно делений на индикаторе подключения и, если есть возможность, попробуйте использовать интернет другого провайдера. В местах, где сеть плохо ловит, может возникать ошибка сети.

Также, если вы работаете через Wi-Fi, ошибка будет появляться при неверном вводе пароля сети. Убедитесь, что пароль в офисе или кафе никто не поменял и что вы подключены к правильной сети.

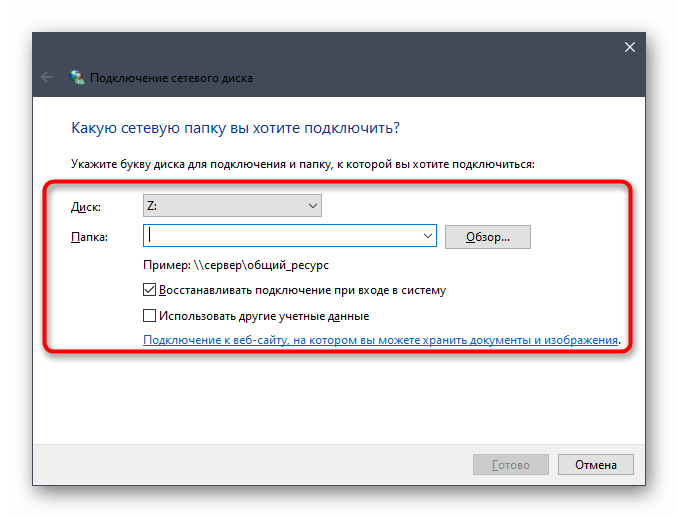

Нет доступа к сетевой папке

Представим, что у вас есть несколько компьютеров, между которыми вы хотите настроить домашнюю сеть, чтобы постоянно не копировать необходимые файлы. В таком случае вам необходимо создать папку на одном из компьютеров, сделать её общедоступной, чтобы был доступ с любого другого устройства с выходом в интернет. Это может быть даже смартфон или планшет.

Одна из самых часто встречаемых ошибок при работе с удалёнными папками — нет доступа к сетевой папке, при этом может выдаваться код ошибки 0x800704cf. Вы в Проводнике видите общедоступную сетевую папку, но при попытке её открыть получаете сообщение «Нет доступа к ресурсу». Точный текст сообщения может отличаться в зависимости от версии операционной системы. Каковы возможные причины такой проблемы? Их может быть несколько:

- Отдельно взятому пользователю не были предоставлены права на доступ к папке, расположенному в сети.

- У пользователя нет разрешения на доступ к сетевому ресурсу на уровне безопасности операционной системы.

- У пользователя, вообще, нет никаких разрешений на доступ к ресурсу.

Причин отсутствия подключения к сетевой папке может быть несколько

Решить можно каждую проблему. Давайте разберём подробнее.

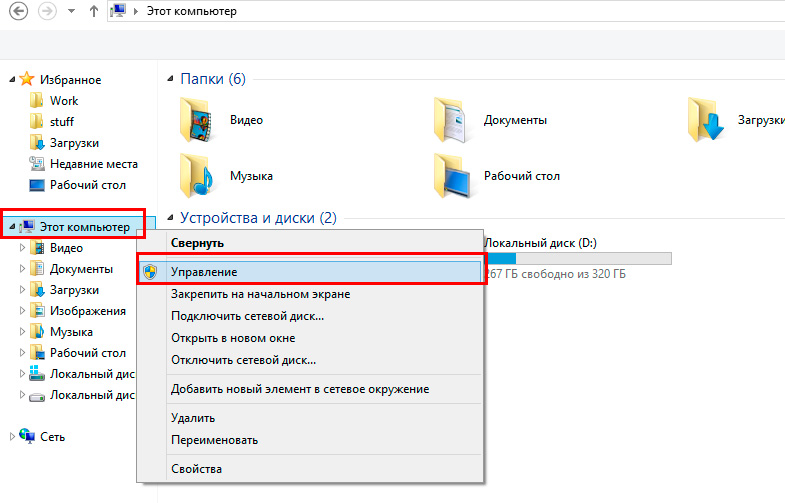

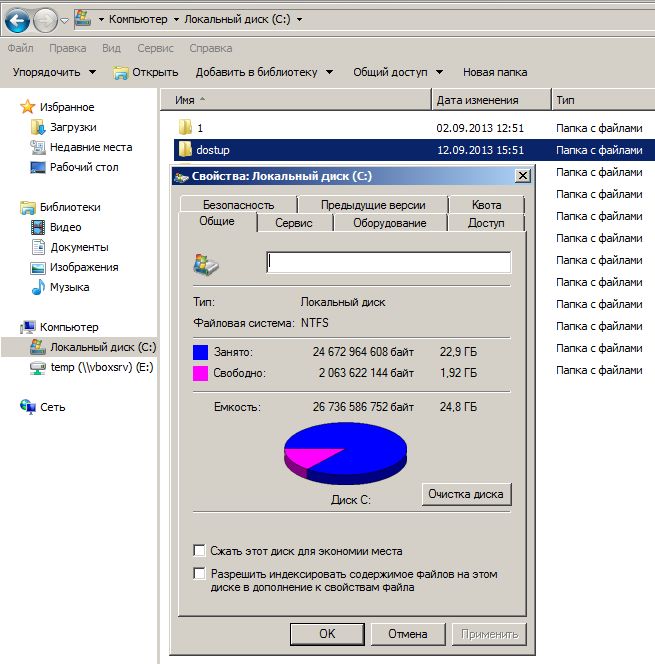

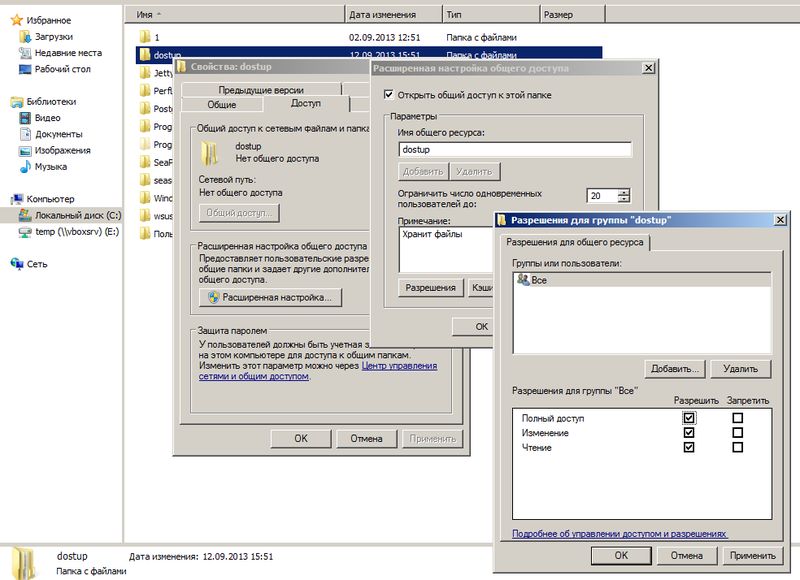

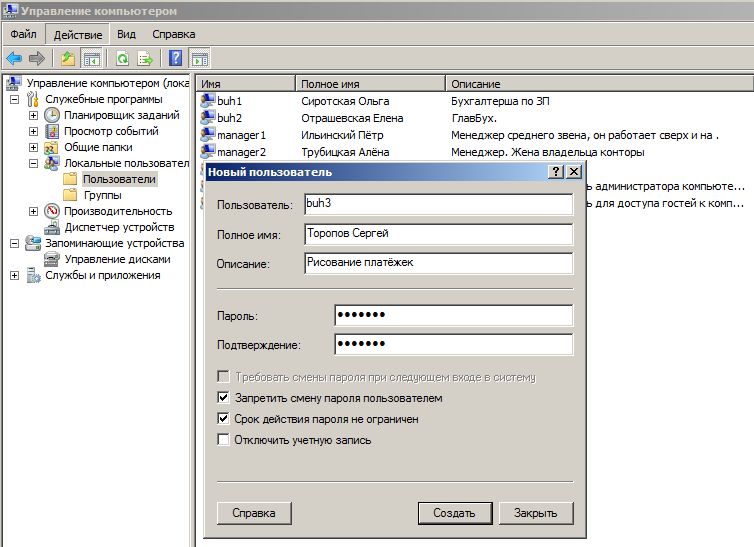

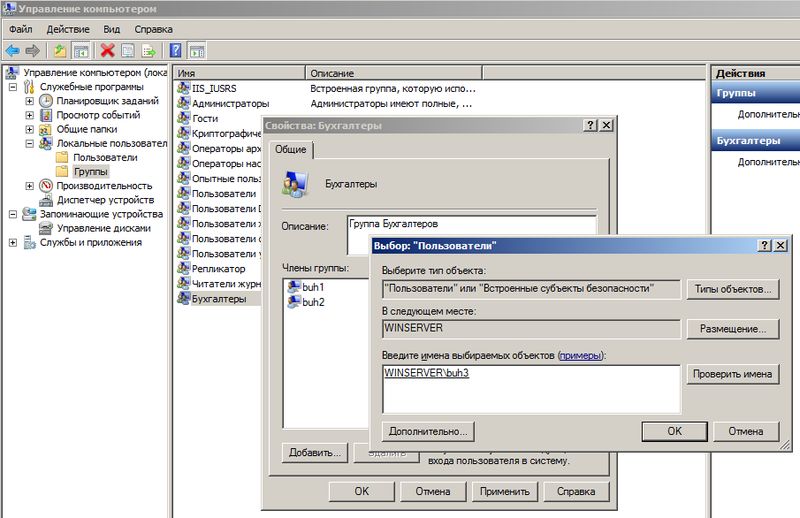

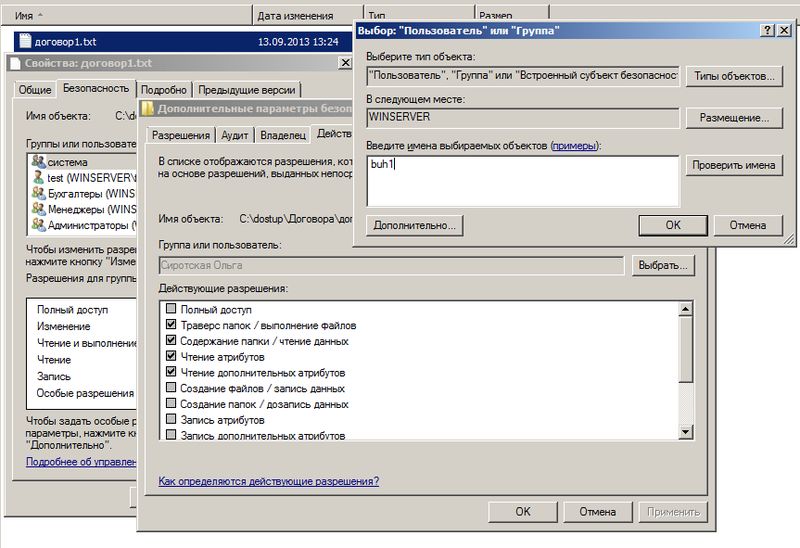

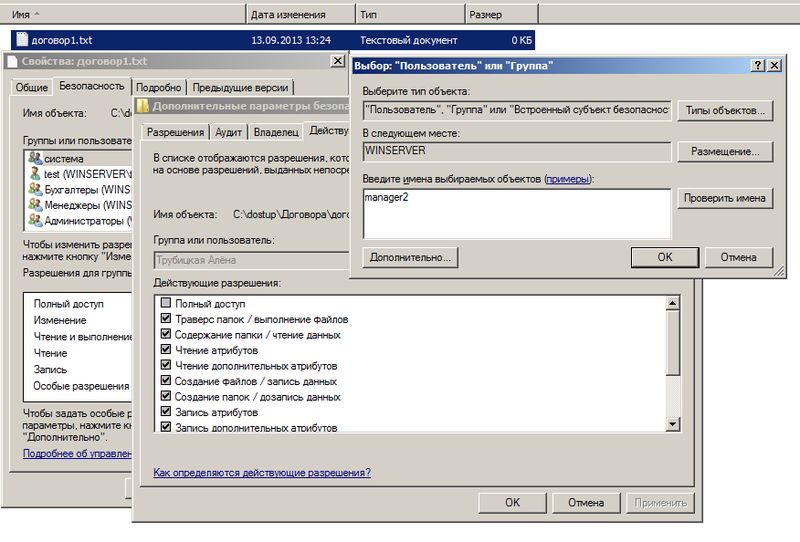

Настройка доступа к сетевой папке для каждого пользователя

Все настройки должны выполняться на том компьютере или ресурсе, на котором хранится содержимое папки. Чтобы настроить доступ пользователей к папке, необходимо:

- Зайти в управление компьютером (зависимо от версии операционной системы, кликните правой кнопкой мыши по иконке Мой компьютер на рабочем столе Windows либо по кнопке Пуск, после чего выберите Управление либо Управление компьютером) и выбрать пункт Общие папки — Общие ресурсы.

- Найти в списке ресурсов папку, доступ к которой вы не можете получить, и посмотреть её расположение на жёстком диске.

- Открыть Проводник и найти нужную папку (пользователи Windows 10 могут выполнять дальнейшие действия, не переходя в Проводник, просто кликнув правой кнопки мыши прямо в меню утилиты Управление компьютером).

- Кликнуть по ней правой кнопкой мыши, выбрать Свойства — Доступ — Расширенные настройки — Разрешения (либо же Свойства — Разрешения для общего ресурса).

- Вы увидите как минимум два пункта — Администраторы и Все. Навести стрелочку курсора на пункт Все и убедиться, что стоят галочки напротив всех пунктов в столбике Разрешить (полный доступ, изменение, чтение). Если же напротив какого-то пункта стоит галочка в столбике Запретить, следует убрать его отсюда и поставить в столбик Разрешить.

- Подтвердить изменения, нажав Применить — OK, после чего повторить попытку воспользоваться сетевым ресурсом.

Кликните правой кнопкой по «Компьютер» и выберите «Управление» в контекстном меню

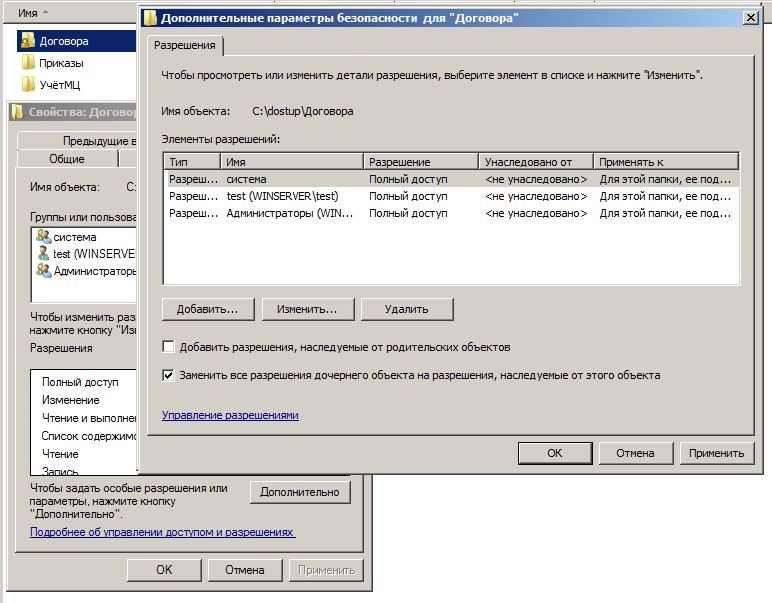

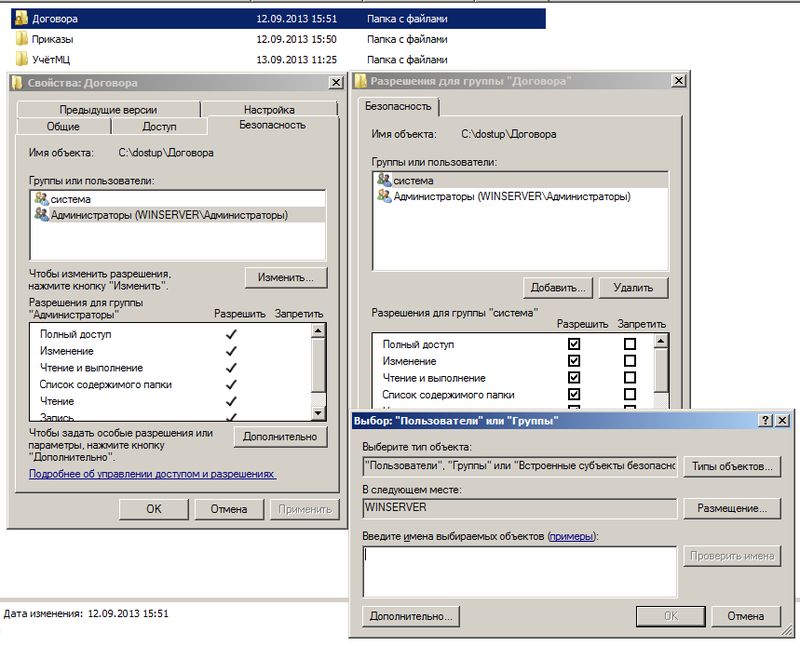

Настройка доступа к ресурсу на уровне безопасности системы

Иногда бывает, что на уровне безопасности операционной системы запрещён доступ сторонних пользователей к сетевому ресурсу. Чтобы исправить проблему:

- В меню Свойства откройте вкладку Безопасность и нажмите на кнопку Изменить, а затем Добавить.

- В строке «Введите имена выбираемых объектов» напечатайте с большой буквы Все и нажмите ОК.

- После того как вы будете переброшены обратно в список групп и пользователей, наведите курсор на вновь созданную группу Все и отметьте те действия, которые вы хотите разрешить. Отмеченных пунктов по умолчанию вполне достаточно для чтения данных с удалённого сетевого ресурса.

- Нажмите Применить — OK — OK и повторите попытку доступа к сетевой папке.

При попытке подключиться к интернету возникает ошибка 1231

Ошибка 1231 возникает в том случае, когда компьютер с Windows не может получить доступ к ресурсам, расположенным на удалённом сервере. Чаще всего возникает, когда провайдер интернета предоставляет доступ к международной сети по технологии VPN. Кроме того, она может возникнуть при попытке доступа к локальному ресурсу поставщика услуг сетевого доступа. Если доступ был и вдруг пропал, произойти эта неполадка может по одной из следующих причин:

- проблемы со стороны провайдера;

- обрыв связи между абонентом и сервером;

- поломка сетевой карты компьютера;

- сбой драйверов сетевой карты;

- система безопасности операционной системы блокирует соединение по VPN;

- некорректно налаженное или отключённое соединение по локальной сети;

- действия вирусных программ.

В первую очередь следует проверить, не возникает ли ошибка 1231 по вине поставщика интернета. Для этого вам нужно запустить командную строку (Win + R — cmd, или правой кнопкой по кнопке Пуск — Командная строка) и ввести следующую команду:

net view \\domain:имя домена,

где имя домена означает адрес сервера, которые провайдер предоставил вам для подключения к Всемирной паутине. Если выдаётся «Системная ошибка 53. Не найден сетевой путь», то проблема именно со стороны поставщика услуги. В таком случае вам следует обратиться в техническую поддержку.

Если же такой ошибки не выбивает, придётся искать причину в своём компьютере или ноутбуке на Windows. Что можно сделать для исправления ошибки 1231?

- Если вы используете Windows Vista, 7 или 8, перейдите в Пуск — Панель управления — Центр обновления Windows и отключите автоматическую установку обновлений, выбрав установку вручную. Часто случается, что автоматические обновления Windows негативно влияют на работу VPN-соединения.

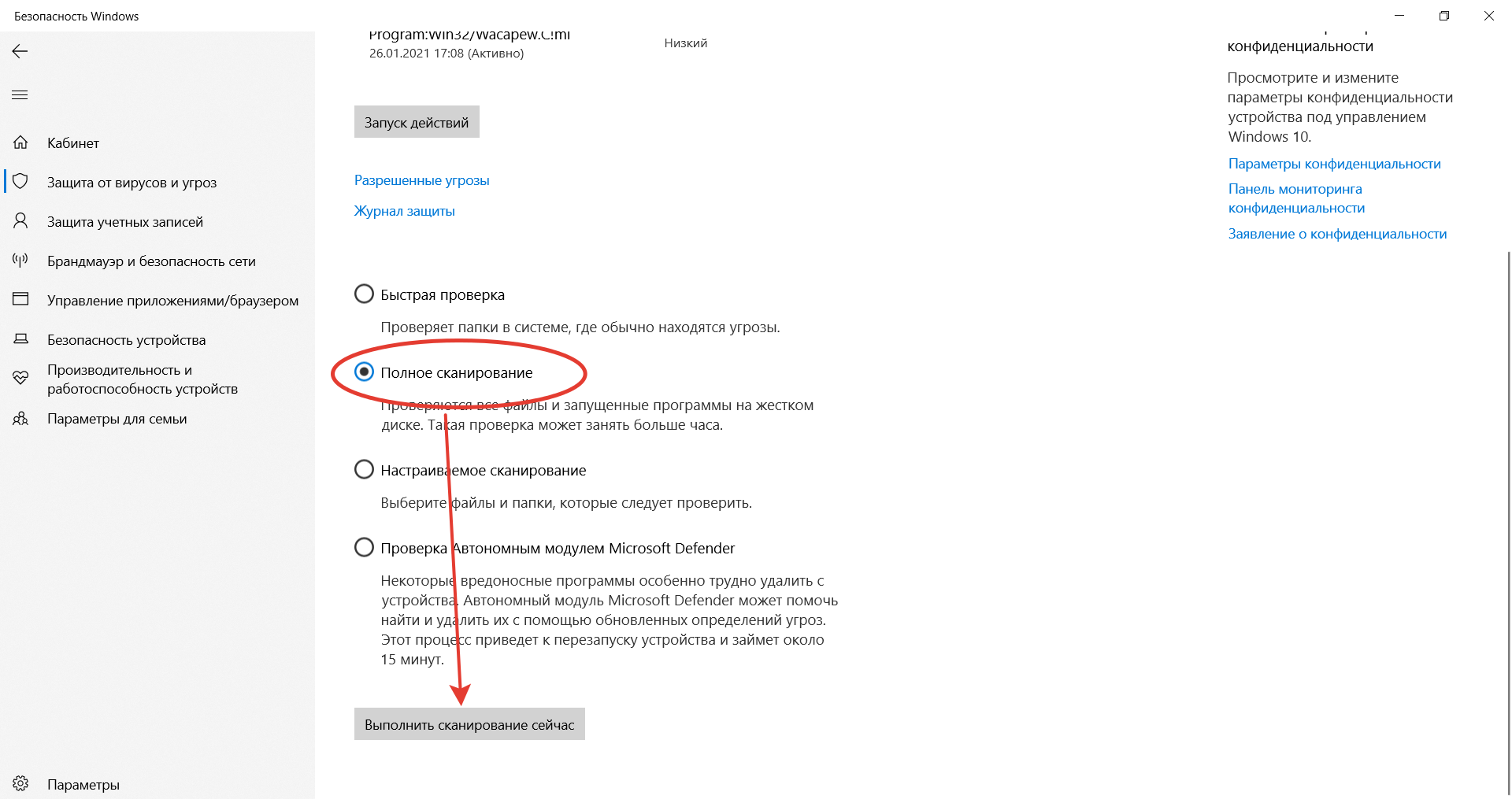

- Установить хороший антивирус или скачать антивирусный сканер и глубоко просканировать всю систему на наличие вредоносных файлов. Иногда причина может открыться именно в этом.

- Проверить настройки сетевого подключения. Для этого перейти в Пуск — Панель управления — Центр управления сетями и общим доступом — Изменение параметров адаптера. В случае чего обратитесь в техническую поддержку для уточнения параметров настройки. Иногда бывает, что провайдеры меняют их, забыв предупредить абонентов.

- Переустановить драйвер сетевой карты. Для этого нужно зайти в Диспетчер устройств (Пуск — Панель управления — Диспетчер устройств либо правой кнопкой по кнопке Пуск — Диспетчер устройств) и найти свою сетевую карту в разделе Сетевые адаптеры, удалить драйвер (кликнуть правой кнопкой мыши, Свойства — Драйвер — Удалить), после чего установить его по новой (Свойства — Драйвер — Обновить — Выполнить поиск драйвера на этом компьютере, указать папку, куда были распакованы скачанная драйверы, и подтвердить выбор).

В открывшемся окне во вкладке «Драйвер» нажмите «Обновить» - Переустановить операционную систему Windows, по возможности используя проверенные ресурсы и сборки. Неполадки сетевой карты могут возникать из-за неправильно скомбинированной и собранной операционной системы.

- Убедиться, что сетевая карта вообще работает, и в случае чего, приобрести новую.

Разрешение анонимного гостевого доступа к сетевым папкам

Начиная с Windows 10 версии 1709 и Windows Server 2019, клиент SMB2 и SMB3 по умолчанию не допускает подключения с гостевой учетной записью к удаленному серверу: при попытке выполнить такое подключение вы получите либо окно «Сетевая ошибка» с сообщением «0x80004005 Неопознанная ошибка», либо схожий сбой — 0x80070035 Не найден сетевой путь. В Windows 11 24H2 появились дополнительные нюансы.

Варианты решения проблемы:

- Если вы столкнулись с ошибкой после обновления до Windows 11 24H2, выполните следующие шаги: зайдите в редактор локальной групповой политики (Win+R — gpedit.msc), перейдите в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности, дважды нажмите по Клиент сетей Майкрософт использовать цифровую подпись (всегда), установите «Отключить» и примените настройки. Тем же способом в Конфигурация компьютера — Административные шаблоны — Сеть — Рабочая станция Lanman — Включить небезопасные гостевые входы установите «Включить». Перезагрузите компьютер.

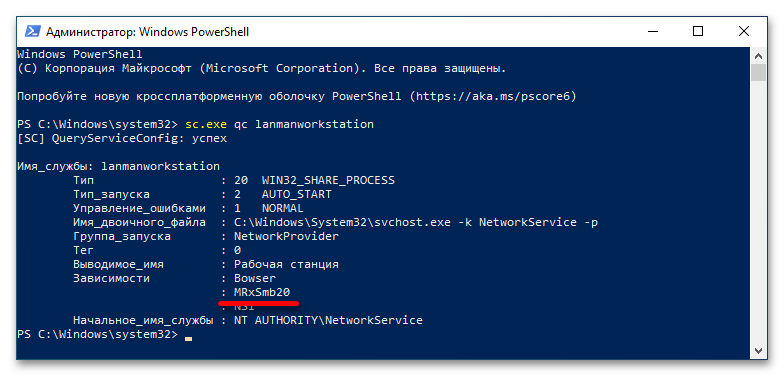

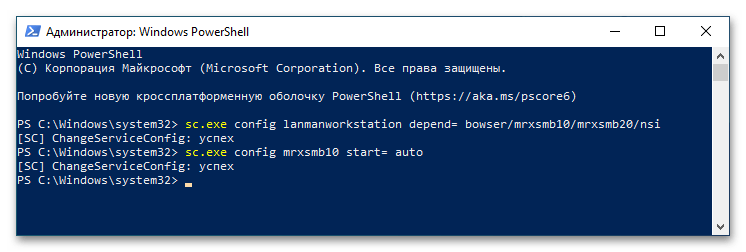

- Убедитесь, что для службы SMB включен автоматический запуск, для этого используйте командуsc.exe qc lanmanworkstationв командной строке, запущенной от имени администратора, тип запуска должен быть установлен в AUTO_START.

Если это не так, по порядку используйте следующие команды:sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb20 start= auto - В командной строке выполните две команды:reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f net stop LanmanWorkstation && net start LanmanWorkstation

- На компьютере, к которому выполняется подключения откройте Локальную политику безопасности (Win+R — secpol.msc), перейдите в Локальные политики — Назначение прав пользователя — Отказать в доступе к этому компьютеру из сети, удалите «Гость» в этом параметре локальной безопасности. Не забудьте отключить общий доступ с парольной защитой для гостевого доступа к общим папкам.

Обычно уже второе действие позволяет исправить ошибку 0x80004005, но не всегда. Если ошибка при подключении к сетевым папкам сохраняется, можно попробовать использовать описанные далее дополнительные подходы к решению проблемы.

Дополнительные варианты решения

Некоторые дополнительные способы исправить ошибку 0x80004005 при доступе к сетевым папкам:

- Проверьте, решает ли проблему отключение протокола IPv6 для сетевого подключения (Win+R — ncpa.cpl — открыть свойства нужного подключения и снять отметку с соответствующего протокола).

- Попробуйте включить протокол SMB 1.0: Win+R — appwiz.cpl — Включение или отключение компонентов Windows и установка соответствующей отметки. Подробно и другие способы в инструкции: Как включить SMB 1.0 в Windows 11 и Windows 10

- Убедитесь, что следующие службы не отключены: «Публикация ресурсов обнаружения функции», «Хост поставщика функции обнаружения», «Обнаружение SSDP», «DNS-клиент» и «DHCP-клиент».

- При доступе к сетевым ресурсам с учетными данными, зайдите в Панель управления — Диспетчер учетных данных — Учетные данные Windows — Добавить учетные данные Windows. Введите имя пользователя и пароль для доступа (сетевой путь, имя и пароль пользователя, у которого есть доступ к указанному расположению).

- При наличии в разделе реестраHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0параметров RestrictReceivingNTLMTraffic и RestrictSendingNTLMTraffic попробуйте удалить их и перезагрузить компьютер.

- Проверьте, исчезает ли ошибка, если временно отключить антивирус или файрволл на компьютере.

- В свойствах протокола IPv4 подключения нажмите кнопку «Дополнительно» на вкладке «Общие», и включите NetBIOS через TCP/IP на вкладке WINS.

- Попробуйте указать статический IP-адрес, маску подсети и шлюз для IPv4 подключения на компьютере.

Исправление сетевых ошибок 0x800070035 и 0x80004005

Причины, по которым Windows 7 или 10 может получить доступ к сетевой папке или файлам, практически всегда кроются в неправильно выставленных настройках системы, нежели в каких-либо ошибках. По аналогичным причинам в локальной сети может отсутствовать доступ к другому компьютеру, и система будет выдавать ошибку «Не удалось установить соединение. Не найден сетевой путь.» с аналогичными кодами. Большинство проблем исправляется элементарно, при помощи простых изменений настроек.

Если Windows не может получить доступ к сетевой папке и выдает ошибки 0x800070035 или 0x80004005, нужно:

- Проверить настройки общего доступа.

- Убедиться, что включена сетевая служба «Сервер».

Проверка настроек общего доступа

Ошибки при получении доступа к сетевой папке часто возникают в Windows по причине неправильно выставленных доступов. Если к диску, папке, файлу или компьютеру не открыть общий доступ, то другие участники локальной сети не смогут установить соединение.

Последовательность действий:

- Выбрать сетевую папку или диск, для которых требуется создать общий доступ.

- Нажать правой кнопкой мыши, выбрать в контекстном меню «Общий доступ».

- Перейти по пункту подменю «Конкретные пользователи».

- В открывшемся окне нажать на треугольную стрелочку, расположенную рядом с кнопкой «Добавить».

- Выбрать из появившегося списка пользователя, которому требуется предоставить доступ. В случае, если в списке не будет никаких пользователей, следует выбрать вариант «Все».

- Установить права доступа для пользователя: только чтение (просмотр файлов), либо чтение и запись (возможность изменения, добавления и удаления файлов из сетевой папки).

После этого нужно нажать кнопку «Общий доступ» и, если система не покажет никаких ошибок или предупреждений, нажать на кнопку «Готово».

В Windows 8 и 10 есть более простой способ поделиться содержимым папки или диска с пользователями домашней группы:

- Нажать правой кнопкой мыши по нужной папке.

- Выбрать в контекстном меню пункт «Поделиться».

- Выбрать подпункт «Домашняя группа (просмотр и изменение)».

После этого система должна открыть доступ к указанному пути для всех пользователей локальной сети.

Проверка работоспособности службы Сервер

«Сервер» является встроенной службой в Windows, необходимой для работоспособности локальной сети и подключения к удаленным компьютерам, устройствам или файлам. Если компьютер ранее не использовался в качестве сервера или для подключения к домашней сети, служба может быть отключена. Это часто становится причиной ошибок доступа к сетевым папкам, даже когда права для всех пользователей выставлены корректно и остальные настройки ОС в норме.

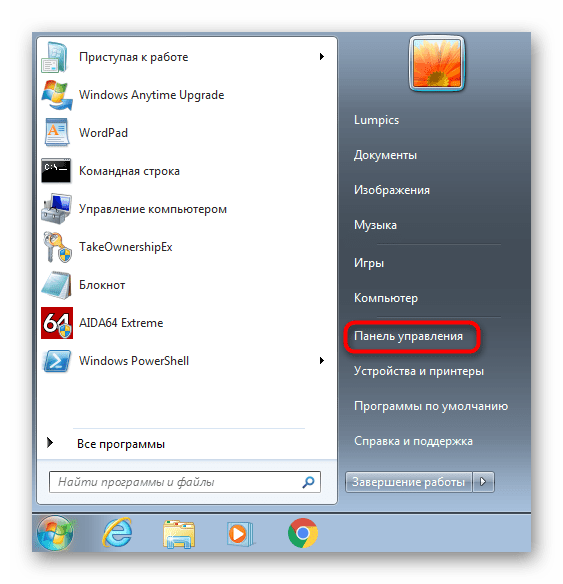

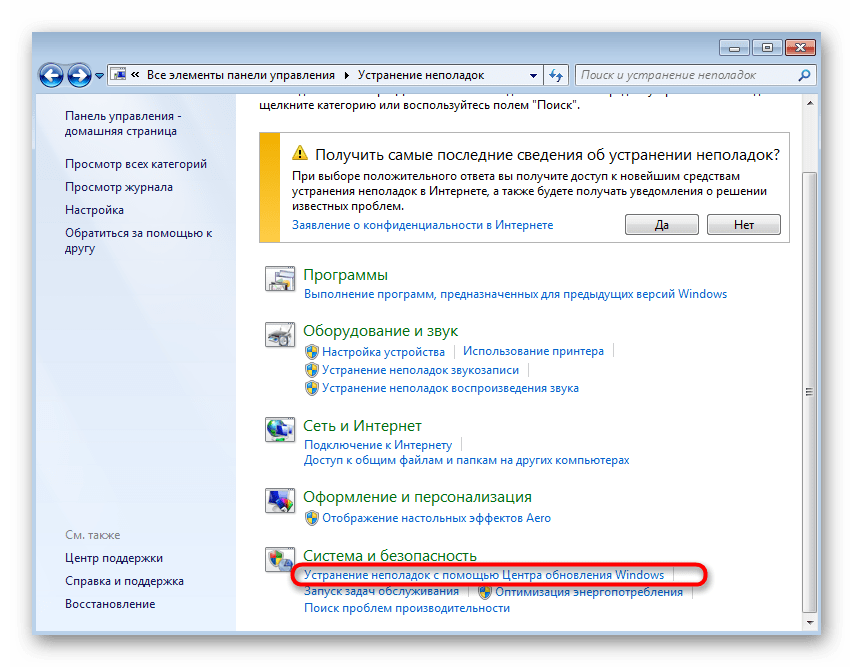

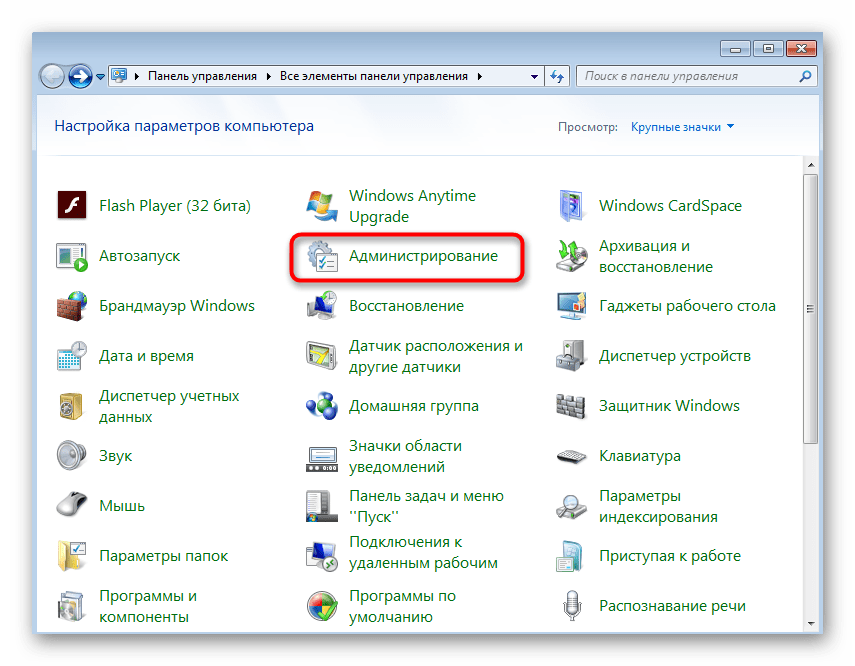

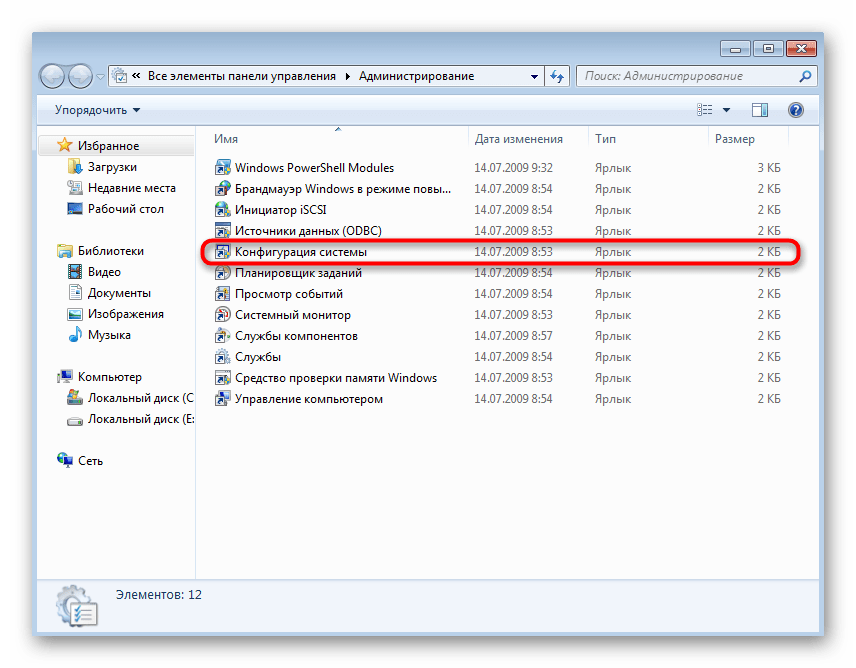

Включение и выключение служб в Windows 7 и 10 происходит в Панели управления:

- Нажать «Пуск» — «Администрирование» — «Службы».

- Если вкладка «Администрирование» отсутствует в меню «Пуск», перейти в «Панель управления» и найти в списке пункт «Службы» во вкладке «Администрирование».

- Откроется окно со всеми службами, в котором требуется отыскать «Сервер».

- Кликнуть по строке «Сервер» правой кнопкой мыши, в появившемся контекстном меню выбрать пункт «Свойства».

- В открывшемся окне во вкладке «Общее» выбрать «Тип запуска»: автоматически или вручную.

Если служба изначально была выключена, «Тип запуска» будет установлен в положение «Отключена». Запуск вручную вынудит перезапускать службу каждый раз, когда потребуется доступ к сетевой папке, удаленному компьютеру или файлам в домашней группе. В автоматическом режиме служба будет запускаться самостоятельно, и заново проделывать указанные действия не потребуется.

Настройка свойств сетевой карты

Ошибки подключения к сетевым устройствам с кодами 0x800070035 и 0x80004005 могут быть решены путем выставления настроек сетевого подключения. В настройках сетевой карты нужно снять флажок с протокола iPv6, а также выполнить настройку iPv4. Метод одинаково хорошо работает в Windows 7 и 10 всех версией. Сначала следует попробовать только выключить протокол iPv6, а уже потом выполнять остальные действия, если этот простой способ не помог.

Пошаговая инструкция:

- Зайти в пеню «Пуск», перейти в «Панель управления».

- В Windows 7: Перейти в раздел «Центр управления сетями и общим доступом», затем «Изменение параметров адаптеров». Для Windows 10: В панели управления выбрать «Сеть и интернет», затем «Центр управления сетями и общим доступом», выбрать в левом меню пункт «Изменение параметров адаптеров».

- Выбрать подключение по локальной сети, по которому не удается получить доступ. Кликнуть по нему правой кнопкой мыши и выбрать пункт «Свойства».

- В свойствах сетевой карты убрать значок с протокола iPv6.

- Открыть свойства протокола iPv4, перейти во вкладку «Дополнительно».

- Открыть вкладку с названием «WINS», нажать на «Параметры NetBIOS».

- Поставить отметку, в зависимости от типа ip-адресации: «По умолчанию» для динамической ip-адресации и «Включить NetBIOS через TCP/IP» для статической.

- Нажать три раза «Ок», «Ок», «Ок».

После этого требуется выполнить несколько простых действий в Диспетчере устройств:

- Открыть «Пуск» — «Панель управления» — «Оборудование и звук» — «Диспетчер устройств».

- Перейти на вкладку «Вид», выбрать отметку «Показать скрытые устройства».

- Нажать «Сетевые адаптеры» и удалить все адаптеры 6to4.

Изменения вступят в силу после перезагрузки компьютера.

Настройка Службы компонентов

Настройки данной службы нечасто становятся причиной ошибок доступа к сетевым папкам и устройствам. По этой причине изменять настройки службы желательно в последнюю очередь, если остальные методы не помогли.

Инструкция по настройке локального доступа через Службу компонентов:

- Нажать кнопку «Пуск», ввести в поле поиска «Службы компонентов».

- Кликнуть по найденному результату правой кнопкой мыши, выбрать в контекстном меню «Запуск от имени администратора».

- В выскочившем окошке разрешить программе внести изменения на этот компьютер. Должно открыться окно со службой.

- Раскрыть окно «Службы компонентов», открыть второе окно «Компьютеры».

- Нажать по надписи «Мой компьютер» правой кнопкой мыши, перейти на вкладку «Свойства», затем «Свойства по умолчанию».

- Поставить «Уровень проверки подлинности по умолчанию» в положение «По умолчанию».

- Поставить «Уровень олицетворения по умолчанию» в положение «Олицетворение».

- Нажать кнопку «Применить».

- Нажать кнопку «Ок».

- Закрыть окно со «Службой компонентов».

Желательно сразу перезагрузить компьютер, после чего снова попробовать подключиться. Если ошибка сохраняется, следует проверить настройки доступа к сетевой папке.

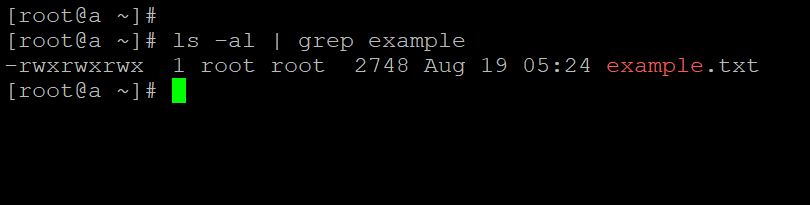

Настройки доступа к сетевой папке

Windows может выдавать ошибку при доступе к папке и просить обратиться к администратору при неправильных настройках общей папки, где находятся раздаваемые файлы. При этом все устройства внутри локальной сети могут нормально обнаруживать друг-друга, и подключение устанавливается без проблем.

Просматривать содержимое сетевой папки могут только те пользователи, у которых есть доступ. Это легко проверить:

- Кликнуть по нужной папке правой кнопкой мыши, открыть «Свойства».

- Перейти на вкладку «Безопасность».

- В окне «Группы или пользователи» должна быть выбрана позиция «Все».

Если так и есть, то все в порядке. В противном случае требуется добавить новую группу:

- Нажать кнопку «Изменить» под окном «Группы или пользователи».

- Кликнуть по кнопке «Добавить», перейти во вкладку «Дополнительно…».

- Нажать «Поиск», выбрать в результатах поиска строку «Все», после чего кликнуть «Ок».

- Еще раз нажать «Ок».

Осталось выставить права для созданной группы пользователей «Все» — чтение, доступ, изменение и так далее. Аналогичным образом можно устанавливать разные настройки для отдельных групп, но это не обязательно. Одни настройки для всех пользователей снизят риск возникновения повторных ошибок доступа к минимуму.

Разница между брандмауэром и антивирусом

Что такое брандмауэр?

Брандмауэр может быть аппаратным или программным обеспечением или их комбинацией, которая обеспечивает защиту и защиту конкретного компьютера или сети компьютеров. Он фильтрует IP-пакеты, отправляемые из внешней неавторизованной сети на компьютер. Эта защита настолько сильна, что позволяет только законным и авторизованным пользователям получать доступ к системе.

Брандмауэр — это не новая концепция. Брандмауэр защищает различные сети и системы в течение последних 25 лет. Брандмауэр — это технология сетевой безопасности, которая работает как щит между внутренней сетью и внешними источниками, такими как Интернет, обнаруживая и блокируя цифровые данные, которые не соответствуют ее правилам.

Что такое антивирус?

Антивирусная программа или антивирусы — это тип программного обеспечения, которое защищает компьютер от вредоносных вирусов и вредоносных программ из разных источников. В большинстве случаев брандмауэр не сможет защитить систему от вредоносного вирусного вторжения, которое может прервать или разрушить систему.

В результате на компьютерах всегда должно быть установлено антивирусное программное обеспечение, чтобы обеспечить соблюдение этого элемента безопасности.

Разница между брандмауэром и антивирусом

| Брандмауэр | Антивирус |

| Брандмауэр-это сеть безопасности, которая может быть как аппаратной, так и программной, или и той, и другой, и предназначена для защиты компьютерных систем и сетей от вредоносных вторжений. | Антивирус-это служебное программное приложение, которое защищает систему от внутренних атак, таких как вирусы, троянские кони, шпионские программы и так далее. |

| Брандмауэр называется “фильтром пакетов”, поскольку он проверяет все входящие пакеты данных на наличие потенциально вредоносной информации. | Антивирус проверяет наличие уязвимостей в компьютерной системе и вносит необходимые коррективы для усиления защиты системы от атак. |

| По большей части задача брандмауэра состоит в том, чтобы следить за сетевым трафиком и предотвращать доступ неавторизованных пользователей | Основная роль антивируса заключается в поиске, мониторинге, выявлении, предотвращении и устранении любой экзистенциальной опасности для компьютерной системы. |

| Брандмауэр защищает от несанкционированного вторжения на уровне сетевого протокола. | Антивирус просто проверит систему на наличие любых потенциально опасных приложений, таких как вирусы, черви, троянские кони и так далее. |

| Одним из недостатков брандмауэра является то, что он не может предотвратить внутренние атаки или атаки, которые выходят за пределы его сетевого покрытия. | Недостатком антивирусного программного обеспечения является невозможность проверки файлов, доступных только для чтения. |

| Программное обеспечение брандмауэра под названием DEC Seal дебютировало на рынке в 1992 году. Ученые-компьютерщики Брайан Рид и Джефф Могул из Соединенных Штатов были движущими силами разработки системы. | В 1987 году немецкий специалист по компьютерной безопасности по имени Бернард Роберт Фикс разработал инструмент для уничтожения вируса из зараженных системных файлов на базе DOS. |

Преимущества брандмауэра

- Хакеры и удаленный несанкционированный доступ предотвращаются брандмауэром

- Он защищает информацию.

- Конфиденциальности и безопасности придается первостепенное значение

- Он защищает нашу систему от троянов.

- Сетевой брандмауэр, как правило, такой как маршрутизатор, может защитить многие системы, но брандмауэр, основанный на операционных системах, может защитить только отдельные компьютеры.

- Аппаратные брандмауэры не влияют ни на одну из функций системы

Типы брандмауэра

Фильтры пакетов: Фильтры пакетов также известны под названиями маршрутизатор скрининга и фильтр скрининга. Он фактически решает, следует ли пересылать пакет или отбрасывать его на основе выходных данных.

Подмена IP-адресов, атаки на маршрутизацию источников и атаки на небольшие фрагменты могут поставить под угрозу безопасность фильтров пакетов. Динамические фильтры пакетов и фильтры пакетов с отслеживанием состояния-это два сложных типа фильтров пакетов.

Шлюз приложений: Он также называется прокси-сервером. Он действует как прокси-сервер или заменитель, контролируя поток связи на уровне приложений, скрывая исходный IP-адрес от посторонних.

Шлюз схемы: Он идентичен шлюзу приложений, но имеет некоторые дополнительные функции, такие как возможность создания нового соединения между собой и удаленным хостом. Он также может преобразовывать исходный IP-адрес в пакеты с IP-адреса конечного пользователя. Именно так скрывается исходный IP-адрес источника.

Функции брандмауэра

- Он действует как шлюз на уровне приложений

- Брандмауэры выполняют глубокую проверку пакетов

- Фильтрация пакетов является основной функцией брандмауэра

- Выполнять управленческие функции

- Брандмауэры с сохранением состояния отличаются от брандмауэров без состояния, в которых они являются динамическими.

Существует так много факторов, таких как профиль риска, уязвимости, критичность операционной области организации, необходимые ресурсы и т.д., Которые определяют уровень сложности брандмауэра.

Ограничения брандмауэра

Одним из ограничений брандмауэра является то, что он не может предотвратить внутренние атаки. Авторизованные атаки не могут быть идентифицированы и предотвращены брандмауэрами. Некоторые программные брандмауэры могут повлиять на производительность системы, поскольку она занимает ресурсы оперативной памяти и может потреблять вычислительную мощность.

Функции антивируса

Функции антивируса включают обнаружение, идентификацию и удаление вирусов. Это программное обеспечение проводит подробный анализ системы и сканирует файлы и программы для их обнаружения и идентификации с последующим удалением.

Преимущества антивируса

- Защита от вирусов и предотвращение передачи

- Спам и реклама блокируются

- Защита от взлома и кражи данных

- Защищает от угроз со стороны гаджетов, которые можно удалить

- Защита данных

- Попытки шпионского ПО и фишинга предотвращаются брандмауэром

- Ограничьте веб-сайты для обеспечения большей защиты

- Экономичный

Поколения антивирусов

- Во-первых: простые сканеры (запись длин программ)

Это может определить вирус, только если есть вирусная сигнатура. Они специфичны для сигнатур, и если какой-либо другой вирус атакует систему, этот тип антивируса выходит из строя.

- Второе: эвристические сканеры (проверка целостности с контрольными суммами)

Эти поколения антивирусов используют эвристический подход. Он пытается идентифицировать блоки кода, связанные с вирусными атаками.

- Третье: ловушки активности (резидент памяти, обнаружение зараженных действий)

Это антивирусное программное обеспечение, резидентное в памяти, которое пытается обнаружить закономерности работы вируса, а не его структуру. - Четвертое: полнофункциональная защита (набор антивирусных методов, возможность контроля доступа)

Это программное обеспечение, блокирующее поведение, которое имеет множество функций, таких как сканирование и мониторинг. Этот тип антивируса работает вместе с операционной системой и обнаруживает действия, похожие на вирусоподобные шаблоны. Любое действие, которое является неопределенным, идентифицируется. Эти типы антивирусов придают большое значение предотвращению атаки, а не обнаружению вируса.

Ограничения антивируса

- Антивирусное программное обеспечение поддерживает только протокол CIFS (файловая система с общим интерфейсом), а не файловый протокол NFS.

- Практически невозможно обеспечить антивирусную защиту файлов, которые одновременно читаются и записываются.

- Невозможно запустить антивирусное программное обеспечение на файлах, доступных только для чтения.

Типы сообщений об ошибке доступа

Страница “Не удается получить доступ к сайту” — не единственная, которую может вывести браузер при отсутствии ответа от интернет-страницы. Какие еще типы страниц — сообщений об ошибке выводит интернет-обозреватель?

Поработайте с DNS-серверами

Настройки DNS-серверов позволяют как поставить произвольный адрес, так и установить его автоматическое определение. Для доступа в соответствующее меню на ПК нужно выполнить следующие действия:

1. Нажать Win+R. Набрать в форме программы “Выполнить” ncpa.cpl и нажать “ОК”.

2. Кликнуть правой кнопкой мыши на пиктограмме действующего интернет-соединения. Выбрать в ниспадающем меню пункт “Свойства”.

3. В открывшемся окне выбрать пункт IP-версии 4 (TCP/IPv4). Нажать кнопку “Свойства”.

4. Установить автоматический выбор IP-адреса DNS-сервера или задать собственный. Нажать “ОК”.

Изменение DNS-адреса на Wi-Fi-роутере делается в меню настроек этого устройства, доступном через браузер по специальному IP-адресу.

Отключите Брандмауэр Windows

Частой причиной отсутствия доступа в Интернет является Брандмауэр Windows. Эта программа предназначена для защиты ПК от несанкционированного доступа к компьютеру внутри сети и вирусных атак, фиксирует сетевую активность приложений.

В Windows есть много способов по отключению Брандмауэра. Мы рассмотрим отключение через программы Безопасность Windows и CMD.

Действия по деактивации Брандмауэра в приложении “Безопасность Windows”:

1. Открыть меню “Пуск”. Ввести в поисковой строке “Безопасность Windows”. Нажмите на пиктограмму появившейся программы.

2. Выберите пункт “Брандмауэр и безопасность сети”.

3. Кликните на пункте сети, используемой в данный момент.

4. Переведите переключатель брандмауэра в неактивное состояние.

Если роль брандмауэра выполняет антивирус или другая сторонняя программа, “Безопасность Windows” переключатель не покажет. В этом случае нужно будет зайти в настройки программы, выполняющей роль брандмауэра и найти там пункт “Брандмауэр”, “Файрвол” или другой похожий.

Чтобы отключить Брандмауэр в CMD нужно использовать команду netsh advfirewall set N state off. Вместо N следует вставить:

1. allprofiles для отключения на всех сетях;

2. domainprofile, если нужно отключить в сети домена;

3. privateprofile, для деактивации брандмауэра в частной сети;

4. publicprofile для отключения брандмауэра на общедоступной сети.

Командная строка должна быть запущена от имени администратора.

Проверьте браузер

Для очистки кэша в браузере Chrome нужно перейти в меню “Настройки” — “Конфиденциальность и безопасность”, где выбрать пункт “Очистить историю”. В открывшемся окне нужно будет отметить пункт “Изображения и другие файлы, сохраненные в кэше”. и нажать ОК.

Вызывать ошибки в открытии сайтов могут расширения. Чтобы посмотреть список установленных расширений, перейдите по адресу chrome://extensions. Удалите все или некоторые из них, а затем снова проверьте доступ к сайтам.

Сбросьте сетевые настройки

Еще один способ восстановить доступ к сайту — сбросить сетевые настройки Windows. Это можно сделать с помощью программы “Параметры” и командной строки.

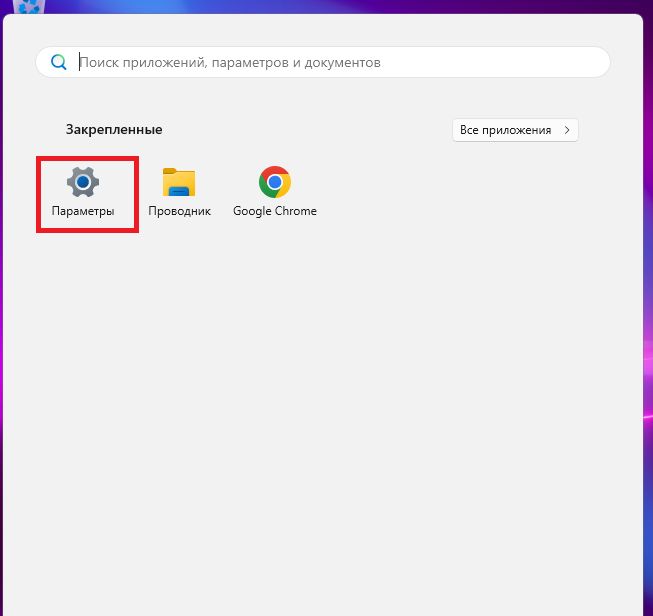

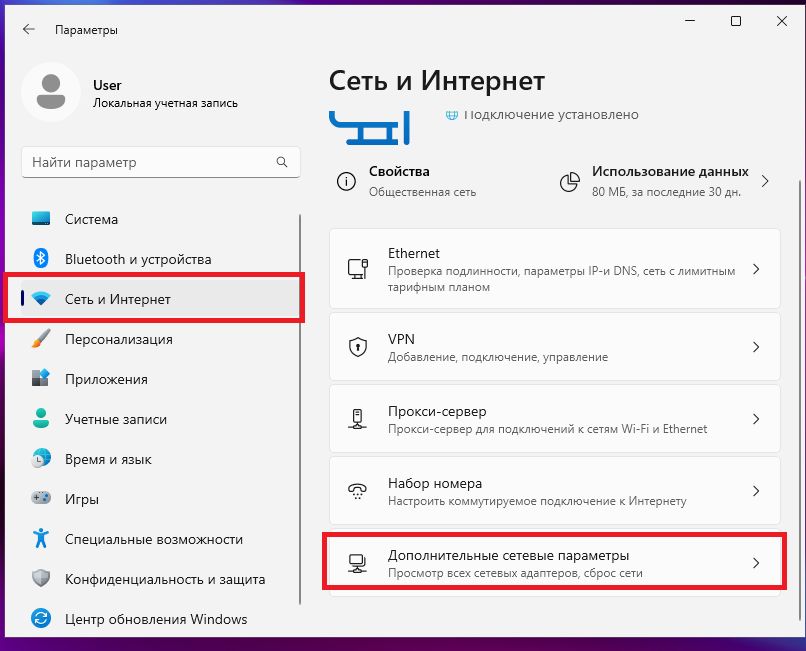

Действия по сбросу сети с помощью программы “Параметры”:

1. Нажмите кнопку “Пуск”. Откроется меню, в котором нужно будет нажать пиктограмму “Параметров” с шестеренкой.

2. Перейдите в раздел “Сеть и Интернет”. Выберите пункт “Дополнительные сетевые параметры”.

3. Откроется соответствующее меню. В разделе “Дополнительные параметры” выберите пункт “Сброс сети”.

4. В открывшемся окне нажмите кнопку “Сбросить сейчас” в пункте “Сброс сети”.

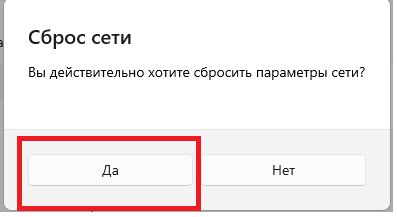

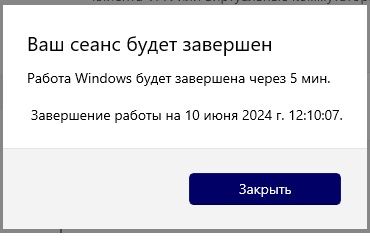

5. Система запросит подтверждение процедуры. Нажмите “Да”.

6. Система оповестит о предстоящей перезагрузке. Подождите несколько минут до перезапуска ПК.

После повторного запуска ПК будет использовать заводские настройки сети.

Для сброса сетевых настроек через CMD в эту программу через Enter нужно ввести команды netsh int ip reset и netsh winsock reset.

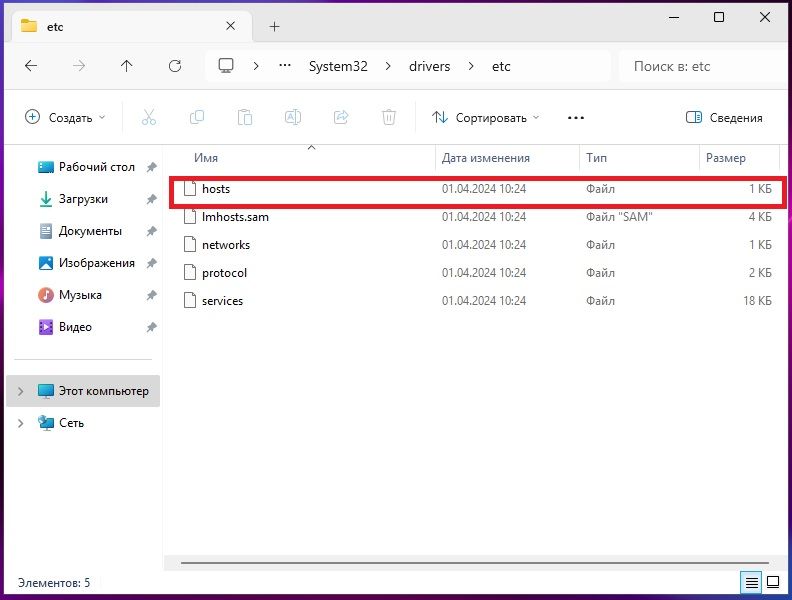

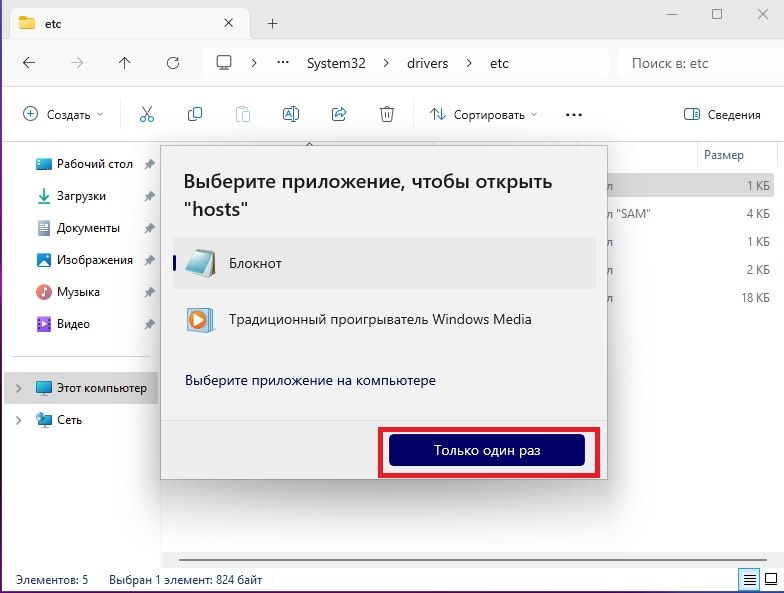

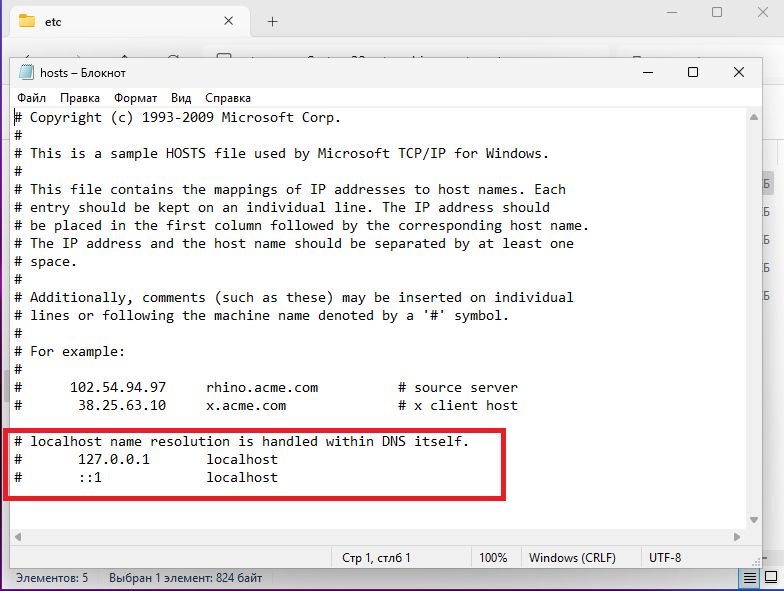

Проверьте файл hosts

1. Запустите Проводник и перейдите по пути C:\Windows\System32\drivers\etc.

2. Откройте файл hosts с помощью программы “Блокнот”.

3. Удостоверьтесь, что после строки localhost name resolution… нет IP-адресов без пометки localhost. Если посторонние адреса все же есть, удалите их и сохраните изменения.

Что значит ошибка 400

Все ошибки, которые начинаются на 4, говорят о том, что проблема на стороне пользователя.

Ошибка 400 bad request переводится как «плохой запрос». Она возникает тогда, когда браузер пользователя отправляет некорректный запрос серверу, на котором находится сайт.

Чаще всего проблема действительно обнаруживается на стороне пользователя, но бывают и исключения, когда проблема на стороне провайдера или владельца сайта.

Причины появления ошибки 400

- 1. Ссылка на страницу была некорректной. Если в ссылке была допущена опечатка, сайт, как правило, выдаёт ошибку 404: «Страница не найдена». Опечатку в запросе может сделать сам пользователь, который вводит URL-адрес вручную, а также владелец сайта, который размещает ссылку на странице.

- 2. Используются устаревшие файлы cookies.

- 3. Пользователь загружает на сайт слишком большой файл.

- 4. Антивирус или брандмауэр блокирует сайт.

- 5. На компьютере есть вирус, который блокирует доступ к сайту.

- 6. Проблемы на стороне интернет-провайдера.

Как исправить ошибку 400

Перед тем как заниматься серьёзной настройкой устройства, проверьте правильность написания URL-адреса. Если ссылка была скопирована с сайта, попробуйте найти нужную страницу по ключевым словам. Как только вы найдёте правильную ссылку, сайт заработает.

Если причина не в этом, переходите к другим настройкам, которые описаны ниже.

Очистите файлы cookies и кэш браузера

Файлы куки и кэш созданы для того, чтобы запоминать сайты и персональные данные пользователя. За счёт этой памяти ускоряется процесс повторной загрузки страницы. Но cookies и кэш, которые хранят данные предыдущей сессии, могут конфликтовать с другим токеном сессии. Это приведёт к ошибке 400 Bad Request.

Очистите кэш браузера по инструкции и попробуйте зайти на страницу заново.

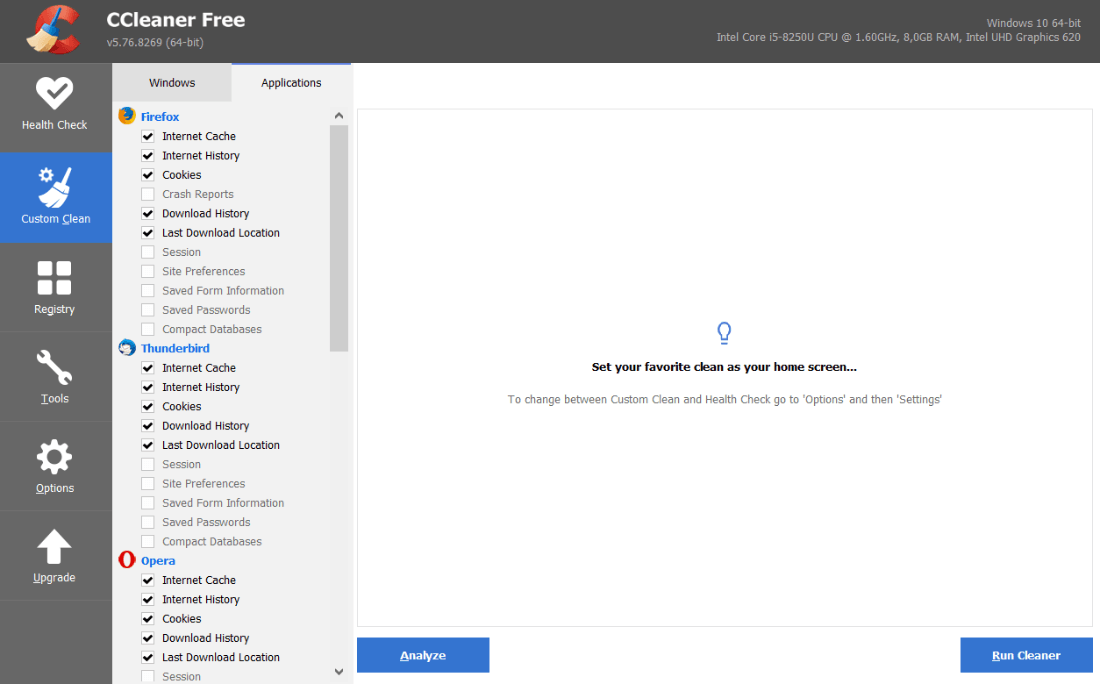

Очистить кэш и куки можно не только вручную, но и с помощью программ CCleaner и Advanced SystemCare.

CCleaner ― эффективное решение для оптимизации работы системы. За пару кликов можно очистить кэш и cookies в нескольких браузерах одновременно. Также можно быстро почистить все временные файлы, которые могут замедлять работу системы. Интуитивный интерфейс не требует специальных знаний:

Ещё одним популярным приложением для оптимизации ПК является Advanced SystemCare. Эта программа поможет удалить ненужные файлы, очистить реестр, ускорить работу системы, освободить память и место на диске. Также она может контролировать безопасность просмотра веб-страниц, защищая конфиденциальные данные, блокируя вредоносные веб-сайты и предотвращая майнинг криптовалюты.

Очистите кэш DNS

DNS-кэш — это временная база данных вашего компьютера, которая хранит IP-адреса часто посещаемых веб-сайтов. Такая база данных ускоряет связь с сервером.

Вы можете изменить DNS, однако данные из кэша отправляют на старый IP-адрес. После очистки браузер начнёт обращаться к новому IP-адресу. Чаще всего проблема несоответствия DNS приводит к ошибке 502, но также может появиться ошибка 400.

В зависимости от вашей операционной системы очистите кэш по одной из инструкций.

- ОС Windows

- Linux

- macOS

- 1Откройте командную строку. Для этого введите в поисковую строку «Командная строка» и выберите появившееся приложение:

- 2Введите команду:ipconfig /flushdns

- 3Дождитесь сообщения об очистке кэша:

- 1 Откройте терминал клавишами Ctrl+Alt+T.

- 2Введите команду:

- Для Ubuntu:

sudo service network-manager restart

- Для других дистрибутивов:

sudo /etc/init.d/nscd restart

- 1 Войдите в терминал. Для этого нажмите клавиши Command + Space. Введите Терминал и нажмите на найденное приложение.

- 2Введите команду:sudo killall -HUP mDNSResponder

Готово, вы очистили кэш DNS. Попробуйте заново зайти на сайт.

Измените настройки антивируса и брандмауэра

Нарушать соединение с сервером может брандмауэр или антивирус. Чтобы проверить, мешает ли соединению один из них, временно отключите ваш антивирус и брандмауэр. Если страница заработала, нужно менять настройки одного из них.

Как отключить брандмауэр на Windows 7/10

Брандмауэр ― межсетевой экран, стена, которая защищает компьютер от вторжений и от утечки информации в сеть. Многие антивирусы имеют межсетевой экран. В этом случае брандмауэр можно выключить, чтобы он не нарушал соединения с сайтами. Если в антивирусе нет межсетевого экрана, не отключайте брандмауэр без особой причины.

Чтобы отключить брандмауэр на Windows 7/10:

- 1 В левом нижнем углу экрана нажмите на иконку Лупы.

- 2Перейдите во вкладку «Приложения» и выберите Панель управления:

- 3Нажмите на Брандмауэр Защитника Windows:

- 4В левом меню нажмите на Включение и отключение брандмауэра Защитника Windows:

- 6В блоках «Параметры для частной сети» и «Параметры для общественной сети» отметьте пункт Отключить брандмауэр Защитника Windows. Нажмите OK:

Готово, вы отключили брандмауэр.

Проверка на вирусы

Вирусы на устройстве могут нарушать связь с сайтами. Отсканируйте систему антивирусной программой. Когда вирус будет найден, удалите его и перезагрузите устройство. Если вируса нет, попробуйте другой способ.

Проблема на стороне интернет-провайдера

Попробуйте загрузить другой веб-сайт. Если ошибка сохраняется, значит проблема может быть связана с нарушением работы сетевого оборудования. Чтобы её исправить попробуйте перезагрузить сетевое оборудование (модем, маршрутизатор) и само устройство.

Если и это не помогло, обратитесь к своему интернет-провайдеру. Максимально полно опишите проблему и действия, которые вы предпринимали. Опишите, какая у вас операционная система и браузер, используете ли брандмауэр и прокси-сервер, очистили ли вы кэш и куки, проверили ли устройство на вирусы.

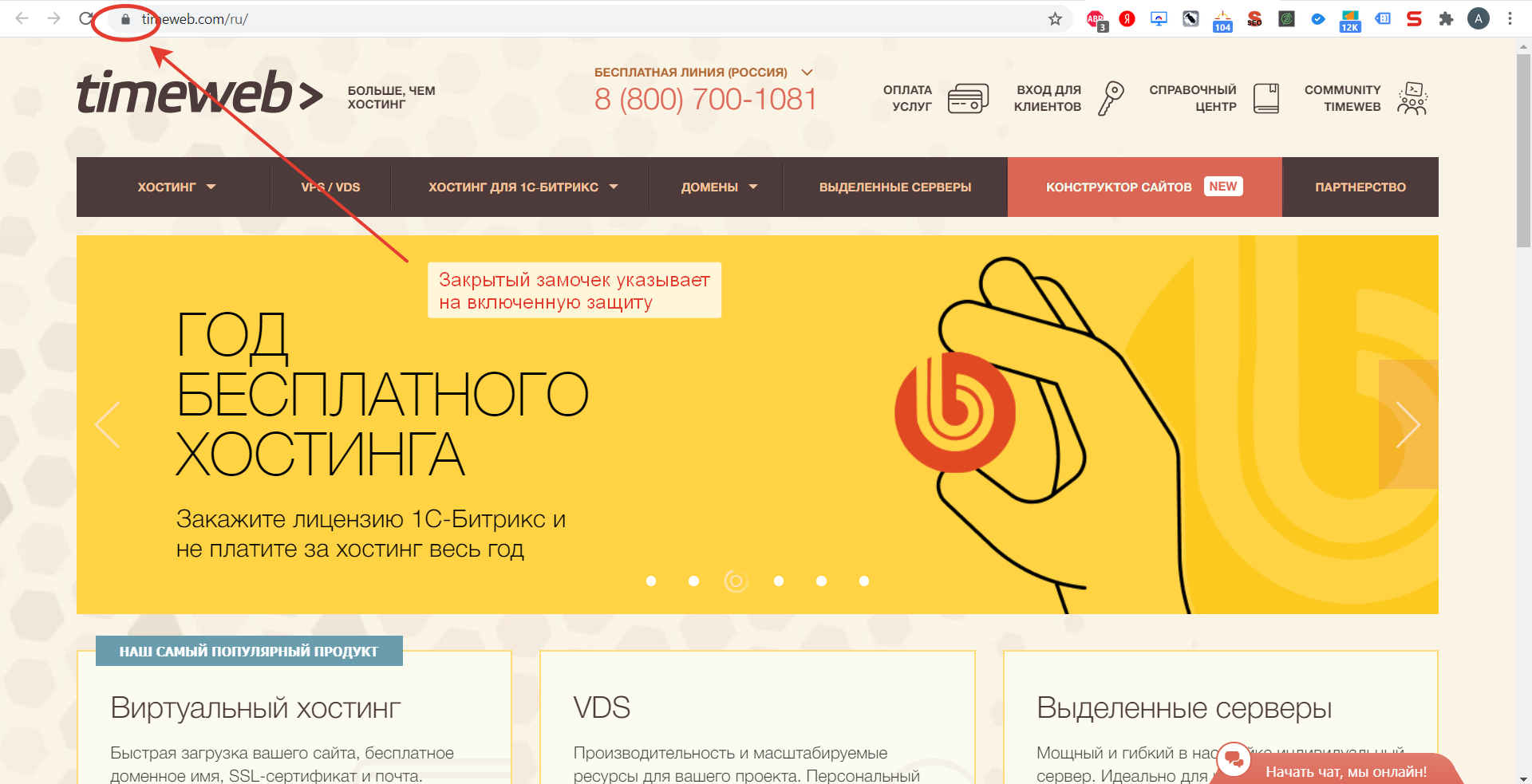

Что такое SSL

Текущие тенденции сайтостроения предполагают высокую безопасность соединения пользователя с веб-ресурсом. Это необходимо для защиты персональных данных, секретных номеров банковских карт и информации о проводимых сделках. Организуется безопасность подключением протокола шифрования Secure Sockets Layer (сокращенно SSL).

Особенности сертификата:

- Сертификат выпускается доверенным центром Certification Authority (CA).

- После выдачи он подключается к домену средствами провайдера хостинга.

- Срок его действия ограничен 1 годом, после чего требуется продление.

Работа сайта возможна и без SSL, но поисковые системы «не доверяют» таким ресурсам и помечают их в браузере как неблагонадежные. Поэтому лучше разобраться, как решить проблему с защитой и полноценно пользоваться протоколом HTTPS. Сертификат актуален на сайтах, где присутствует регистрация, предлагается покупка товаров или онлайн-оплата различных сервисов.

При появлении любых сомнений в исправности защиты регистрироваться на сайте или вводить ранее выданные логин и пароль не рекомендуется. Тем более не стоит осуществлять онлайн-оплату с банковских карт или электронных кошельков, ведь не исключено, что проблема возникла из-за взлома ресурса злоумышленниками.

Комьюнити теперь в Телеграм Подпишитесь и будьте в курсе последних IT-новостей Подписаться

Причины появления ошибок SSL

Существует всего две причины, почему браузер отображает ошибку сертификата SSL со стороны сервера. Первая заключается в окончании срока активации, вторая – это покупка сертификата у поставщика без достаточных полномочий для выдачи «полноценной защиты». Например, виной может быть выбор самоподписанного сертификата, лишь эмулирующего работу реального протокола.

Остальные проблемы обычно скрываются на локальном компьютере:

- Произошел сброс системного времени.

- Неправильно настроена антивирусная программа.

- Сбоит браузер или установленное расширение.

- Срабатывает вредоносный скрипт.

Чтобы выяснить настоящую причину, пользователю браузера рекомендуется проверить все перечисленные факторы. При том же заражении компьютерными вирусами возможно проявление сразу нескольких симптомов – от изменения текущего времени и блокировки антивирусом до подключения перенаправления страниц в браузере и других неприятностей.

Изредка встречаются ситуации, когда проблема возникла со стороны администратора, если он ошибся при подключении нового сертификата или забыл продлить его действие. Обычно такие неполадки устраняются быстро, потому что после активации сайт проверяется и, в случае неработоспособности сертификата, проводится повторное подключение вплоть до получения положительного результата.

Время и дата

Сертификат SSL имеет четко обозначенный срок действия с датой активации и деактивации. Такой подход отчасти дает дополнительную защиту, потому что в случае технического сбоя в системных часах компьютера сайты перестают открываться. Сброс времени обычно происходит «назад», на дату изготовления материнской платы, на что и реагирует система.

Варианты исправления ситуации:

- Вручную внести корректную дату и время, после чего обновить страницу в браузере.

- Воспользоваться функцией синхронизации через интернет, встроенной в Windows.

- Заменить батарейку на памяти BIOS. При первом запуске ПК нужно внести корректные данные.

Каждый раз после изменения времени рекомендуется ручное обновление страницы или перезапуск браузера. Такой шаг активирует повторное соединение с сервером и позволяет зайти на сайт «с нуля», но уже с правильным временем, соответствующим сроку действия сертификата SSL (после активации и до ее завершения).

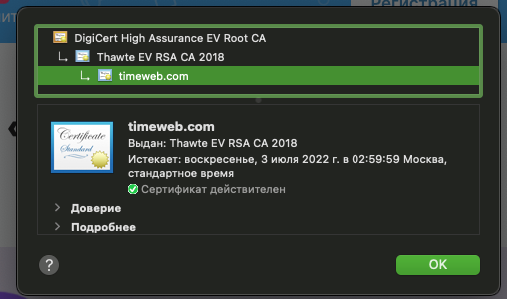

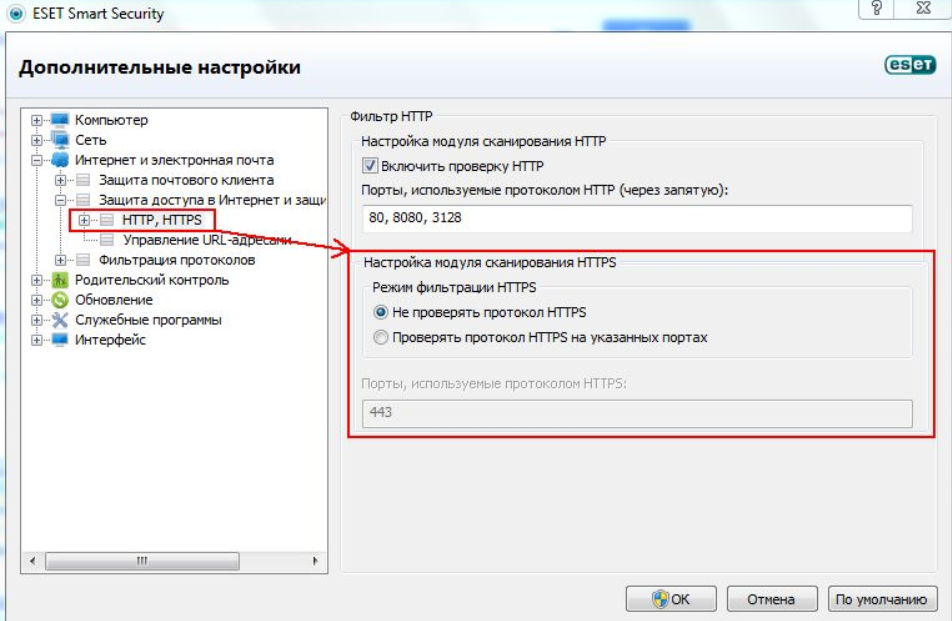

Настройки антивируса и брандмауэра

Программы для защиты компьютера от вирусов и хакерских атак иногда блокируют и «полезные» соединения, например, определенные домены или сразу весь протокол HTTPS, используемый при подключении сертификата SSL. Большинство антивирусов и брандмауэров проверяют его работу, и это становится причиной блокировки сайта как «злоумышленника, пытающего украсть данные».

Варианты исправления ситуации:

- Отключить режим «проверка протокола HTTPS». После этого зайти на сайт заново.

- Полностью выключить антивирусную программу. Перезагрузить ПК, открыть страницу.

- Сбросить настройки брандмауэра. Опять проводится перезапуск компьютера и веб-ресурса.

Функция временного отключения имеется в любой защитной программе, даже интегрированной в операционную систему Windows. Но это не гарантирует полную деактивацию приложения. В этом случае разобраться в ситуации поможет открытие сайта на другом компьютере или запуск безопасного режима (актуально для проводного подключения к интернету).

Браузер и операционная система

Наличие проблемы с браузером проще всего определить открытием сайта на другом устройстве или в другой программе. Иногда решение заключается в банальном обновлении версии приложения до актуальной. То же относится к операционной системе, если используется интегрированный браузер вроде Edge. Пакеты обновлений для того и выпускаются, чтобы устранять неполадки в ПО.

Варианты исправления ситуации:

- Полностью очистить историю браузера вместе с кэшем и другими данными.

- Временно отключить все ранее установленные и активные расширения.

- Переустановить программу после ее полной деинсталляции.

Остается еще один вариант – сбросить настройки браузера до состояния «по умолчанию». Способ аналогичен переустановке, но экономит время. Правда, он неэффективен, если проблема возникла из-за сбоя в одном из служебных файлов программы. Отдельное внимание стоит уделить расширению, выполняющему функции антивирусной защиты, ведь оно часто блокирует даже безопасное соединение.

Заражение компьютерными вирусами

Выдачей ошибки SSL браузер, вероятно, предупреждает о попытке его подмены, переадресации на сайт-клон или иной угрозе. В это случае рекомендуется провести полную проверку компьютера на наличие вирусов. Если присутствуют другие признаки заражения, стоит скачать парочку программ со свежими антивирусными базами (например, CureIt).

Варианты исправления ситуации:

- Временно отключить все программы из автозагрузки.

- Провести очистку диска от временных файлов.

- Перезагрузить компьютер после предыдущих шагов.

Выполняются перечисленные действия программами типа CCleaner. Они дают прямой доступ как к автозагрузке операционной системе, так и к списку расширений установленных браузеров. Также в таких программах обычно есть функция удаления ненужных системных файлов, в которых запросто может быть тело компьютерного вируса.

Если предложенные способы устранения ошибки SSL не помогли, остается ждать, пока проблему устранит администратор, или воспользоваться любым другим тематическим сайтом с аналогичным контентом.

Диагностика причин синего экрана KERNEL SECURITY CHECK FAILURE

Вы можете попробовать выяснить какой модуль (драйвер) вызвал появление рассматриваемой ошибки. Лучше всего для этого использовать утилиту WinDbg от Microsoft. Конкретно для этой ошибки другая популярная утилита — BlueScreenView, не дает нужного объема информации.